گروه ایرانی Lyceum سازمانهای مخابراتی و ISPهای اسرائیلی را هدف گرفت

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان به بررسی فعالیتهای لیسیوم پرداخته و اعلام نمودند که یک گروه تهدید ایرانی بر نفوذ به شبکههای شرکتهای مخابراتی و ارائهدهندگان خدمات اینترنتی (ISP) متمرکز شده است.

گروه Lyceum که با نامهای Hexane ، Siamesekitten یا Spirlin نیز شناخته میشود، از سال ۲۰۱۷ فعال بوده است. گروه تهدید مداوم پیشرفته (APT) با کمپینهایی که در گذشته به شرکتهای نفت و گاز خاورمیانه حمله میکردند مرتبط بوده و اکنون به نظر میرسد تمرکز خود را بر روی گسترش آن در بخش فناوری اختصاص داده است.

طبق گزارشی که روز سهشنبه توسط Accenture Cyber Threat Intelligence (ACTI) و Prevailion Adversarial Counterinligence (PACT) منتشر شد، بین جولای و اکتبر سال جاری، Lyceum در حملات علیه ISPها و سازمانهای مخابراتی در کشورهایی چون اسرائیل، مراکش، تونس و عربستان سعودی مشاهده شده است.

علاوه بر آن، این گروه APT مسئول کمپین علیه وزارت امور خارجه یک کشور آفریقایی بوده است.

تیمهای امنیت سایبری میگویند که هنوز چندین مورد از موارد در معرض خطر که شناساییشده اند، از زمان انتشار تا کنون فعال هستند.

مسیرهای حمله اولیه Lyceum شامل حملات استافینگ اعتبارنامه و حملات brute-force است. طبق گفته Secureworks، معمولاً حسابهای فردی در شرکتها هدف قرار میگیرند و پس از نقض این حسابها، از آنها به عنوان سکوی پرشی برای راهاندازی حملات spear-phishing علیه مدیران سطح بالا در یک سازمان استفاده میشود.

به نظر میرسد این گروه APT بر جاسوسی سایبری متمرکز است. این گزارش نشان میدهد که نه تنها این مهاجمان به دنبال دادههای مربوط به مشترکین و شرکتهای شخص ثالث مرتبط و متصل هستند، بلکه پس از به خطر انداختن آنها، «عاملان تهدید یا حامیان آنها نیز میتوانند از این صنایع برای نظارت بر افراد مد نظر خود استفاده کنند».

گروه Lyceum تلاش خواهد کرد تا دو نوع مختلف بدافزار را مستقر کند: Shark و Milan (که با هم تحت عنوان James شناخته میشوند) که هر دو آنها backdoor هستند. شارک، یک فایل اجرایی ۳۲ بیتی که با C# و .NET نوشته شده است، یک فایل پیکربندی برای تونلینگ DNS یا ارتباطات HTTP C2 تولید میکند؛ از دیگر سو نیز Milan یک تروجان دسترسی از راه دور ۳۲ بیتی (RAT) دادهها را بازیابی میکند. هر دو میتوانند با سرورهای command-and-control (C2) گروهها ارتباط برقرار کنند.

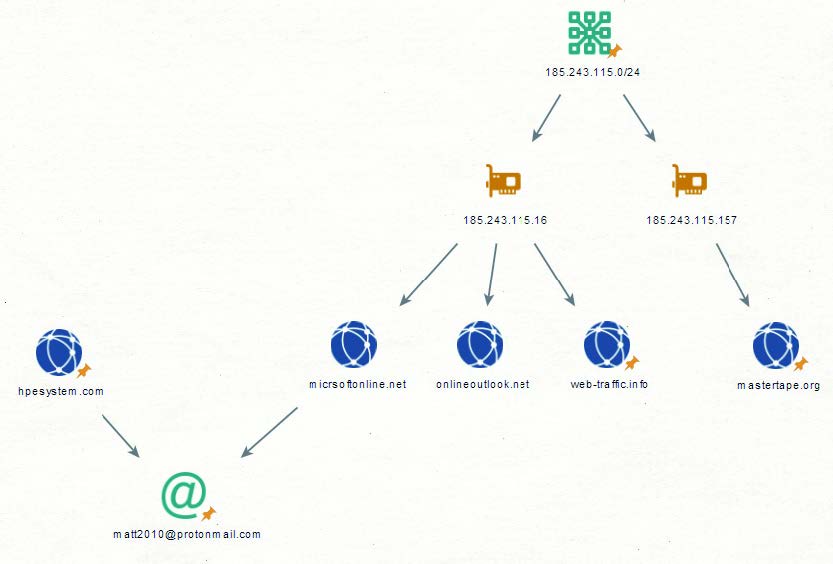

گروه APT مذکور یک شبکه سرور C2 را شکل میدهد که به backdoorهای گروه، متشکل از بیش از ۲۰ دامنه، از جمله شش دامنه که قبلاً با عوامل تهدید مرتبط نبودند، متصل میشود.

خانوادههای بدافزارهای backdoor قبلاً توسط ClearSky و Kasperksy شناسایی و افشا شدهاند.

محققان ACTI/PACT اخیراً یک backdoor جدید و مشابه نسخههای جدیدتر Milan پیدا کردند که نشان دهنده هشدارهایی مبنی بر انجام حملات احتمالی علیه یک شرکت مخابراتی تونسی و یک آژانس دولتی در آفریقا میباشد.

محققان میگویند: «معلوم نیست که هشدارهای backdoorهای Milan از مشتری اپراتور مخابراتی مراکشی میآیند یا از سیستمهای داخلی اپراتور نشات میگیرند. با این حال، از آنجایی که Lyceum از نظر تجربی ارائهدهندگان خدمات مخابراتی را هدف قرار داده است و تیم Kaspersky نیز هدف قرار دادن اپراتورهای مخابراتی اخیر در تونس را شناسایی کرده است، بنابراین میتوان نتیجه گرفت که Lyceum دیگر شرکتهای مخابراتی شمال آفریقا را نیز هدف قرار داده است».

برچسب ها: C#, Kasperksy, HTTP C2, James, Shark, Milan, spear-phishing, PACT, ACTI, لیسیوم, Spirlin, Hexane, Siamesekitten, Lyceum, تونلینگ, Secureworks, ISP, Iran, Tunneling, APT, cybersecurity, DNS, RAT, ایران, israel, malware, تروجان, اسرائیل, ClearSky , گروههای APT ایرانی, backdoor, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری