پس از کلاسیوپا، اکنون گروه APT41 به شرکتها و صنایع در آسیا حمله میکند

اخبار داغ فناوری اطلاعات و امنیت شبکه

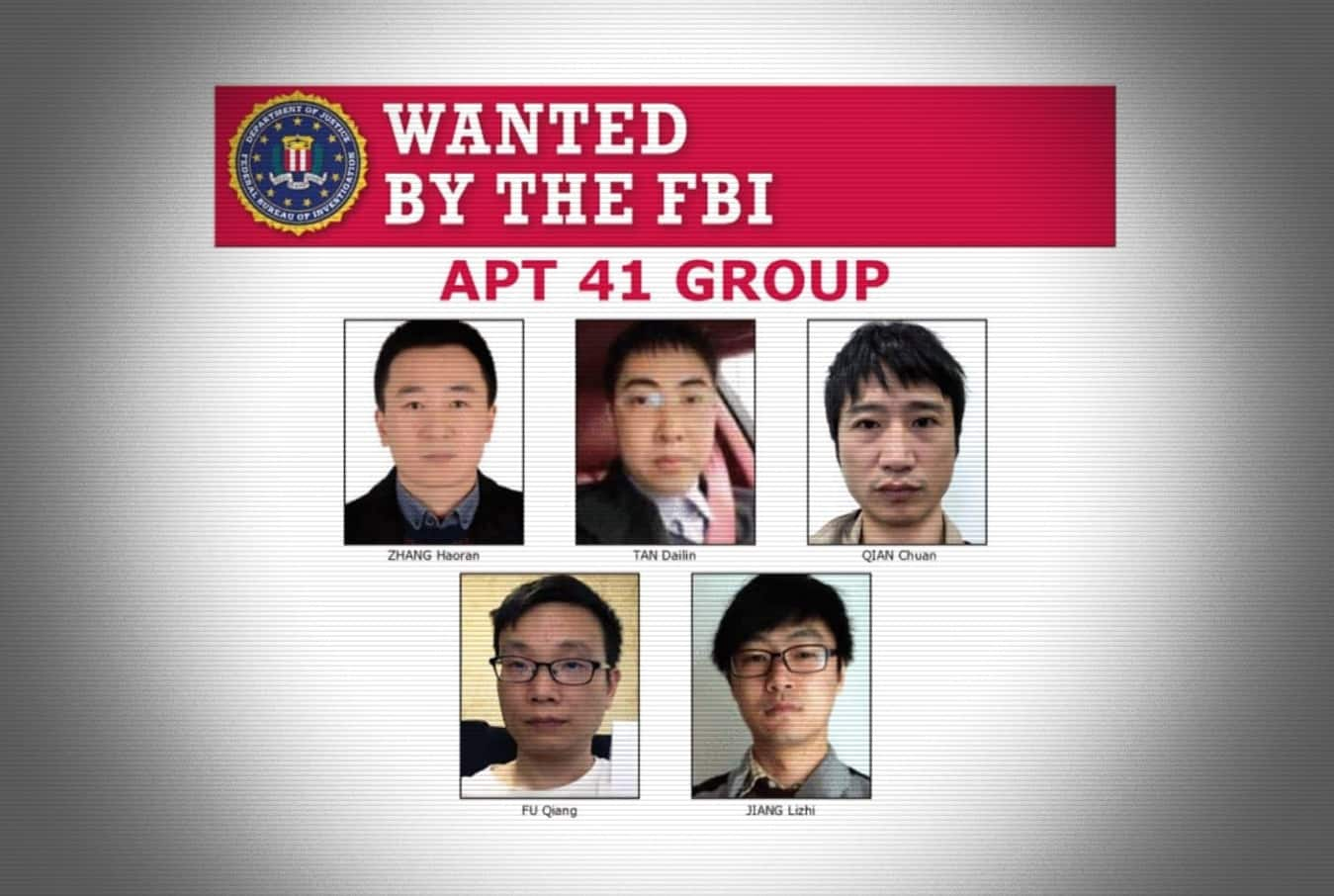

گروه جاسوسی سایبری Blackfly با نام مستعار APT41، Winnti Group و Bronze Atlas، فعالانه نهادها و سازمانها در سراسر آسیا را هدف قرار داده است. بهتازگی این گروه تحت حمایت دولت چین بر روی دو شرکت تابعه یک گروه تولیدی برجسته آسیایی متمرکز شده است که متخص در صنعت مواد و کامپوزیتها هستند. این حمله درست در پی یک کمپین متمایز دیگر علیه بخش مواد آسیایی صورت گرفته است.

بررسی جزئیات حمله

این عملیات از اواخر سال ٢٠٢٢ تا اوایل سال ٢٠٢٣ با تمرکز بر سرقت مالکیت معنوی انجام شد. Blackfly از Winnkit backdoor، Mimikatz، ForkPlayground و چندین ابزار دیگر برای دامپینگ اعتبارنامه، گرفتن اسکرین شات، کوئری نمودن SQL، ایجاد اشکال در فرآیند و پیکربندی پروکسی استفاده کرد.

گروه APT41 که حداقل از سال ٢٠١٠ فعال بوده، در حملات قبلی خود از PlugX، ShadowPad و Winnti استفاده نموده است. این گروه درحالیکه شهرت خود را با هدف قرار دادن بخش صنعت بازی بهدست آورد، اکنون دامنه حملات خود را بهمنظور جمعآوری اطلاعات در چندین بخش تقسیم کرده است.

کمپین کلاسیوپا (Clasiopa)

تقریبا یک هفته پیش مشخص شد که گروه هکر کلاسیوپا سازمانهای آسیایی فعال در بخش تحقیقات مواد را با مجموعهای از ابزارهای متنوع، شامل Atharvan RAT، گونههای اصلاحشده Lilith RAT، ابزار هک Thumbsender و یک ابزار پروکسی سفارشی، هدف قرار داده است.

عامل تهدید مظنون به این است که با استفاده از حسابهای brute-forcing به سرورهای عمومی دسترسی پیدا کرده است.

بدافزار Atharvan که یک RAT سفارشی است، ویژگیهای پیشرفته مختلفی را ارائه میدهد که یکی از آنها قابلیت پیکربندی برای ارتباط برنامهریزی شده با سرور C2 است.

سایر صنایع تحت تاثیر حمله

به غیر از بخش مواد، عاملان تهدید بخشهای مختلفی را در آسیا با طرحهای مختلف هدف قرار دادهاند.

یک عامل تهدید جدید به نام Hydrochasma کشف شد که آزمایشگاههای پزشکی و شرکتهای حملونقل در آسیا را هدف قرار میدهد.

این گروه عمدتا صنایع مرتبط با واکسنها یا درمانهای COVID-19 را هدف قرار داده است.

ماه گذشته، هکرها اعتبارنامه ورود به مراکز داده در آسیا، ازجمله GDS Holdings Ltd مستقر در شانگهای و مراکز داده جهانی ST Telemedia مستقر در سنگاپور را بهدست آوردند.

کلام پایانی

سیمانتک IOCهایی را برای شناسایی و کاهش هرگونه تهدید به دلیل فعالیتهای مخرب گروه بلک فلای ارائه کرده است، که ظاهرا تحت تاثیر تبلیغات ایجاد شده توسط ایالات متحده علیه آن قرار نگرفته است. این گروه که یکی از باسابقهترین گروههای APT چین است، در حملات سایبری و جاسوسی با انگیزه مالی دست داشته است.

برچسب ها: بلک فلای, ST Telemedia, GDS Holdings Ltd, Hydrochasma, Thumbsender, Lilith RAT, Atharvan RAT, کلاسیوپا, Clasiopa, ShadowPad, Winnkit backdoor, ForkPlayground, Bronze Atlas, Winnti Group, cyberespionage, گروه جاسوسی سایبری, Blackfly, APT41, چین, PlugX, Winnti, Mimikatz, China, RAT, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news