هکرهای ایرانی OilRig، عامل استفاده از backdoor جدید برای استخراج اطلاعات از سازمانهای دولتی

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه هکر دولتی ایران موسوم به OilRig به هدف قرار دادن سازمانهای دولتی در خاورمیانه بهعنوان بخشی از یک کمپین جاسوسی سایبری که از یک backdoor جدید برای استخراج دادهها استفاده میکند، ادامه داده است.

محمد فهمی، شریف مجدی و محمود زهدی از محققان Trend Micro در ادعاهای خود میگویند : "این کمپین از حسابهای ایمیل قانونی اما به خطر افتاده برای ارسال دادههای دزدیده شده بهحسابهای ایمیل خارجی که توسط مهاجمان کنترل میشوند، سواستفاده میکند. "

درحالیکه این تکنیک بهخودیخود بیسابقه و جدید نیست، در این طرح توسعه جدید، اولینبار است که OilRig از آن در ساختار حملات استفاده میکند، که نشاندهنده تکامل مداوم روشهای این گروه برای دور زدن حفاظتهای امنیتی است.

این گروه تهدید مداوم پیشرفته (APT) که با نامهای APT34، Cobalt Gypsy، Europium و Helix Kitten نیز شناخته میشود، حداقل از سال ٢٠١٤ برای حملات فیشینگ هدفمند خود در خاورمیانه ثبت و شناخته شده است.

بنا بر ادعاهای مطروحه در این گزارش، این گروه که با وزارت اطلاعات و امنیت ایران (MOIS) مرتبط است، از مجموعه ابزارهای متنوعی در عملیات خود استفاده میکند، که با حملات اخیر در سالهای ٢٠٢١ و ٢٠٢٢ که از backdoorهایی مانند Karkoff، Shark، Marlin و Saitama برای سرقت اطلاعات استفاده کردند، کاملا و مشخصا در تعامل است.

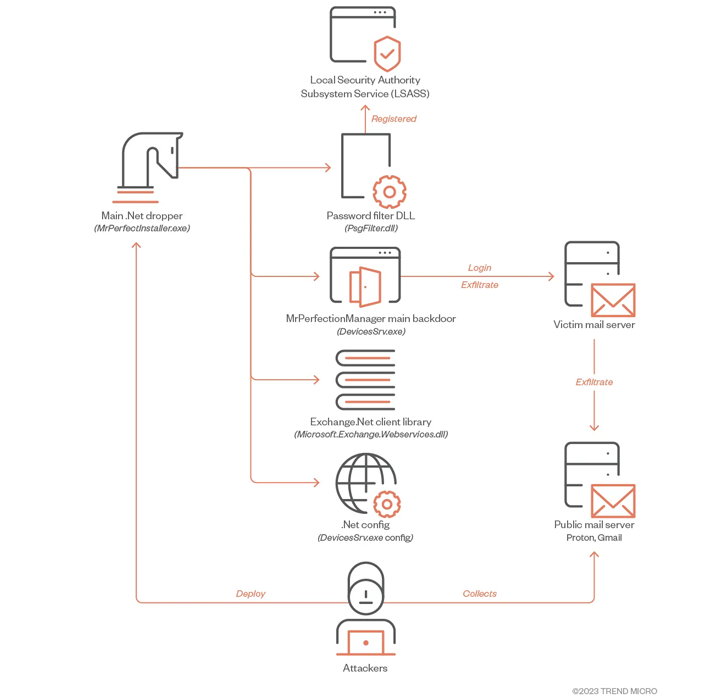

نقطه شروع آخرین فعالیت یک دراپر مبتنی بر دات نت (.NET) است که وظیفه ارائه چهار فایل مختلف ازجمله ایمپلنت اصلی ("DevicesSrv. exe") را دارد که مسئول استخراج فایلهای خاص مورد علاقه مهاجمان است.

همچنین در مرحله دوم یک فایل لایبرری لینک دینامیک یا Dynamic-link Library (DLL) استفاده میشود که میتواند اعتبار کاربران دامین و حسابهای محلی را جمعآوری کند.

قابل توجهترین جنبه backdoor دات نت، روال خارج کردن آن است، که شامل استفاده از اعتبارنامههای سرقت شده برای ارسال پیامهای الکترونیکی به آدرسهای ایمیل تحت کنترل کاربران Gmail و Proton Mail است.

محققان میگویند : "عاملان تهدید، این ایمیلها را از طریق اکسچنج سرورهای دولتی با استفاده از حسابهای معتبر با رمزهای عبور سرقت شده، ارسال میکنند. "

ارتباطات کمپین با APT34 ناشی از شباهتهای بین دراپر مرحله اول و Saitama است که همانند مورد Karkoff، درواقع الگوهای قربانیشناسی، و استفاده از سرورهای مبادله اینترنتی بهعنوان یک روش ارتباطی است.

در ادامه این گزارش آمده است که : "در هر صورت، تعداد فزاینده ابزارهای مخرب مرتبط با OilRig نشاندهنده "انعطاف پذیری" عامل تهدید برای ارائه بدافزار جدید بر اساس محیطهای هدف و اختیاراتی است که در مرحله مشخصی از حمله دارند. "

محققان میگویند : «علیرغم سادگی روال، تازگی و نوآوری در مراحل دوم و آخر نیز نشان میدهد که کل اینروال فقط میتواند بخش کوچکی از کمپین بزرگتری باشد که دولتها را هدف قرار میدهد. »

برچسب ها: گروه تهدید مداوم پیشرفته, Karkoff, Saitama, Proton Mail, Dynamic-link Library, وزارت اطلاعات و امنیت ایران, Europium, Cobalt Gypsy, دراپر, MOIS, OilRig, Marlin, Shark, Iran, Dropper, DLL, .NET, APT, Hacker, ایران, Gmail , phishing, Helix Kitten, APT34, دفاع سایبری, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, هکر, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری, news