هکرها شروع به بهرهبرداری از نقص بحرانی RCE در Atlassian Confluence کردهاند

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیتی تلاشهایی در راستای بهرهبرداری از آسیبپذیری نقص اجرای کد راه دور CVE-2023-22527 که بر نسخههای قدیمی سرورهای Atlassian Confluence تاثیر میگذارد را کشف کردهاند.

مجموعه Atlassian هفته گذشته این مشکل امنیتی را فاش و خاطرنشان کرد که این مشکل تنها بر نسخههای Confluence منتشر شده قبل از 5 دسامبر 2023 و همچنین برخی از نسخههای بدون پشتیبانی تاثیر میگذارد.

این نقص دارای درجه ریسک بحرانی است و بهعنوان ضعف تزریق تمپلیت توصیف میشود که به مهاجمان راه دور تایید نشده اجازه میدهد تا کد را روی اندپوینتهای مرکز داده Confluence و Confluence Server، نسخههاینسخههای 8.0. x، 8.1.x، 8.2.x، 8.3.x ،8.4.x و 8.5.0 تا 8.5.3 اجرا کنند.

یک رفع نقص برای Confluence Data Center و سرور نسخههای 8.5.4 (LTS)، 8.6.0 (فقط مرکز داده)، و 8.7.1 (فقط مرکز داده) و نسخههای بعدی در دسترس است.

سرویس نظارت بر تهدید Shadowserver امروز گزارش داد که سیستمهای آن هزاران تلاش برای سواستفاده از CVE-2023-22527 را ثبت کردهاند، که از حدود بیش از 600 آدرس IP منحصربهفرد سرچشمه میگیرند.

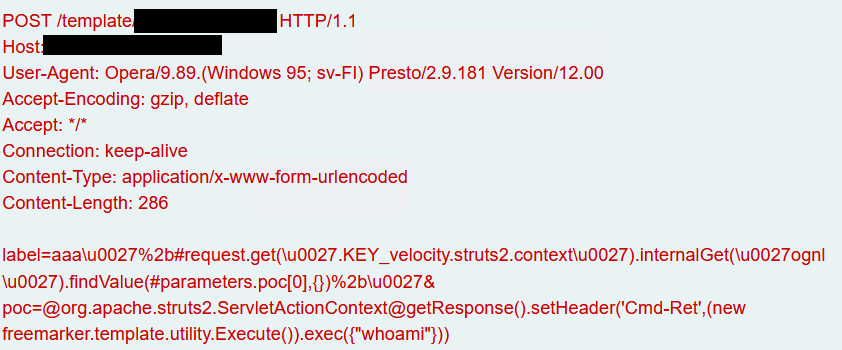

این سرویس میگوید که مهاجمان با اجرای دستور whoami برای جمعآوری اطلاعات در مورد سطح دسترسی و اختیارات در سیستم، تماسهای برگشتی را امتحان میکنند.

تعداد کل تلاشهای بهرهبرداری ثبتشده توسط مجموعه Shadowserver بیش از 39000 عدد است که بیشتر حملات از IP آدرسهای روسی انجام میشود.

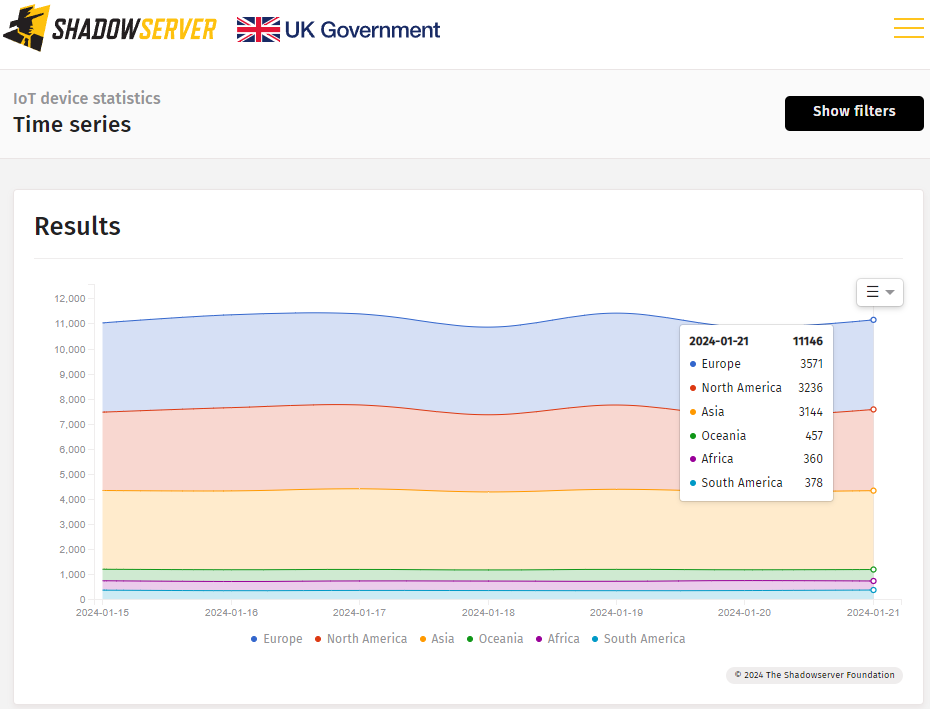

مجموعه Shadowserver گزارش میدهد که اسکنرهای آن در حال حاضر 11100 نمونه Atlassian Confluence قابل دسترسی از طریق اینترنت عمومی را شناسایی کردهاند. بااینحال، همه آنها لزوما نسخه آسیبپذیر را اجرا نمیکنند.

آسیبپذیریهای Atlassian Confluence جز مواردی هستند که اغلب توسط انواع مختلف مهاجمان، ازجمله عوامل تهدید پیچیده تحت حمایت دولت و گروههای باجافزار فرصتطلب مورد سواستفاده قرار میگیرند.

در رابطه با CVE-2023-22527، مجموعه Atlassian قبلا گفته بود که قادر به ارائه شاخصهای خاصی از سازش (IoC) که به شناسایی موارد بهرهبرداری کمک کند، نیست.

ادمینهای سرور Confluence باید مطمئن شوند که نقاط پایانی که آنها مدیریت میکنند حداقل به نسخهای که پس از 5 دسامبر 2023 منتشر شده است، بروزرسانی شده باشد.

برای سازمانهایی که نمونههای Confluence قدیمی دارند، توصیه این است که آن موارد قدیمی بهعنوان در معرض خطر بالقوه در نظر گرفته شده، بهدنبال نشانههایی از نفوذ و بهرهبرداری بوده، پاکسازی کامل انجام شود و به تجهیزات به نسخه ایمن بروزرسانی شوند.

برچسب ها: whoami, Template Injection, اجرای کد راه دور, CVE-2023-22527, Confluence Data Center, Confluence Server, اطلسین, Atlassian Confluence RCE, Confluence, Cyber Warfare, Atlassian, cybersecurity, آسیبپذیری, Vulnerability, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news