سواستفاده دوساله و بیسروصدای هکرهای چینی از نقص Zero-Day در VMware

اخبار داغ فناوری اطلاعات و امنیت شبکه

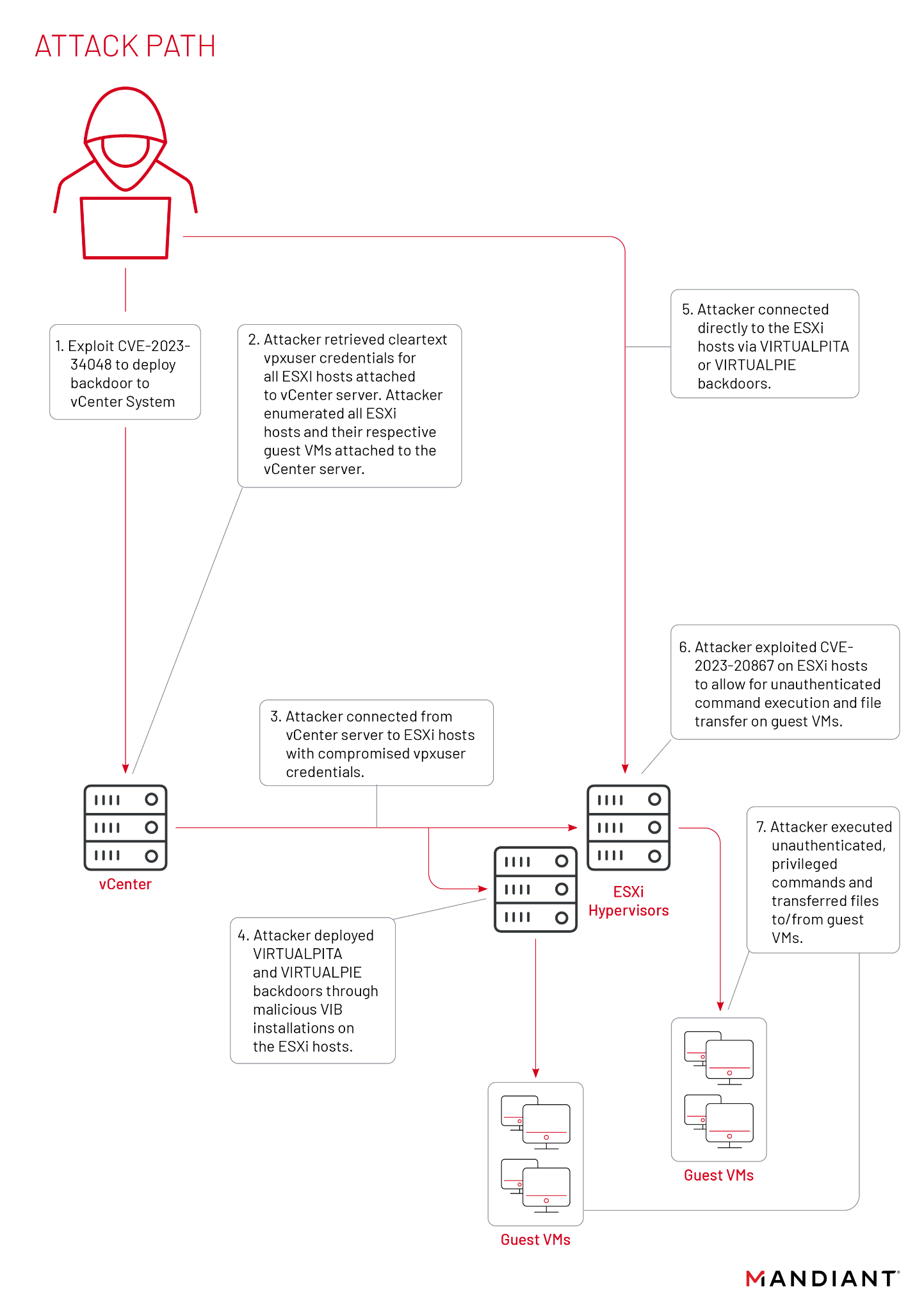

محققان Mandiant گزارش دادند که گروه APT چینی UNC3886 حداقل از اواخر سال 2021 از آسیبپذیری روز صفر (zero-day) سرور vCenter با شناسه CVE-2023-34048 سواستفاده کرده است.

سرور vCenter یک جزء حیاتی در مجموعه نرمافزار مجازیسازی VMware و محاسبات ابری است. این سرور بهعنوان یک پلتفرم مدیریت متمرکز و جامع برای مراکز داده مجازی VMware عمل میکند.

در ماه اکتبر، VMware یک آسیبپذیری مهم نوشتن خارج از محدوده را که تحت عنوان CVE-2023-34048 (نمره CVSS 9.8) ردیابی میشود، برطرف کرد که بر سرور vCenter تاثیر میگذارد.

این شرکت اطلاعیه امنیتی خود را در 18 ژانویه 2023 به روز کرد و نشان داد که از بهرهبرداری از این آسیبپذیری در فضای سایبری آگاه است.

در ژوئن 2023، محققان Mandiant گروه جاسوسی سایبری UNC3886 را در حالی شناسایی کردند که از یک آسیبپذیری روز صفر VMware ESXi با نام CVE-2023-20867 سواستفاده مینمودند.

محققان Mandiant برای اولینبار فعالیت این گروه را در سپتامبر 2022 هنگامی که یک تکنیک جدید ماندگاری بدافزار را در VMware ESXi Hypervisors کشف کردند، اعلام نمودند. این تکنیک توسط نویسندگان بدافزار برای دستیابی بهدسترسی ادمین در VMware ESXi Hypervisors و کنترل سرورهای vCenter و ماشینهای مجازی برای ویندوز و لینوکس استفاده شد.

ماهیت بسیار هدفمند و فرّار این حمله کارشناسان را به این باور میرساند که این حمله برای اهداف جاسوسی سایبری توسط یک مهاجم مرتبط با چین که با نام UNC3886 ردیابی میشود، انجام شده است.

در حملهای که Mandiant در سپتامبر 2022 مورد بررسی قرار داد، عاملان تهدید برای نصب دو Backdoor بر روی هایپروایزر ESXi که با نامهای VIRTUALPITA و VIRTUALPIE دنبال میشوند، به باندلهای نصب مخرب vSphere ("VIBs") تکیه کردند. VIBها مجموعهای از فایلها هستند که برای مدیریت سیستمهای مجازی طراحی شدهاند و میتوان از آنها برای ایجاد وظایف راهاندازی، قوانین فایروال سفارشی یا استقرار باینریهای سفارشی پس از راهاندازی مجدد یک ماشین ESXi استفاده کرد.

تحقیقات بیشتری که توسط Mandiant انجام شد، تکنیکهای دیگری را نشان داد که توسط گروه UNC3886 برای هدف قرار دادن چندین سازمان و اجتناب از راهحلهای EDR استفاده میشده است.

طبق مشاهدات، گروه جاسوسی سایبری در حال جمعآوری اعتبارنامهها برای حسابهای سرویس از سرور vCenter برای همه هاستهای ESXi متصل از سرور vPostgreSQL تعبیهشده در vCenter Server Appliance بودند. عوامل تهدید از آسیبپذیری روز صفر CVE-2023-20867 برای اجرای دستورات با سطح دسترسی بالا در ماشینهای مجازی guest ویندوز، لینوکس و PhotonOS (vCenter) بدون احراز هویت اعتبارنامه guest از یک میزبان ESXi در معرض خطر و بدون ورود پیشفرض در VM آن guest استفاده میکنند.

نقص CVE-2023-20867 منحصرا توسط یک مهاجم با دسترسی روت به سرور ESXi قابل سواستفاده است.

سپس مهاجمان با استفاده از یک مجموعه آدرس سوکت جایگزین، backdoorها را روی هاستهای ESXi مستقر میکنند و از VMCI برای حرکت جانبی و حفظ پایداری استفاده میکنند.

در حملات اخیر مشاهده شد که هکرهای چینی نیز در حال تغییر و غیرفعال کردن سرویسهای ورود به سیستم در سیستمهای در معرض خطر بودهاند.

در آن زمان، Mandiant شواهدی برای کشف نحوه استقرار backdoorها توسط مهاجمان به سیستمهای vCenter بدست آورد.

در اواخر سال 2023، Mandiant متوجه شد که یک سرویس VMware vmdird دقایقی قبل از استقرار backdoorهای در حال استقرار، از کار افتاده است.

در گزارش منتشر شده توسط Mandiant آمده است: "تجزیه و تحلیل هسته dump "vmdird" توسط Mandiant و VMware Product Security نشان داد که خرابی فرآیند با بهرهبرداری از CVE-2023-34048 مطابقت دارد. آسیبپذیری vCenter نوشتن خارج از محدوده در اجرای پروتکل DCE/RPC که در اکتبر 2023 پچ شده، که اجرای فرمان از راه دور بدون نیاز به احراز هویت را در سیستمهای آسیبپذیر ممکن میکند".

مجموعه Mandiant این حوادث و حملات را در چندین مورد مربط به گروه UNC3886 بین اواخر سال 2021 و اوایل سال 2022 مشاهده کرده است.

محققان همچنین متوجه شدند که در بیشتر محیطهایی که این خرابیها مشاهده شده، ورودیهای log حفظ شده بودند، بااینحال، دامپهای هسته «vmdird» حذف شدند.

این گزارش در انتها میگوید: "پیکربندیهای پیشفرض VMware، مشخصا core dumpها را برای مدت زمان نامحدودی روی سیستم نگه میدارند، و این نشان میدهد که core dumpها عمدا توسط مهاجم در تلاش برای پنهان نمودن مسیرهای وی حذف شدهاند. همانطور که در اطلاعیه VMware ذکر شده است، این آسیبپذیری از آن زمان در vCenter 8.0U2 پچ شده است و Mandiant به کاربران VMware توصیه میکند که دستگاههای خود را به آخرین نسخه vCenter بروزرسانی کنند تا احتمال تاثیرپذیری از این آسیبپذیری را به حداقل برسانند".

برچسب ها: vCenter 8.0U2, DCE/RPC, vmdird, PhotonOS, VIRTUALPIE, VIB, VIRTUALPITA, ESXi Hypervisors, CVE-2023-20867, UNC3886, CVE-2023-34048, VMware vSphere, vCenter, Cyber Warfare, چین, ESXi, پچ, ماشین مجازی, Virtual Machine, vSphere, VMware vCenter, Linux, لینوکس, Patch, cybersecurity, China, VMware, windows, ویندوز, جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news