سواستفاده از باگ PetitPotam توسط نوع جدیدی از باج افزار LockFile

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان هشدار داده اند که یک نوع باج افزار جدید در سراسر جهان با سواستفاده از آسیب پذیری "PetitPotam" که مایکروسافت هفته گذشته آن را پچ کرده است، در حال گسترش می باشد.

سیمنتک اعلام کرد که گونه "LockFile" برای اولین بار در 20 جولای و در پی حمله به یک سازمان خدمات مالی ایالات متحده آمریکا مشاهده شد و متعاقباً حداقل ده شرکت دیگر در سراسر جهان را تا 20 آگوست سال ۲۰۲۱ هدف قرار داده و قربانی این حملات کرده است.

هر چند که هنوز محور حملات مشخص نیست اما این حملات با دسترسی به سرورهای Microsoft Exchange قربانیان آغاز میگردد.

به نقل از اینفو سکیوریتی مگزین، چند روز پس از اینکه این دسترسی اولیه برقرار شد، عاملان تهدید مجموعه ای از ابزارها را روی سرور در معرض خطر نصب کردند. از جمله آنها میتوان به سواستفاده از CVE-2021-36942 (PetitPoam) و فایل های اضافی دیگر که برای بارگیری shell code برای کمک به این بهره برداری طراحی شده اند، اشاره نمود.

باگ PetitPotam اولین بار توسط یک محقق فرانسوی و در حدود یک ماه پیش کشف شد. این باگ، یک آسیب پذیری حمله رله NTLM است که مهاجم می تواند با اختیارات اندک جهت کنترل کردن کنترلر دامنه از آن استفاده کند.

گزارش شده است که رفع اشکال Patch Tuesday مایکروسافت به طور کامل این آسیب پذیری را برطرف نکرده است.

سیمنتک در ادامه توضیح داد: "هنگامی که دسترسی به کنترل کننده دامنه محلی به دست آمد، مهاجمان باج افزار LockFile را به همراه یک دسته فایل و متعلقات اجرایی آن بر روی کنترل کننده دامنه کپی می کنند. این فایلها در فهرست "sysvol\domain\scripts" کپی می شوند".

این شرکت در ادامه افزود: "این دایرکتوری برای استقرار اسکریپت ها در کلاینت های شبکه هنگام تأیید اعتبار در کنترلر دامنه استفاده می شود. این بدان معناست که هر کاربری که بعد از کپی این فایل ها در دامنه اقدام به احراز هویت کند، متعاقبا آن فایل ها را اجرا می نماید".

این غول امنیتی افزود که اگرچه به نظر می رسد LockFile یک نوع باج افزار جدید است، اما می تواند ارتباطات و پیوندهایی به تهدیدهایی که قبلاً مشاهده شده یا از دور خارج شده اند، داشته باشد.

هر دو عملیات های DarkSide و REvil/Sodinokibi در ماه های اخیر و پس از آنکه حملات مرتبط به آنها و یا به نمایندگی از آنها در مرکز توجه رسانه ها و تحت نظارت دولت ایالات متحده آمریکا قرار گرفت، در سکوت فرو رفتند.

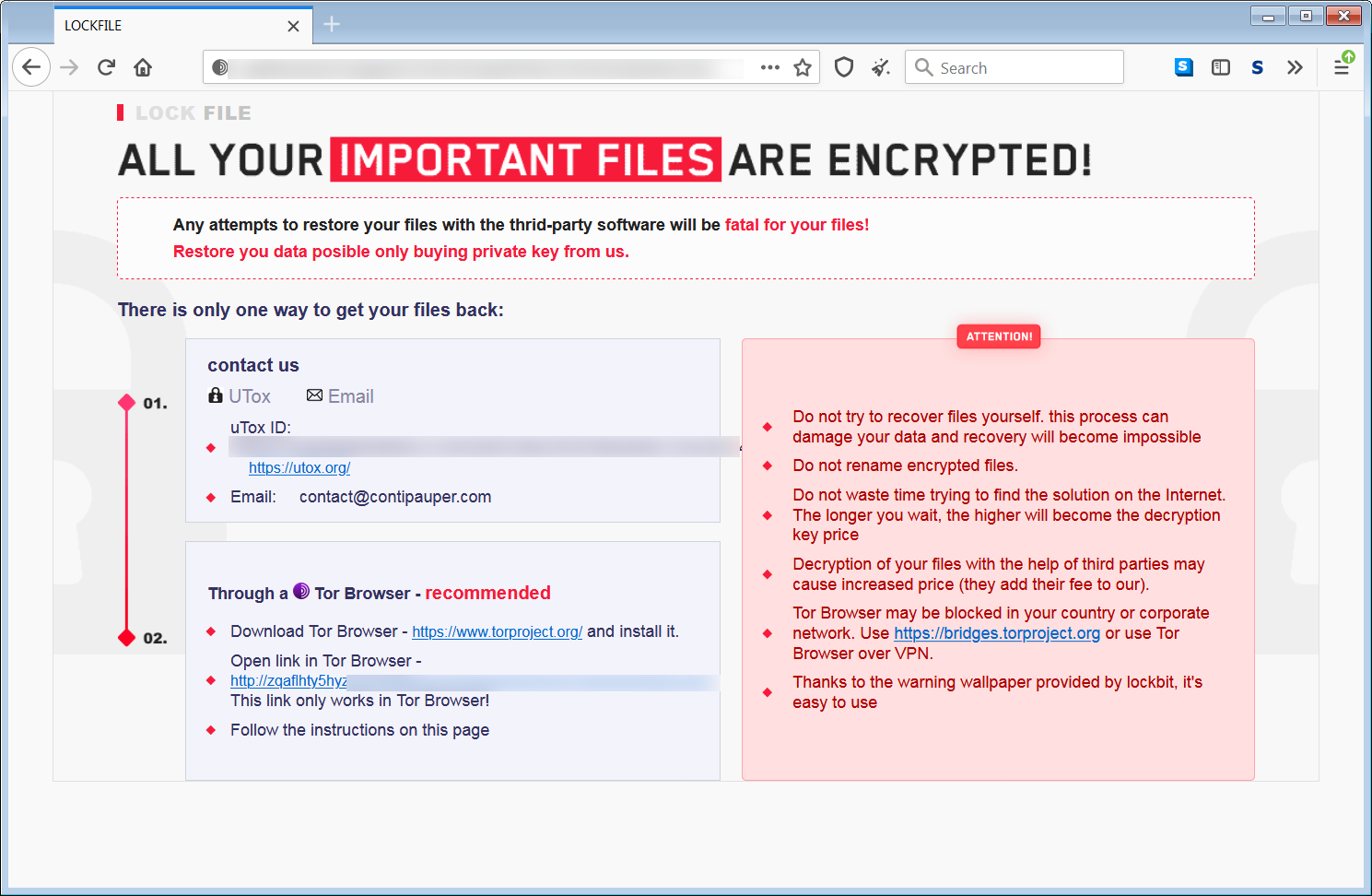

عوامل تهدید پشت پرده باج افزار LockFile از یادداشت باج مشابه که توسط گروه LockBit استفاده می شود، استفاده میکنند و همچنین در آدرس ایمیلی که برای ارتباط با قربانیان استفاده می کنند، آن آدرس ایمیل به گروه Conti ارجاع داده می شود.

برچسب ها: پچ, Symantec, NTLM, LockFile, PetitPotam, Conti, REvil, DarkSide, Patch, cybersecurity, باگ, bug, سیمنتک , Vulnerability, malware, ransomware , مایکروسافت, باج افزار, بدافزار, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری