روند فزاینده استفاده هکرها از تکنیک تزریق تمپلیت RTF در حملات فیشینگ

اخبار داغ فناوری اطلاعات و امنیت شبکه

مشاهدات نشان میدهد که سه عامل مختلف تهدید تحت حمایت دولتی همسو با چین، هند و روسیه روش جدیدی به نام تزریق تمپلیت RTF (معروف به Rich Text Format) را به عنوان بخشی از کمپینهای فیشینگ خود برای ارائه بدافزار به سیستمهای هدف خود، اتخاذ کردهاند.

محققان Proofpoint در گزارش جدیدی که با خبرگزاریها به اشتراک گذاشته شده است، میگویند: «تزریق تمپلیت RTF یک تکنیک جدید است که برای پیوستهای فیشینگ مخربایدهآل است، زیرا ساده است و به عوامل تهدید اجازه میدهد محتوای مخرب را از یک URL راه دور با استفاده از یک فایل RTF بازیابی کنند».

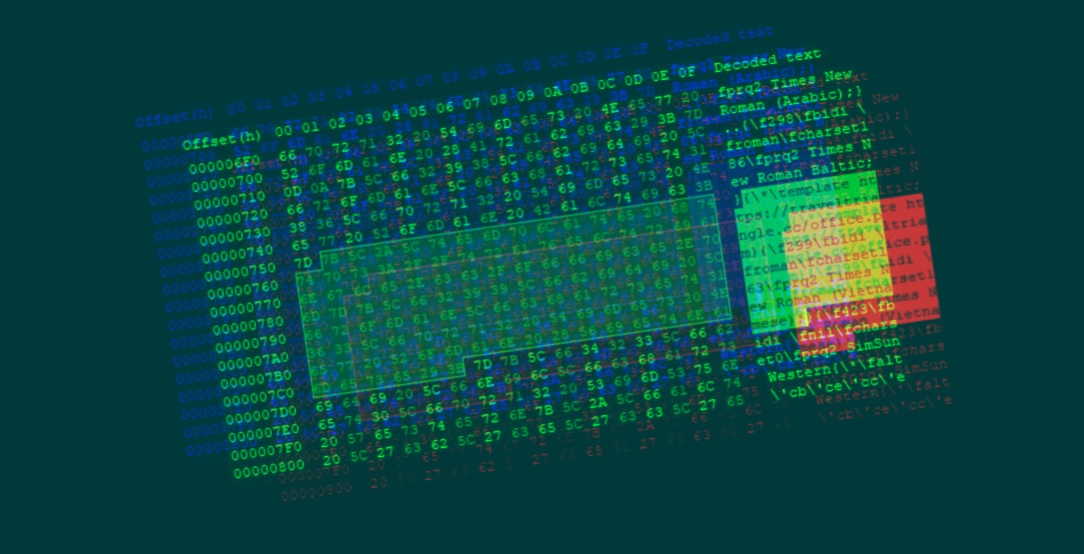

در بطن این حمله، یک فایل RTF حاوی محتوای فریبنده قرار دارد که میتوان آن را برای فعال کردن بازیابی محتوا، از جمله payloadهای مخرب، که در یک URL اکسترنال میزبانی میشوند، به محض باز کردن یک فایل RTF، استفاده نمود. بخصوص که در این حمله از عملکرد تمپلیت RTF استفاده میکند تا ویژگیهای قالببندی فایل را با استفاده از یک ویرایشگر hex، با تعیین یک منبع URL به جای مقصد منبع فایل قابل دسترسی که ممکن است یک payload آن از راه دور بازیابی شود، تغییر دهد.

به عبارت دیگر، ایده اصلی این است که مهاجمان میتوانند اسناد مخرب مایکروسافت وُردی را برای قربانیان هدف ارسال کنند که کاملاً بیضرر به نظر میرسند اما برای بارگذاری کدهای مخرب طراحی شدهاند که از طریق ویژگی تمپلیت از راه دور اعمال میشوند.

بنابراین هنگامی که یک فایل RTF تغییر یافته از طریق مایکروسافت ورد باز میشود، برنامه قبل از نمایش محتوای فریبنده فایل، منبع را از URL مشخص شده دانلود میکند. بنابراین تعجبآور نیست که این تکنیک به طور فزایندهای توسط عوامل تهدید برای توزیع بدافزار مورد استفاده قرار بگیرد.

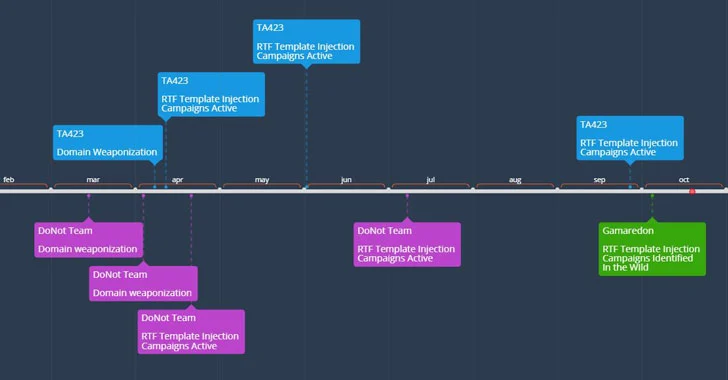

مجموعه Proofpoint گفت که فایلهای RTF تزریق تمپلیت مرتبط با گروههای APT DoNot Team، Gamaredon و یک عامل APT مرتبط با چین به نام TA423 را در فوریه ۲۰۲۱ مشاهده کرده است. مهاجمان از این فایلها برای هدف قرار دادن نهادهایی در پاکستان، سریلانکا، اوکراین و کسانی که در بخش اکتشاف انرژی در آبهای عمیق در مالزی از طریق فریبها و مضامین دفاعی و سایر فریبهای بخصوصی که در زمره فعالیت آن کشور است، استفاده مینمایند.

در حالی که تیم DoNot مظنون به انجام حملات سایبری در راستای منافع دولت هند است، Gamaredon اخیراً توسط مجریان قانون اوکراین به عنوان عضو سرویس امنیت فدرال روسیه (FSB) با تمایل به حمله به بخش عمومی و خصوصی کشورها برای جمعآوری اطلاعات طبقهبندی شده از سیستمهای ویندوز به خطر افتاده برای دستاوردهای ژئوپلیتیکی، شناخته شده است.

محققان خاطرنشان کردند: «نوآوری عاملان تهدید برای به کار بستن این روش در یک نوع فایل جدید از RTFها، سطح گسترده و جدیدی از تهدید را برای سازمانها در سراسر جهان نشان میدهد. در حالی که این روش در حال حاضر توسط تعداد محدودی از عاملان APT با طیف وسیعی از پیچیدگیها استفاده میشود، اثربخشی این تکنیک همراه با سهولت استفاده از آن احتمالاً باعث پذیرش بیشتر آن در چشم انداز بلندمدت و کوتاه مدت تهدیدات سایبری میشود».

در حالی که تیم DoNot مظنون به انجام حملات سایبری در راستای منافع دولت هند است، Gamaredon اخیراً توسط مجریان قانون اوکراین به عنوان عضو سرویس امنیت فدرال روسیه (FSB) با تمایل به حمله به بخش عمومی و خصوصی کشورها برای جمعآوری اطلاعات طبقهبندی شده از سیستمهای ویندوز به خطر افتاده برای دستاوردهای ژئوپلیتیکی، شناخته شده است.

محققان خاطرنشان کردند: «نوآوری عاملان تهدید برای به کار بستن این روش در یک نوع فایل جدید از RTFها، سطح گسترده و جدیدی از تهدید را برای سازمانها در سراسر جهان نشان میدهد. در حالی که این روش در حال حاضر توسط تعداد محدودی از عاملان APT با طیف وسیعی از پیچیدگیها استفاده میشود، اثربخشی این تکنیک همراه با سهولت استفاده از آن احتمالاً باعث پذیرش بیشتر آن در چشم انداز بلندمدت و کوتاه مدت تهدیدات سایبری میشود».

برچسب ها: Microsoft Word, RTF Template Injection Technique, injection, FSB, DoNot, TA423, APT DoNot Team, Gamaredon, Template, تمپلیت, Rich Text Format, RTF, Proofpoint, Word, Payload, APT, URL, cybersecurity, Microsoft, phishing, malware, روسیه, فیشینگ, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری