حمله گروه ایرانی CharmingCypress با استفاده از برنامههای VPN برای نصب Backdoor

اخبار داغ فناوری اطلاعات و امنیت شبکه

عامل تهدید ایرانی CharmingCypress (که با نامهای Charming Kitten، APT42، TA453 نیز شناخته میشوند)، اطلاعات سیاسی را علیه اهداف بینالمللی، با تاکید ویژه بر روزنامهنگاران، اتاقهای فکر و سازمانهای غیردولتی، جمعآوری کردهاند.

به نقل از وُلکسیتی، CharmingCypress اغلب از تکنیکهای جدید مهندسی اجتماعی در اقدامات فیشینگ خود، مانند ارسال ایمیل به افراد و برگزاری بحثهای طولانیمدت قبل از ارسال لینک محتوای مخرب، استفاده میکند.

طبق ادعاها، آنها اخیرا از برنامههای VPN مملو از بدافزار برای نصب Backdoorها و بعضا از پلتفرمهای وبینار جعلی استفاده شده است.

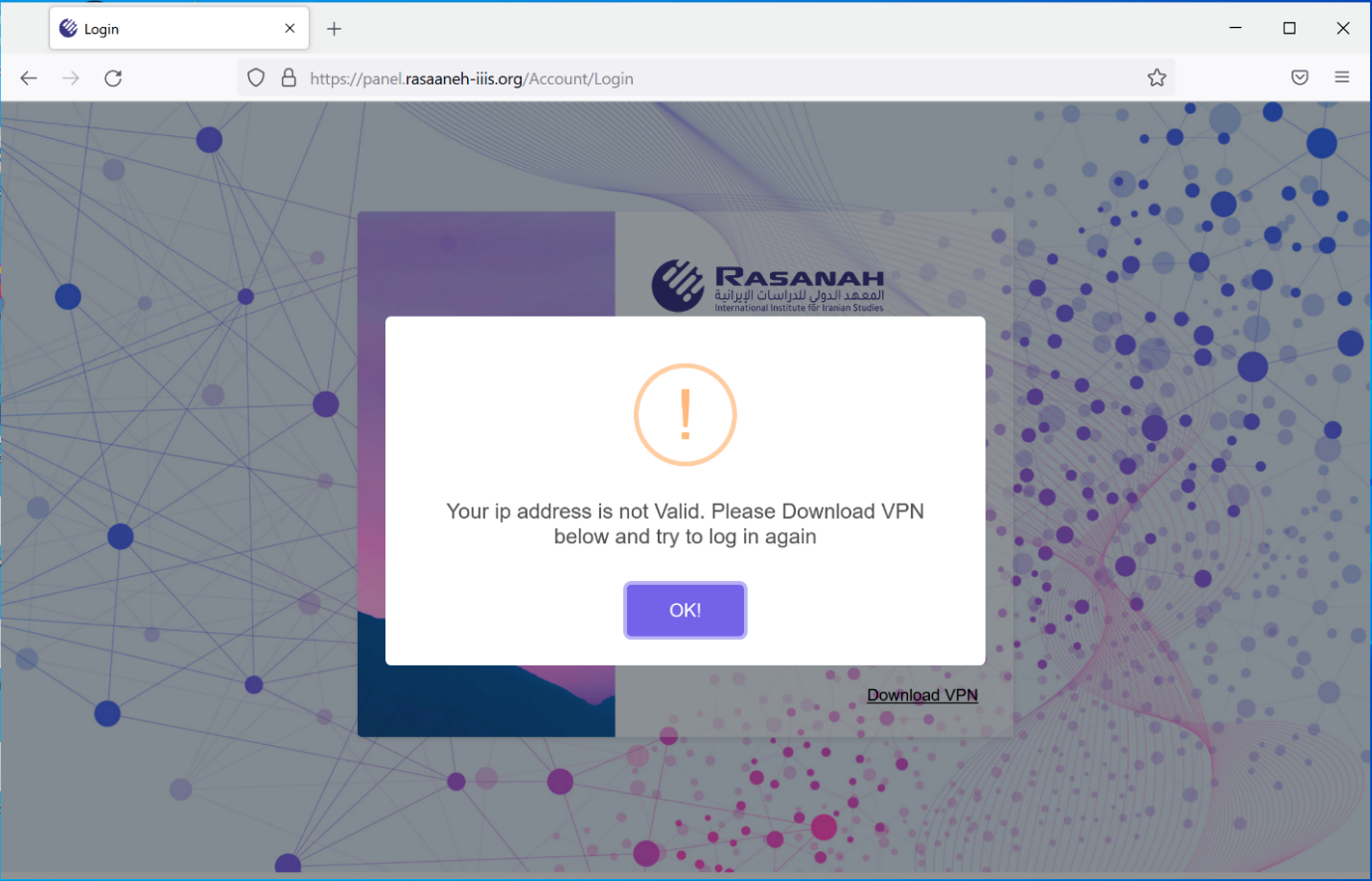

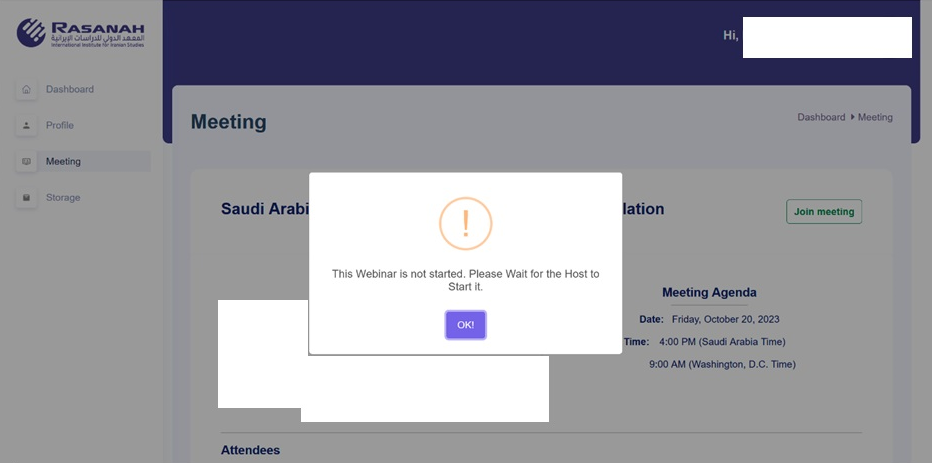

این گزارش میافزاد: "CharmingCypress تا آنجا پیش رفت که یک پلتفرم وبینار کاملا جعلی ساخت تا از آن بهعنوان بخشی از عملیات فریب خود استفاده کند. این گروه، دسترسی به این پلتفرم را کنترل میکرد و به اهدافی نیاز داشت که برنامههای VPN مملو از بدافزار را قبل از ایجاد دسترسی، نصب کنند".

استفاده از نرمافزار Malware-Laden VPN برای استقرار بدافزار

آنطور که توسط Proofpoint در جولای ٢٠٢٣ ادعا شد، آخرین تلاش CharmingCypress در راستای spear-phishing بر اساس روشی ساخته شد که از یک برنامه VPN آلوده به بدافزار برای انتشار بدافزار استفاده نموده است.

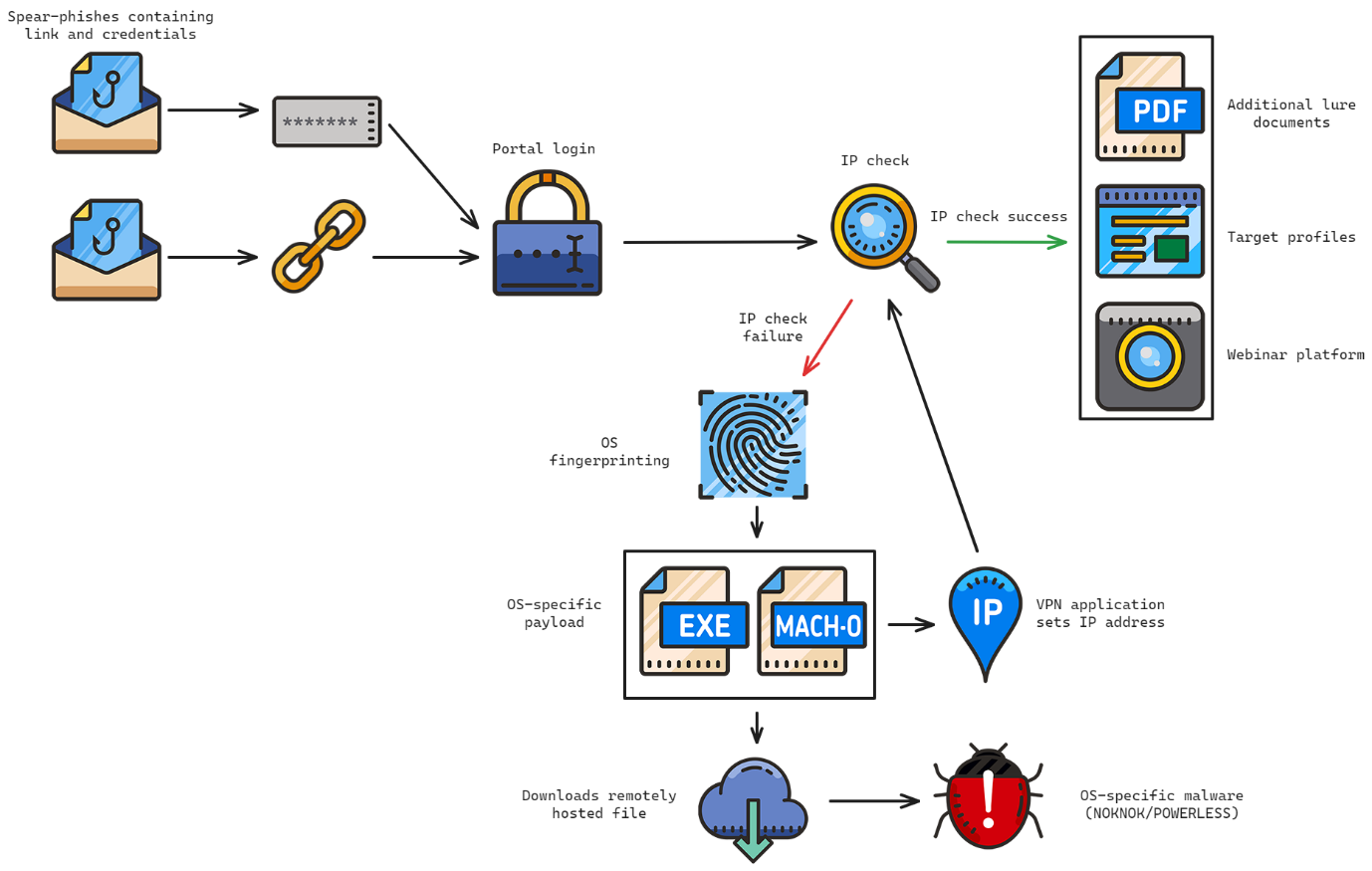

گروه کوچکی از افراد مورد نظر ایمیلهایی با لینکهایی به یک پلتفرم وبینار تقلبی و همراه با اعتبارنامه ورود دریافت کردند. پورتال، آدرس IP و اعتبارنامه مورد استفاده برای دسترسی به وبسایت را شناسایی و تایید میکند.

فقط کسانی که از سرویس گیرنده VPN مهاجم استفاده میکنند میتوانند با موفقیت احراز هویت شوند. اگر بررسی آدرس IP ناموفق باشد، از اهداف خواسته میشود تا یک برنامه VPN را دانلود کنند.

بر اساس سیستم عامل کاربر، برنامههای مختلفی در اختیار کاربر قرار میگیرد. محصول نهایی یک سرویس گیرنده VPN است که عملا درست کار میکرد، اما به بدافزار آلوده شده بود. یک زنجیره آلودگی که به POWERLESS ختم میشود به قربانیان ویندوز ارائه میشود، درحالیکه برای قربانیان macOS، یک زنجیره آلودگی که به NOKNOK منتج میشود، ارائه میگردد.

برنامه VPN ویندوز، از اعتبارنامههای ارائهشده و یک فایل پیکربندی OpenVPN برای اتصال به نقطه پایانی VPN که توسط CharmingCypress مدیریت میشود، استفاده میکند.

محققان گفتند: "تلاش برای ورود به پورتال در حین اتصال به VPN با موفقیت بررسی آدرس IP را انجام میدهد و امکان دسترسی به پورتال وبینار جعلی را فراهم میکند. در داخل پورتال، پروفایل ١٦ نفر نشان داده شد و ظاهرا با یک وبینار خاص مرتبط است؛ و همه ١٦ فرد متخصص در سیاستگذاری در مورد خاورمیانه هستند".

این کمپین تاکتیکهای مشابهی را که در پست ژانویه مایکروسافت گزارش شده است، موردبحث قرار میدهد.

مجموعه Volexity خانوادههای بدافزار زیر را موردتوجه قرار داده است: POWERSTAR، POWERLESS، NOKNOK، BASICSTAR و EYEGLASS در طول سال ٢٠٢٣ و تا اوایل سال ٢٠٢٤.

بدافزار POWERSTAR از تکنیکهای spear-phishing برای استقرار بدافزار استفاده میکند. POWERLESS یک Backdoor است که توسط نسخه ویندوز زنجیره آلودگی برنامه VPN مملو از بدافزار استفاده میشود و NOKNOK در macOS استفاده میگرددد. BASICSTAR توسط آلودگی RAR + LNK تجهیز شده است.

بدافزار EYEGLASS بهعنوان کنترل کننده پیشفرض برای پسوند فایل TIF تنظیم شده و در این مورد، تنها بهعنوان یک مکانیسم پشتیبان C2 در نظر گرفته شده بود.

گروه CharmingCypress از ابزارهای اضافی برای کمک به سرقت دادهها مانند Nirsoft Chrome History Viewer، RATHOLE، SNAILPROXY، CommandCam، و نسخههای کامندلاین WinRAR و 7-Zip استفاده میکند.

برچسب ها: CommandCam, SNAILPROXY, Nirsoft Chrome History Viewer, RATHOLE, RAR + LNK, BASICSTAR, Malware-Laden, Charming Cypress, CharmingCypress, Cyber Attack, فیشینگ هدفمند, NokNok, POWERSTAR, PowerLess, Eyeglass, APT42, TA453, spear-phishing, Iran, macOS, cybersecurity, Social Engineering, مهندسی اجتماعی, ایران, windows, ویندوز, phishing, malware, Charming Kitten, VPN, جاسوسی سایبری, backdoor, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news