حمله جدید نشت ترافیک VPN با استفاده از سرورهای DHCP مخرب

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک حمله جدید با نام «TunnelVision» میتواند ترافیک را به خارج از تونل رمزگذاری VPN هدایت کند و به مهاجمان اجازه میدهد تا در عین حفظ ظاهر یک اتصال VPN امن، ترافیک رمزگذاری نشده را زیر نظر بگیرند.

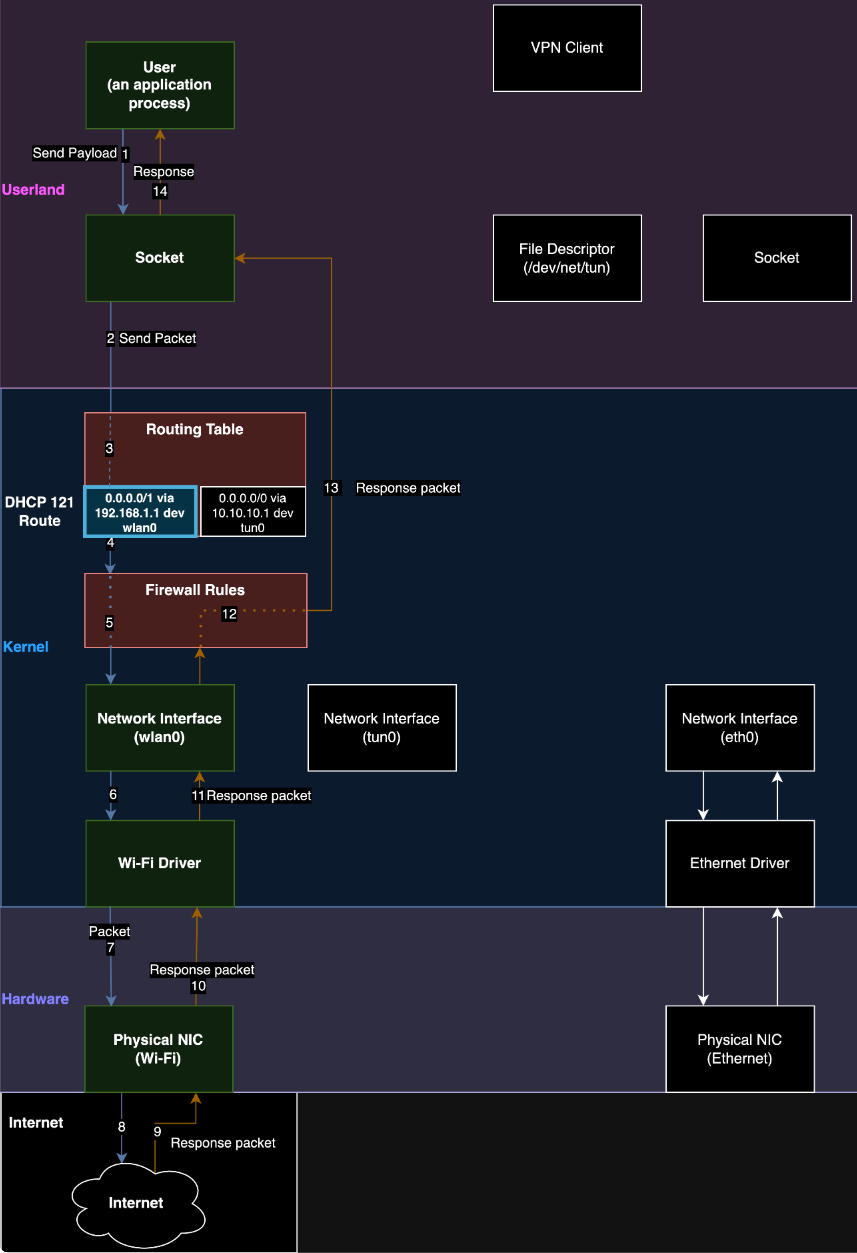

این روش که در گزارشی توسط Leviathan Security به تفصیل توضیح داده شده است، بر سواستفاده از گزینه 121 پروتکل پیکربندی میزبان پویا یا Dynamic Host Configuration Protocol (DHCP) متکی است، که اجازه پیکربندی مسیرهای ثابت classless را در سیستم کلاینت میدهد.

مهاجمان یک سرور DHCP مخرب را راه اندازی کردند که جداول مسیریابی را تغییر میدهد تا تمام ترافیک VPN مستقیما به شبکه محلی یا یک گیتوی مخرب ارسال شود و هرگز وارد تونل VPN رمزگذاری شده نمیشود.

در این گزارش آمده است: "تکنیک ما این است که یک سرور DHCP را در همان شبکه به عنوان کاربر هدف VPN اجرا کنیم و همچنین پیکربندی DHCP خود را طوری تنظیم کنیم که از خود به عنوان گیتوی استفاده کند".

در ادامه آمده است: "هنگامی که ترافیک به گیتوی ما برخورد میکند، ما از قوانین فورواردینگ ترافیک در سرور DHCP استفاده میکنیم تا ترافیک را به یک گیتوی قانونی منتقل کنیم، درحالیکه در اصل ما آن را جاسوسی میکنیم".

مشکل در عدم وجود مکانیزم احراز هویت برای پیامهای دریافتی توسط DHCP است که میتواند مسیرها را دستکاری کند. با این آسیبپذیری، شناسه آسیبپذیری CVE-2024-3661 اختصاص داده شده است.

محققان امنیتی خاطرنشان میکنند که این آسیبپذیری حداقل از سال ٢٠٠٢ برای بهرهبرداری توسط مهاجمان مخرب در دسترس بوده است، اما هیچ مورد شناخته شدهای از بهرهبرداری فعال در فضای سایبری وجود ندارد.

لویاتان به بسیاری از تامینکنندگان آسیب دیده و همچنین CISA و EFF در مورد این آسیبپذیری اطلاع داده است. اکنون محققان این موضوع را به همراه یک اکسپلویت اثبات مفهوم برای افزایش آگاهی و وادار ساختن تامینکنندگان و فروشندگان VPN جهت اجرای اقدامات حفاظتی به صورت عمومی افشا و منتشر کردهاند.

کاهش خطرات حملات TunnelVision

اگر کاربران دستگاه خود را به شبکهای متصل کنند که یا توسط مهاجم کنترل میشود یا در جایی که مهاجم حضور دارد، بیشتر تحت تاثیر حملات "TunnelVision" قرار میگیرند. سناریوهای احتمالی شامل شبکههای وای فای عمومی مانند کافیشاپها، هتلها یا فرودگاهها میشود.

ویپیان روی دستگاه مورد نظر باید مستعد دستکاری روتینگ باشد، که لویاتان میگوید که معمولا در مورد اکثر مشتریان VPN که از قوانین روتینگ در سطح سیستم بدون حفاظت ضد نشت استفاده میکنند، صادق است.

درنهایت، پیکربندی خودکار DHCP در دستگاه مورد نظر باید فعال شود تا پیکربندی DHCP مخرب در طول اتصال شبکه اعمال شود. این مسئله، مجددا، یک پیکربندی معمول است.

بااینحال، باید توجه داشت که برای این حمله، یک کاربر باید قبل از سرور قانونی شبکه، به سرور DHCP مخرب متصل شود.

محققان میگویند مهاجمان میتوانند به روشهای مختلف، ازجمله حملات DHCP Starvation علیه سرور قانونی و جعل ARP، شانس دسترسی به سرورهای مخرب خود را افزایش دهند.

نقص TunnelVision CVE-2024-3661 بر ویندوز، لینوکس، macOS و iOS تاثیر میگذارد. با توجه به عدم پشتیبانی اندروید از گزینه 121 DHCP، اندروید تنها سیستم عامل اصلی است که تحت تاثیر حملات TunnelVision قرار نگرفته است.

لویاتان اقدامات زیر را جهت کاهش خطرات این حملات به کاربران VPN پیشنهاد میکند:

• از namespaceهای شبکه در لینوکس برای جداسازی اینترفیسهای شبکه و جداول روتینگ از بقیه سیستم استفاده کنید و از تاثیرگذاری پیکربندیهای مخرب DHCP بر ترافیک VPN جلوگیری کنید.

• کلاینتهای VPN را پیکربندی کنید تا تمام ترافیک ورودی و خروجی را که از اینترفیس VPN استفاده نمیکنند، رد کند. استثناها باید به ارتباطات ضروری DHCP و سرور VPN محدود شوند.

• سیستمها را طوری پیکربندی کنید که گزینه 121 DHCP را هنگام اتصال به VPN نادیده بگیرند. این مورد میتواند از اعمال دستورالعملهای روتینگ مخرب جلوگیری کند، اگرچه ممکن است اتصال شبکه را تحت تنظیمات خاصی مختل کند.

• از طریق هات اسپات شخصی یا درون ماشینهای مجازی (VM) متصل شوید. این امر تعامل DHCP را از اینترفیس شبکه اصلی سیستم میزبان جدا میکند و خطر پیکربندیهای DHCP نادرست را کاهش میدهد.

• از اتصال به شبکههای غیرقابل اعتماد، به خصوص هنگام مدیریت دادههای حساس خودداری کنید، زیرا اینها محیطهای اصلی با پتانسیل بالا برای چنین حملاتی هستند.

در مورد ارائهدهندگان VPN، آنها تشویق شدهاند تا نرمافزار مشتری خود را برای پیادهسازی کنترلکنندههای DHCP خود یا ادغام بررسیهای امنیتی اضافی که اعمال تنظیمات خطرناک DHCP را مسدود میکنند، تقویت کنند.

برچسب ها: 121 DHCP, DHCP Starvation, CVE-2024-3661, Traffic Forwarding, Gatewy, تونل ویژن, تونل, پروتکل پیکربندی میزبان پویا, DHCP, Cyber Attack, Wi-Fi, Routing, گیتوی, Virtual Private Network, TunnelVision, Exploit, Dynamic Host Configuration Protocol, Linux, لینوکس, macOS, iOS, cybersecurity, اکسپلویت, windows, ویندوز, DHCP Server, VPN, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, حمله سایبری, news