حمله به دستگاههای Zyxel توسط باتنتهای DDoS مختلف و متعدد

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان هشدار میدهند که چندین بات نت DDoS، از یک نقص مهم شناسایی شده با عنوان CVE-2023-28771 در دستگاههای Zyxel استفاده میکنند.

محققان Fortinet FortiGuard Labs در مورد باتنتهای DDoS متعدد که از آسیبپذیری که فایروالهای متعدد Zyxel را تحت تاثیر قرار میدهند و از آن بهرهبرداری میکنند، هشدار دادهاند.

این نقص که بهعنوان CVE-2023-28771 ردیابی میشود (امتیاز CVSS: 9.8)، یک مشکل تزریق فرمان (Command Injection) است که به طور بالقوه میتواند به یک مهاجم غیرمجاز اجازه دهد تا کد دلخواه را روی دستگاههای آسیبپذیر اجرا کند.

دلیل آسیبپذیری مدیریت نامناسب پیام خطا در نسخههای فریمور سری ZyWALL/USG Zyxel نسخههای 4.60 تا 4.73، فریمور سری VPN نسخههای 4. تا 5.35، نسخههای فریمور سری USG FLEX نسخههای 4.60 تا 5.35 و نسخههای فریمور سری ATP سری 60 تا 54 است. یک مهاجم از راه دور و احراز هویت نشده میتواند آسیبپذیری را با ارسال پکتهای ساختهشده مخصوص بهدستگاه آسیبدیده ایجاد کند.

مجموعه Zyxel در اواخر آوریل این آسیبپذیری را برطرف کرد و به مشتریان توصیه کرد پچهای ارائهشده را نصب کنند.

سازمان CISA ایالات متحده این آسیبپذیری را بر اساس شواهدی مبنی بر بهرهبرداری فعال، به کاتالوگ آسیبپذیری شناخته شده خود اضافه کرد.

در ژوئن، محققان Rapid7 همچنین تایید کردند که در حال ردیابی گزارشهای بهرهبرداری مداوم از CVE-2023-28771 هستند. محققان هشدار دادند که تا 19 می، حداقل 42000 نمونه از دستگاههای Zyxel متصل به اینترنت درگیر این آسیبپذیری بودهاند. Rapid7 اشاره کرد که این تعداد فقط شامل دستگاههایی میشود که اینترفیسهای وب خود را در شبکه WAN نشان میدهند، که ظاهرا یک تنظیم پیشفرض برای این اینترفیس نیست.

هشدار منتشر شده توسط Rapid7 را میگوید: "از آنجایی که این آسیبپذیری در سرویس VPN است که به طور پیشفرض در شبکه WAN فعال است، انتظار میرود تعداد واقعی دستگاههای در معرض خطر و آسیبپذیر بسیار بیشتر باشد. از 26 می، این آسیبپذیری به طور گسترده مورد سواستفاده قرارگرفته است و دستگاههای در معرض خطر Zyxel برای انجام حملات پایین دستی بهعنوان بخشی از باتنت مبتنی بر Mirai مورد استفاده قرار میگیرند. باتنتهای Mirai اغلب برای انجام حملات DDoS استفاده میشوند".

این آسیبپذیری به طور فعال برای به خدمتگیری دستگاههای آسیبپذیر در یک باتنت شبیه Mirai مورد سواستفاده قرار میگیرد.

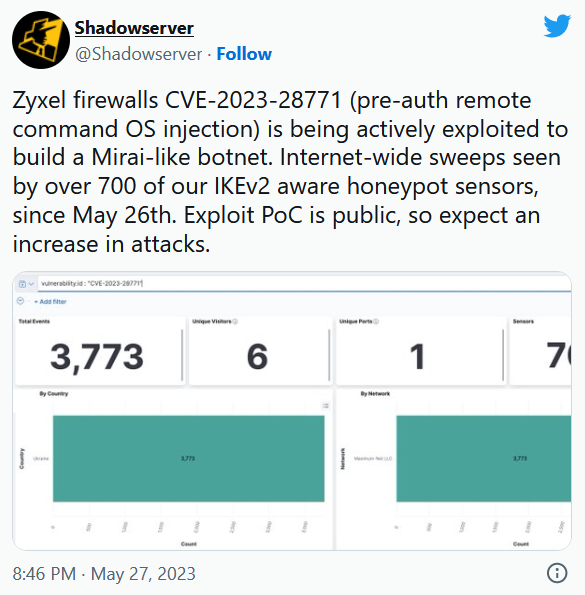

محققان Shadowserver همچنین تایید کردند که این مشکل برای ساخت باتنت مبتنی بر Mirai در حال بهرهبرداری فعال است.

کارشناسان فورتینت حملاتی را در مناطق مختلف ازجمله آمریکای مرکزی، آمریکای شمالی، آسیای شرقی و آسیای جنوبی و خارومیانه مشاهده کردهاند.

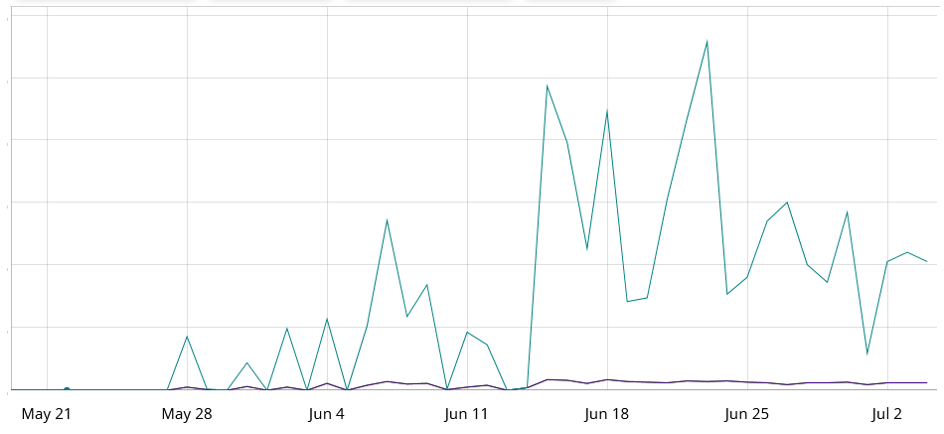

در مطلب منتشر شده توسط فورتینت آمده است: "از زمان انتشار ماژول اکسپلویت، افزایش مداوم فعالیتهای مخرب وجود داشته است. تجزیهوتحلیل انجام شده توسط FortiGuard Labs افزایش قابل توجهی در حملات از ماه میرا شناسایی کرده است. ما همچنین باتنتهای متعددی را شناسایی کردیم، ازجمله Dark.IoT، یک نوع مبتنی بر Mirai، و همچنین باتنت دیگری که از روشهای حمله DDoS سفارشیسازی شده استفاده میکند. در این مقاله، توضیح مفصلی از payload ارسال شده از طریق CVE-2023-28771 و باتنتهای مرتبط ارائه خواهیم کرد".

کارشناسان متوجه شدند که مهاجمان به طور خاص نقص تزریق دستور را در پکت تبادل کلید اینترنت یا Internet Key Exchange (IKE) که از طریق UDP در دستگاههای Zyxel منتقل میشود، هدف قرار میدهند. مهاجمانی که با استفاده از ابزارهایی مانند curl یا wget به دانلود اسکریپتها برای اقدامات مخرب بیشتر اقدام مینمودند، شناسایی شدند.

فایلهای اسکریپت مورد استفاده در این حملات منحصرا فایلهایی را با هدف معماری MIPS دانلود میکنند، که این شرایط نشاندهنده یک هدف بسیار خاص است.

این کمپین از چندین سرور برای راه اندازی حملات استفاده میکرد، محققان Fortinet گزارش دادند که این بدافزار ظرف چند روز خود را بروزرسانی کرد تا تعداد دستگاههای Zyxel در معرض خطر را به حداکثر برساند.

محققان بر این باورند که چندین عامل سایبری به طور فعال از این موضوع برای ساخت باتنتهای DDoS خود استفاده میکنند. باتنت دیگری که در حال سواستفاده از این نقص مشاهده شد به نام Katana شناخته میشود که در یک گروه تلگرامی به نام "SHINJI.APP | Katana Botnet" تبلیغ شده است. عوامل تهدید این باتنت، اعلام کردند که متدهای باتنت و انجام وظایف تعمیر و نگهداری را بروز کردهاند.

این گزارش در پایان میافزاید: "هدف قرار دادن دستگاههای آسیبپذیر همیشه یک هدف اصلی برای عوامل تهدید بوده است و شیوع حملات اجرای کد از راه دور یک نگرانی عمده برای دستگاههای IoT و سرورهای لینوکس ایجاد میکند. وجود آسیبپذیریهای آشکار در دستگاهها میتواند منجر به خطرات قابل توجهی شود. هنگامی که یک مهاجم کنترل یک دستگاه آسیبپذیر را بهدست میآورد، میتواند آن را در حملات باتنت خود گنجانده و آنها را قادر میسازد تا حملات دیگری مانند DDoS را اجرا کنند. برای مقابله موثر با این تهدید، اولویتبندی استفاده از پچها و بروزرسانیها در صورت امکان بسیار مهم است".

برچسب ها: SHINJI.APP, wget, Dark.IoT, USG Zyxel, Katana Botnet, ZyWALL, CVE-2023-28771, cURL, MIPS, باتنت, فریمور, Firmware, Zyxel, WAN, Packet, Linux, لینوکس, Mirai, Patch, Command Injection, VPN, DDoS, Cyber Security, IOT, جاسوسی سایبری, Botnet, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news