تکنیک جدید HTTP/2 RAPID RESET، پشت حملات DDOS رکوردشکن

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک تکنیک جدید DDoS به نام «HTTP/2 Rapid Reset» از ماه آگوست، به طور فعال در حملات استفاده میشود و دست به حملات رکوردشکنی میزند.

محققان یک تکنیک جدید حمله DDoS روز صفر (Zero-Day) به نام «HTTP/2 Rapid Reset» را افشا کردند که از ماه آگوست در حملات مخربی، مورد سواستفاده قرار گرفت.

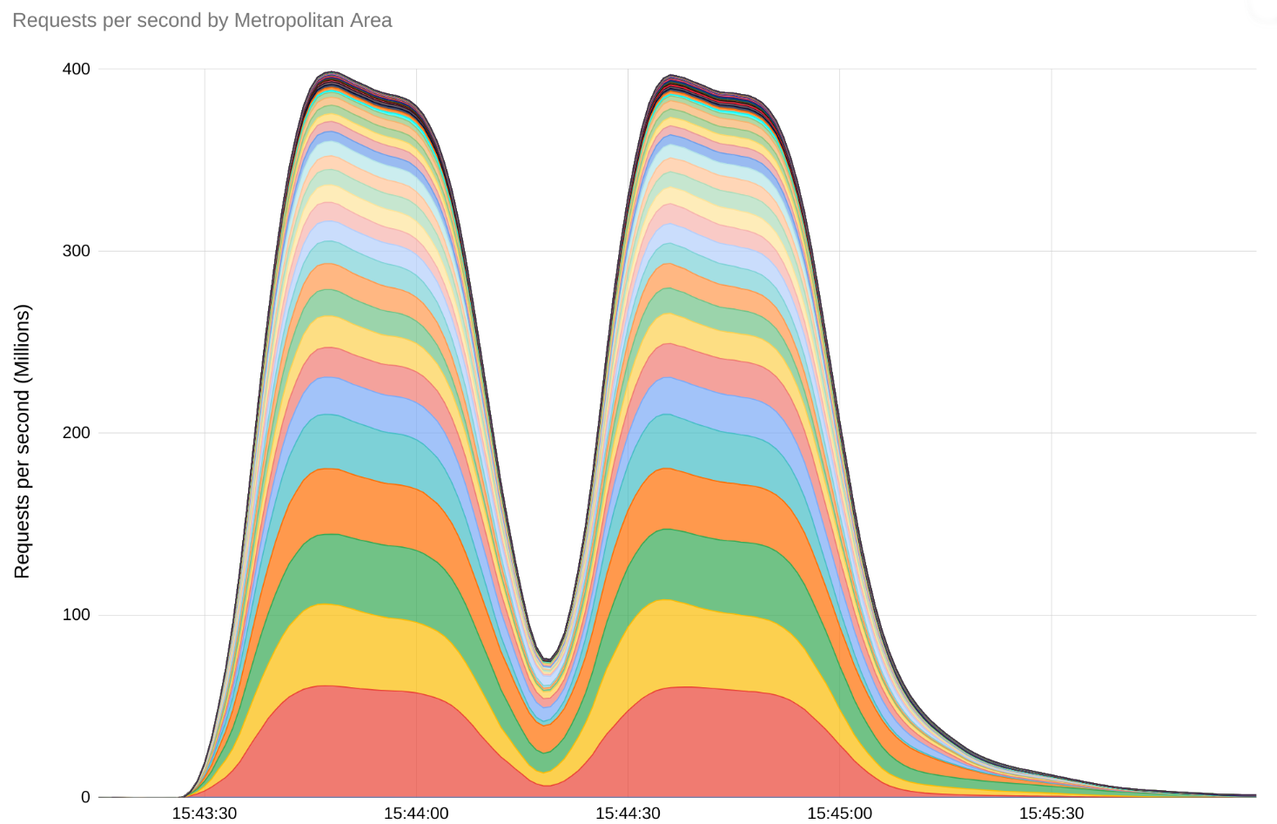

گوگل اعلام کرد که مجموعه جدیدی از حملات DDoS عظیم و بزرگی را مشاهده کرده است که به اوج ٣٩٨ میلیون درخواست در ثانیه (rps) رسیده است. این حملات متکی به تکنیک جدید HTTP/2 Rapid Reset بود که مبتنی بر مالتی پلکس کردن جریان است که چندین شرکت زیرساخت اینترنتی را تحت تاثیر قرار داده است.

گوگل بیان میکند که حملات با استفاده از این تکنیک Zero-Day در اواخر آگوست آغاز شده و همچنان ادامهدارد و ارائهدهندگان زیرساختهای اصلی ازجمله خدمات گوگل، زیرساخت Google Cloud و مشتریان آن را هدف قرار میدهد. گوگل اشاره کرد که توانسته است این حمله را کنترل کند.

گوگل در مقالهای که منتشر نمود، گفت: "تحقیقات ما نشان داد که این حمله از یک تکنیک جدید «بازنشانی سریع» یا Repid Reset استفاده مینموده است که از مالتی پلکس کردن جریان، که یکی از ویژگیهای پروتکل HTTP/2 که به طور گسترده پذیرفته شده، میباشد، استفاده مینماید. ما تجزیهوتحلیل بیشتری از این تکنیک جدید Rapid Reset ارائه میدهیم و در مورد تکامل حملات لایه 7 در یک وبلاگ مشترک، بحث میکنیم".

این نقص و حمله جمعی، توسط گوگل با عنوان CVE-2023-44487 (امتیاز CVSS 7.5) معرفی و ردیابی میشود.

آمازون کنترل حملات را با استفاده از این تکنیک اعلام کرد و به ١۵۵ میلیون درخواست در ثانیه رسید، درحالیکه کلودفلر حملات با ٢٠١ میلیون درخواست در ثانیه را مشاهده کرد.

کلودفلر نیز افزود: "این حمله با سواستفاده از برخی از ویژگیهای پروتکل HTTP/2 و جزئیات اجرای سرور امکانپذیر شد (برای جزئیات به CVE-2023-44487 مراجعه کنید). از آنجا که این حمله از یک ضعف اساسی در پروتکل HTTP/2 سواستفاده میکند، ما معتقدیم هر تامینکنندهای که HTTP/2 را پیادهسازی کرده باشد، در معرض حمله قرار میگیرد. این شامل هر وب سرور مدرن و بهروز نیز میشود".

تکنیک حمله از ویژگی لغو جریان HTTP/2 سواستفاده میکند. مهاجمان به طور مداوم درخواستهایی را به سرور مورد نظر ارسال و درخواست را لغو میکنند که باعث ایجاد وضعیت DOS میشود.

محققان گوگل توضیح دادند که پروتکل HTTP/2 به کلاینتها اجازه میدهد تا به سرور نشان دهند که جریان قبلی باید با ارسال یک فریم RST_STREAM لغو شود. این پروتکل به کلاینت اجازه میدهد تا به طور یکجانبه درخواست را لغو کند.

گوگل در مقاله خود ادامه داد: "این حمله را Rapid Reset مینامند، زیرا به توانایی یک اندپوینت برای ارسال یک فریم RST_STREAM بلافاصله پس از ارسال یک فریم درخواست متکی است، که باعث میشود اندپوینت دیگر شروع بهکار کند و سپس بهسرعت درخواست را بازنشانی یا ریست کند. سپس درخواست لغو میشود، اما اتصال HTTP/2 را باز میگذارد".

در حمله HTTP/2 Rapid Reset، کلاینت تعداد زیادی جریان را به یکباره باز میکند، اما منتظر پاسخ به هر جریان درخواست از طرف سرور یا پروکسی نمیماند و هر درخواست را بلافاصله لغو میکند.

پس از ریست نمودن مجدد جریانها، هر اتصال میتواند تعداد نامحدودی درخواست در حال کار و فعال داشته باشد.

از طریق لغو عمدی درخواست، مهاجم تضمین میکند که از حداکثر محدودیت جریانهای باز همزمان و در لحظه، هرگز فراتر نمیرود. در نتیجه، تعداد درخواستهای حین کار و فعال صرفا به پهنای باند شبکه در دسترس بستگی دارد و زمان رفتوبرگشت (RTT) دیگر تاثیری ندارد.

این گزارش در انتها میگوید: "هر شرکت یا فردی که حجم کاری مبتنی بر HTTP را در اینترنت ارائه میکند ممکن است در معرض خطر این حمله قرار گیرد. برنامههای کاربردی وب، سرویسها و APIهای روی سرور یا پروکسی که قادر به برقراری ارتباط با استفاده از پروتکل HTTP/2 هستند، ممکن است آسیبپذیر باشند. سازمانها باید بررسی کنند که سرورهایی که از HTTP/2 پشتیبانی میکنند آسیبپذیر نیستند یا پچهای تامینکنندگان را برای نقص CVE-2023-44487 اعمال کنند تا تاثیر این مسیر حمله را محدود کنند".

برچسب ها: CVE-2023-44487, HTTP/2, Rapid Reset, HTTP/2 Rapid Reset, کلودفلر, آمازون, Amazon, Distributed Denial of Service, روز صفر, DoS, Cloudflare, DDoS, Cyber Security, جاسوسی سایبری, گوگل, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news