تاثیر نقصهای شدید AMI MegaRAC بر سرورهای AMD، ARM، HP، Dell و سایرین

اخبار داغ فناوری اطلاعات و امنیت شبکه

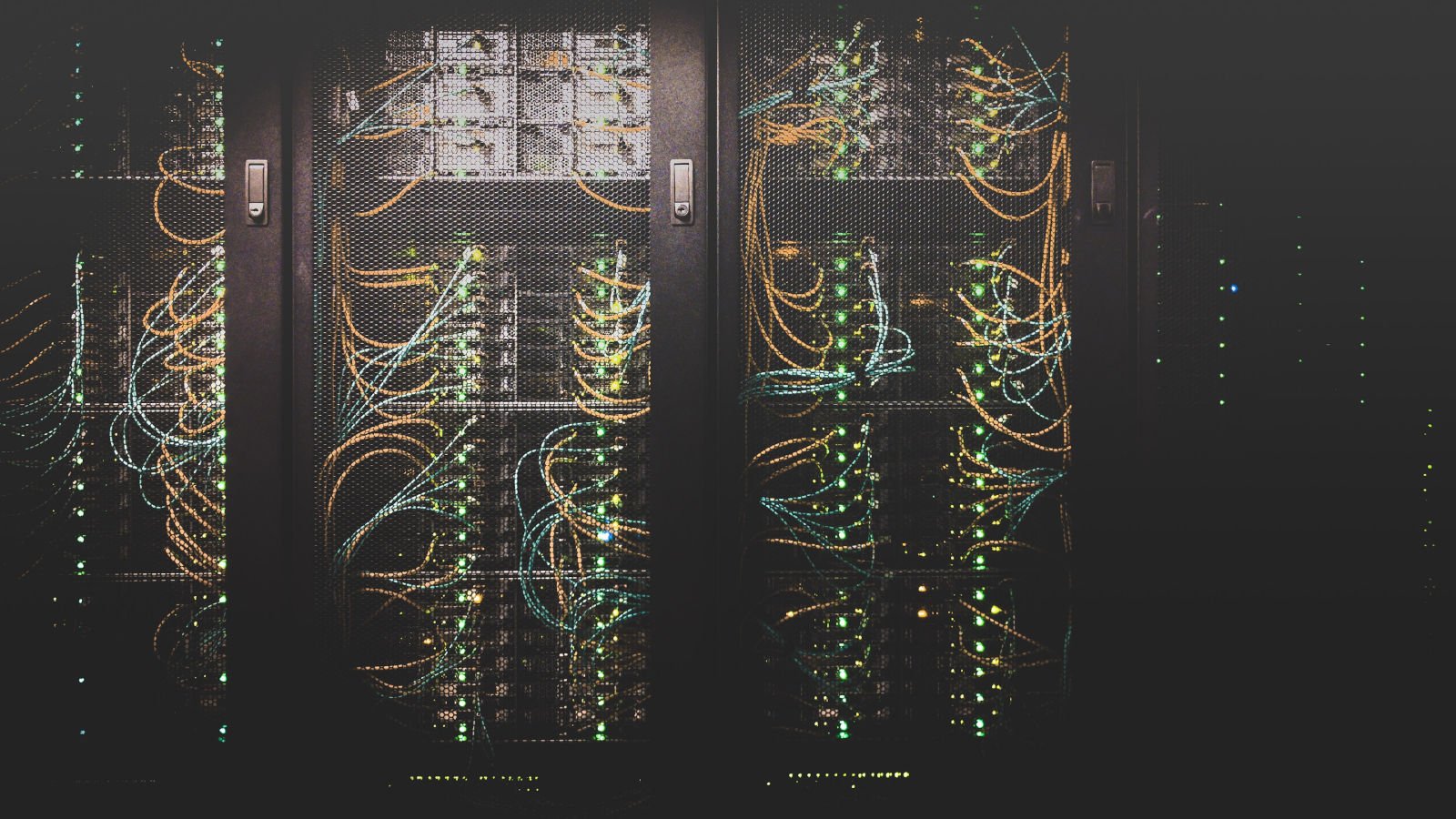

سه آسیبپذیری در نرمافزار Megatrends MegaRAC Baseboard Management Controller (BMC) بر تجهیزات سرور تاثیر میگذارد که در بسیاری از ارائهدهندگان خدمات ابری و دیتا سنتر استفاده میشود.

این نقصها توسط Eclypsium در آگوست 2022 کشف شد و میتواند مهاجمان را تحت شرایط خاص قادر به اجرای کد، دور زدن احراز هویت و انجام شمارش کاربران کند.

محققان پس از بررسی کدهای اختصاصی لو رفته آمریکایی Megatrends، بهویژه سیستم عامل MegaRAC BMC، این نقصها را کشف کردند.

نقص MegaRAC BMC راهحلی برای مدیریت کامل سیستم از راه دور "out-of-band" و "lights-out" است که به ادمینها اجازه میدهد تا سرورها را از راه دور، مانند زمانی که در مقابل دستگاه ایستادهاند، عیبیابی کنند.

فریمور MegaRAC BMC توسط حداقل ١۵ سازنده سرور ازجمله AMD، Ampere Computing، ASRock، Asus، ARM، Dell EMC، Gigabyte، Hewlett-Packard Enterprise، Huawei، Inspur، Lenovo، Nvidia، Qualcomm، Quanta و Tyan استفاده میشود.

جزئیات آسیبپذیری

سه آسیبپذیری کشفشده توسط Eclypsium و گزارش شده به American Megatrends و تامینکنندگان تحت تاثیر، به شرح زیر است :

آسیبپذیری CVE-2022-40259: نقص اجرای کد دلخواه از طریق Redfish API به دلیل قرار گرفتن نامناسب کامندها در اختیار کاربر. (امتیاز CVSS نسخه 3.1: 9.9 «بحرانی»)

آسیبپذیری CVE-2022-40242: اعتبارنامههای پیشفرض برای کاربر sysadmin، به مهاجمان اجازه میدهد تا administrative shell ایجاد کنند. (امتیاز CVSS نسخه 3.1: 8.3 "شدید")

آسیبپذیری CVE-2022-2827: درخواست نقص دستکاری که به مهاجم اجازه میدهد نامهای کاربری را برشمرده و تعیین کند که آیا این حساب وجود دارد یا خیر. (امتیاز CVSS نسخه 3.1: 5.7 "شدید")

شدیدترین یک از سه نقص، CVE-2022-40259، نیاز بهدسترسی قبلی به حداقل یک حساب با اختیار پایین برای انجام API callback دارد.

مجموعه Eclypisum میگوید : «تنها عارضه این آسیبپذیری، این است که حمله در پارامتر مسیر قرار میگیرد، اما URL توسط فریمورک رمزگشایی نمیشود، بنابراین اکسپلویت باید بهطور ویژه ساخته شود تا هم برای هر URL معتبر باشد و هم برای هر کامند bash shell معتبر باشد».

برای بهرهبرداری از CVE-2022-٤٠٢٤٢، تنها پیش نیاز مهاجم دسترسی از راه دور بهدستگاه است.

تاثیرات

دو نقص اول به دلیل دسترسی مهاجمان به administrative shell بدون نیاز به افزایش اختیار بیشتر، در وضعیت فعلی نیز بسیار شدید هستند.

این آسیبپذیریها میتوانند باعث دستکاری دادهها، نقض دادهها، قطع خدمات، وقفه در کسبوکار و موارد دیگر در صورت موفقیتآمیز شدن حمله، شوند.

نقص سوم تاثیر مستقیم امنیتی قابل توجهی ندارد، زیرا دانستن اینکه چه حسابهایی روی دستگاه هدف وجود دارد، برای ایجاد آسیب کافی نیست.

بااینحال، راه را برای گذرواژههای brute-forcing یا انجام حملات credential-stuffing باز میکند.

این گزارش میگوید : «از آنجایی که دیتا سنتر روی پلتفرمهای سختافزاری خاص استانداردسازی میکنند، هر آسیبپذیری در سطح BMC به احتمال زیاد برای تعداد زیادی دستگاه اعمال میشود و به طور بالقوه میتواند کل مرکز داده و خدماتی را که ارائه میکند تحت تاثیر قرار دهد».

"استانداردسازی هاستینگ و ارائهدهندگان خدمات ابری بر روی اجزای سرور به این معنی است که این آسیبپذیریها میتوانند بهراحتی صدها هزار و احتمالا میلیونها سیستم را تحت تاثیر قرار دهند. "

به ادمینهای سیستمها توصیه میشود گزینههای مدیریت از راه دور را غیرفعال کنند و در صورت امکان مراحل احراز هویت از راه دور را اضافه کنند.

علاوه بر این، ادمینها باید قرار گرفتن در معرض ارتباطات خارجی اینترفیسهای مدیریت سرور مانند Redfish را به حداقل برسانند و اطمینان حاصل کنند که آخرین بروزرسانیهای فریمور موجود در همه سیستمها نصب شده است.

برچسب ها: Redfish, brute-forcing, credential-stuffing, administrative shell, bash shell, API callback, CVE-2022-2827, CVE-2022-40242, CVE-2022-40259, Tyan, Quanta, Ampere Computing, ASRock, Dell EMC, Inspur, MegaRAC BMC, Megatrends, دیتا سنتر, Cloud Service, BMC, Megatrends MegaRAC Baseboard Management Controller, MegaRAC, AMI, AMI MegaRAC, Lenovo, Frameware, Data Center, Gigabyte, ARM, ASUS, QUALCOMM, HP, AMD, خدمات ابری, فریمور, Dell, NVIDIA, Administrator, آسیبپذیری, Vulnerability, Huawei, دفاع سایبری, Cyber Security, امنیت سایبری, Cyber Attacks, حمله سایبری, news