بدافزار پیچیده هکرهای ایرانی، کاربران Windows و macOS را هدف قرار میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه Charming Kitten که با نام TA453 نیز شناخته میشود، یک گروه سایبری مستقر در ایران است که از سال 2017 چندین حمله انجام داده است.

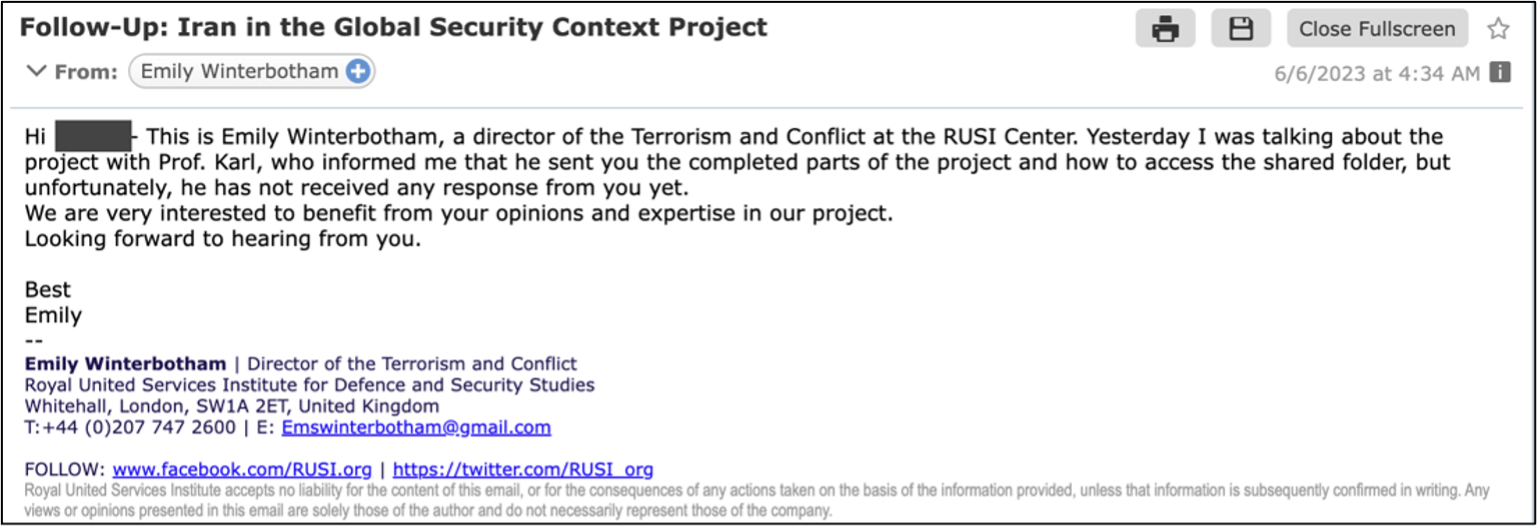

به نقل از خبرگزاری پروفپرینت، در اواسط ماه مه 2023، این عاملان تهدید، ایمیلی بهظاهر قانونی ارسال کردند که در آن خود را بهعنوان یکی از اعضای ارشد موسسه خدمات متحد سلطنتی (RUSI) در رابطه با بازخورد پروژهای به نام «ایران در زمینه امنیت جهانی» ارسال کردند.

این ایمیل همچنین شامل سایر کارشناسان امنیت هستهای بود که عوامل تهدید بهعنوان بخشی از اقدامات جهت ایجاد اعتماد به قربانیان، با آنها تماس گرفته بودند. حسابهای ایمیلی که برای این کمپین ایمیل استفاده شدهاند، طبق مشاهدات وجود دارند اما به خطر نیفتادهاند.

بچه گربه جذاب (Charming Kitten) و مروری بر TTPهای آنها

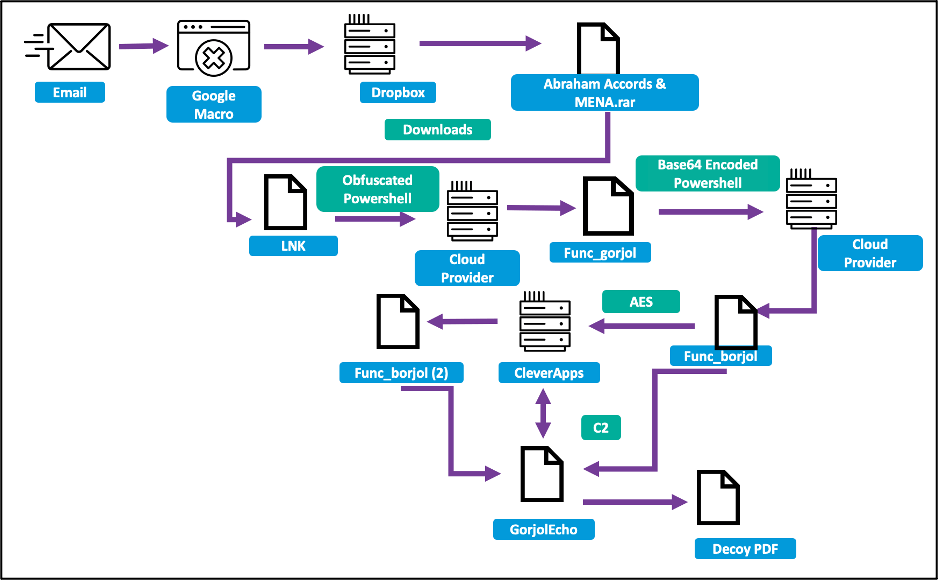

پس از ایمیل اولیه، عوامل تهدید، ماکروهای اسکریپت Google را به اهداف خود میفرستند که قربانیان را به یک لینک آدرس Dropbox که شامل یک فایل rar رمزگذاری شده با رمز عبور (Abraham Accords & MENA.rar) و فایل LNK. (Abraham Accords & MENA.pdf.lnk) است هدایت میکند.

دراپر و افزودن بدافزار

فایل LNK (Abraham Accords & MENA.pdf.lnk) بهعنوان دراپری عمل میکند که از فانکشن Gorjol استفاده نموده و چندین فرمان PowerShell را برای برقراری اتصال به سرور C2 اجرا میکند. هنگامی که اتصال برقرار شد، یک فایل txt. با کد base64 (اولین فانکشن Borjol) را از سرور دانلود میکند.

هنگامی که این فانکشن Borjol رمزگشایی شد، این فانکشن با C2 مستقر در fuschia-rhinestone.cleverapps[.]io ارتباط برقرار میکند تا فانکشن Borjol رمزگذاری شده دیگری (فانکشن Borjol دوم) را دانلود کند که از متغیرهای مشابه در اولین فانکشن Borjol استفاده میکند.

این فانکشن دوم Borjol سپس backdoor مرتبط با PowerShell (GorjolEcho) را رمزگشایی میکند که توسط عوامل تهدید برای بهدست آوردن پایداری در سیستم استفاده میشود. این backdoor با ارائه یک PDF فریبنده و جعلی، قبل از خروج دادهها به C2 آغاز میشود.

بدافزار مک

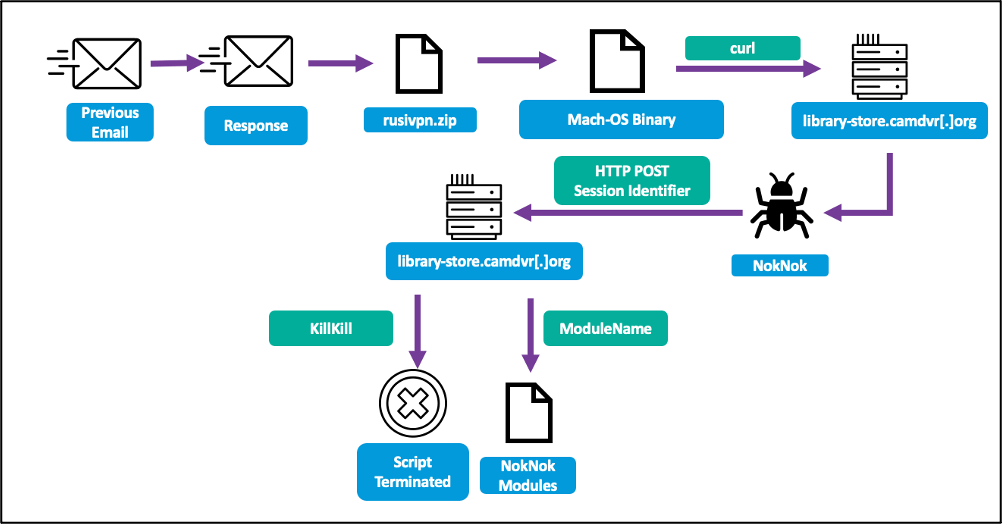

طبق تحقیقات و ادعاهای Proofpoint، این بدافزار روی رایانه اپل اجرا نمیشود. بااینحال، یک هفته پس از ارتباط اولیه، عوامل تهدید یک زنجیره آلودگی جدید دیگر را ارسال کردند که میتواند به سیستم عاملهای مک نیز حمله کند.

این بار آنها بدافزاری را فرستادند که بهعنوان یک راهحل RUSI VPN پنهان شده بود، که یک فایل اسکریپت اپل را اجرا میکند و از دستور curl برای دانلود فانکشن با C2 (library-store[.]camdvr[.]org/DMPR/[رشته الفبایی] و ریسالوینگ به 144.217.129[.]176، یک IP OVH، استفاده میکند.

بهجای PowerShell Backdoor، این بار از یک اسکریپت bash (NokNok) برای بهدست آوردن پایداری در سیستم استفاده شده است.

برای فرار از تلاشهای شناسایی و انجام عملیات جاسوسی سایبری علیه هدف مورد نظر خود، TA453 به اصلاح چشمگیر زنجیرههای آلودگی خود ادامه میدهد.

استفاده از Google Scripts، Dropbox و CleverApps نشان میدهد که TA453 همچنان به یک استراتژی چند ابری در تلاشهای خود برای محدود کردن اختلالات مدافعان تهدیدات سایبری، ادامه میدهد.

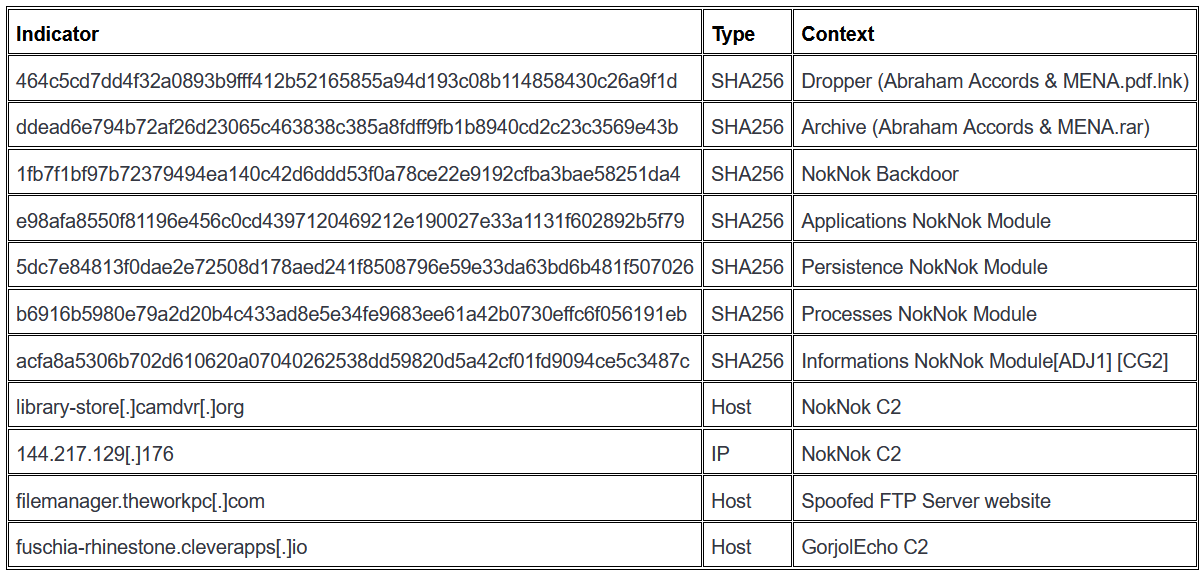

شاخصهای قرارگیری در معرض خطر

برچسب ها: Iran in the Global Security Context, Royal United Services Institute, RUSI, Google Scripts, CleverApps, NokNok, GorjolEcho, Borjol, Gorjol, PowerShell backdoor, TA453, Function, فانکشن, Dropbox, Iran, Dropper, TTP, مک, PowerShell, Hacker, macOS, بچه گربه جذاب, ایران, windows, ویندوز, malware, Charming Kitten, تهدیدات سایبری, Cyber Security, جاسوسی سایبری, backdoor, هکر, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news