هشدار مایکروسافت نسبت به عملیات گسترده Phishing-as-service توسط BulletProofLink

اخبار داغ فناوری اطلاعات و امنیت شبکه

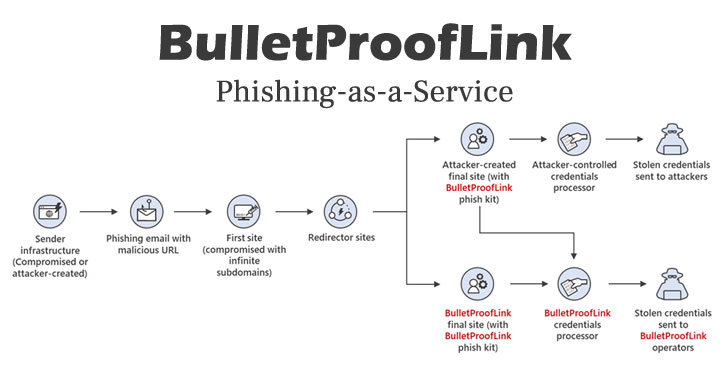

مایکروسافت یک عملیات فیشینگ در مقیاس بزرگ (PHaaS) را افشا کرده است که شامل فروش کیتهای فیشینگ و قالب هایایمیل و همچنین ارائه خدمات میزبانی و خودکار با هزینه کم است که مهاجمان سایبری را قادر به خرید تجهیزات فیشینگ و با کمترین تلاش برای در مسیر به کارگیری آنها میکند.

تیم اطلاعاتی Microsoft 365 Defender Threat Intelligence در گزارش خود میگوید: "با بررسی بیش از ۱۰۰ الگوی فیشینگ موجود که از برندها و خدمات شناخته شده تقلید میکنند، مشخص گردید که عملیات BulletProofLink مسئول بسیاری از کمپینهای فیشینگ است که امروزه بر شرکتهای مختلف تأثیر میگزارد".

به نقل از هکر نیوز، این تیم اطلاعاتی افزود: "BulletProofLink (که توسط اپراتورهای آن در وب سایتها، تبلیغات و سایر مطالب تبلیغاتی به عنوان BulletProftLink یا Anthrax نیز شناخته میشود) توسط چندین گروه مهاجم در مدلهای تجاری یک بار یا ماهانه با مدل اشتراکگذاری استفاده میشود و یک درآمد ثابت برای اپراتورهایش ایجاد میکند″.

این غول فناوری گفت که این عملیات را در جریان تحقیقات خود در مورد یک کمپین فیشینگ معتبر که از کیت فیشینگ BulletProofLink در سایتهای تحت کنترل مهاجمان یا سایتهایی که BulletProofLink به عنوان بخشی از خدمات آنها ارائه میدهد، استفاده کرده اند، کشف کرده است. وجود این عملیات برای اولین بار توسط طرفداران OSINT در اکتبر ۲۰۲۰ اعلان و علنی شد.

سرویس Phishing-as-a-service با کیتهای فیشینگ مرسوم و قدیمی تفاوت دارد، زیرا برخلاف دیگری که به عنوان پرداختهای یک باره برای دسترسی به فایلهای بسته شده حاوی الگوهای فیشینگ ایمیل آماده استفاده میشوند، مبتنی بر اشتراک هستند و از مدل software-as-a-service پیروی میکنند و در عین حال قابلیتهای خود را شامل ویژگی داخلی میزبانی وب، ارسالایمیل و سرقت اعتبارنامه را گسترش و بسط میدهد.

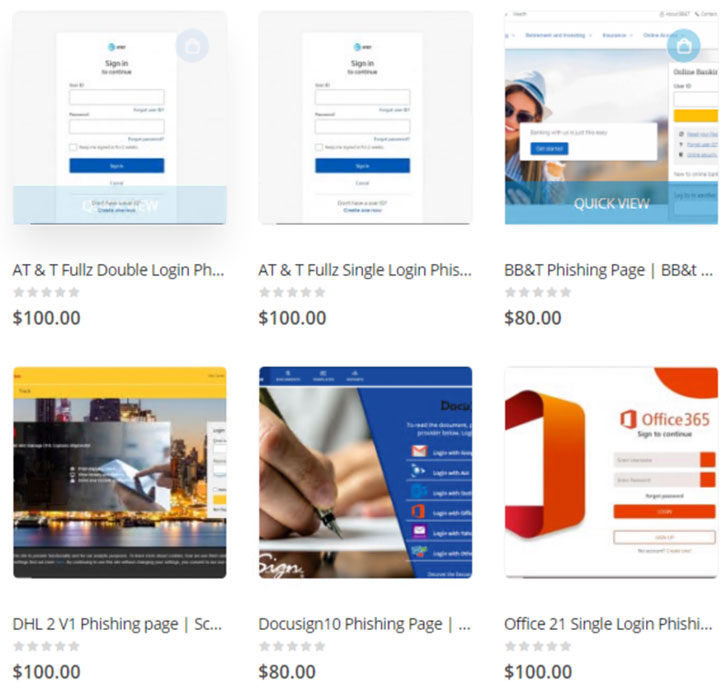

عملیات BulletProofLink که تصور میشود حداقل از سال ۲۰۱۸ فعال بوده است، دارای یک پرتال آنلاین است تا مجموعه ابزارهای خود را تا مبلغ حدود ۸۰۰ دلار به صورت ماهانه تبلیغ کند و به گروههای جرایم سایبری اجازه ثبت نام و پرداخت هزینه خدمات را بدهد. همچنین مشتریان میتوانند در صورت تمایل به اشتراک در خبرنامه این فیشینگ از ۱۰٪ تخفیف استفاده کنند. البته قاعدتاً نباید مبلغی بیش از بین ۸۰ تا ۱۰۰ دلار برای الگوهای فیشینگ معتبر که به آنها اجازه میدهد با کلیک بر روی آدرس اینترنتی مخرب در پیامایمیل، اعتبارنامههای وارد شده توسط قربانیان غیرمجاز را سرقت کنند، دریافت کنند.

به طرز نگرانکنندهای، اعتبارنامههای سرقت شده نه تنها برای مهاجمان بلکه به اپراتورهای BulletProofLink با استفاده از تکنیکی به نام "double theft" در شیوهای که حملات اخاذی دوباره را توسط گروههای باجافزار را نشان میدهد، ارسال میشود.

محققان میگویند: "با استفاده از کیتهای فیشینگ، دیگر مهم نیست که اپراتورها یک محل ثانویه برای ارسال اعتبارنامه داشته باشند و امیدوار هستیم که خریدار کیت فیشینگ کد آن را برای حذف کردن، تغییر ندهد. این مسأله در مورد کیت فیشینگ BulletProofLink صادق است و در مواردی که مهاجمان در پایان هفته به جای انجام مبارزات و کمپین خود، از آن سرویس برای دریافت اعتبارنامهها و لاگها را استفاده میکنند، اپراتور PhaaS کنترل کلیه اطلاعاتی را که دوباره میفروشند حفظ میکند″.

برچسب ها: software-as-a-service, Phishing-as-a-service, PhaaS, double theft, BulletProofLink, Microsoft 365, cybersecurity, OSINT, phishing, مایکروسافت, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری