هشدار مایکروسافت نسبت به حملات گسترده فیشینگ با استفاده از لینک های ریدایرکت

اخبار داغ فناوری اطلاعات و امنیت شبکه

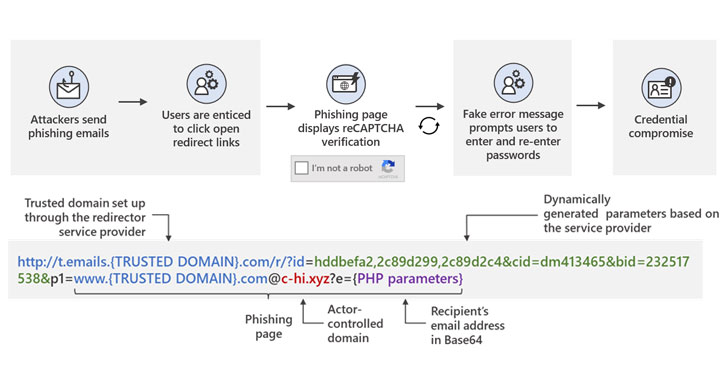

مایکروسافت نسبت به یک کمپین گسترده فیشینگ معتبر که از لینک های هدایت کننده فعال در مکاتبات ایمیل به عنوان مسیری برای فریب کاربران به بازدید از وب سایت های مخرب استفاده می کند و به طور موثری نرم افزارهای امنیتی را دور می زند، هشدار داده است.

تیم Microsoft 365 Defender Threat Intelligence در گزارشی که این هفته منتشر شد، اعلام کرد: "مهاجمان این لینک ها را، با روش های مهندسی اجتماعی به وسیله شبیه سازی ابزارها و خدمات معروف استفاده کرده و ترکیب میکنند تا کاربران را به کلیک وادار نماید".

"انجام این کار منجر به یک سری تغییر مسیر و قبل از انتقال کاربر به صفحه ورود به سیستم جعلی (از جمله یک صفحه تأیید CAPTCHA که حس قانونی بودن را انتقال داده و امکان فرار از برخی از سیستم های تجزیه و تحلیل خودکار را بیشتر میکند)، می شود. این کار در نهایت منتج به در خطر افتادن اعتبار میگردد. این مسئله شرایط را برای کاربر و سازمان را جهت تحت تاثیر قرار گرفتن در حملات دیگر فراهم می کند".

اگرچه لینک های هدایت شونده موجود در پیام های ایمیل، ابزاری مهم و حیاتی برای رساندن مخاطبین به وب سایت های شخص ثالث یا پیگیری و ردیابی نرخ کلیک و محاسبات موفقیت کمپین های فروش و بازاریابی است، اما دشمنان می توانند از همان تکنیک برای هدایت چنین لینک هایی به زیرساخت های آن سازمان ها نیز سواستفاده و بهره برداری کنند. در عین حال، دامنه مورد اعتماد و معتبر را در URL کامل دست نخورده نگه میدارند و حتی زمانی که کاربران سعی می کنند روی پیوندها حرکت کرده تا علائم محتوی مشکوک را بررسی کنند، از تجزیه و تحلیل آنها توسط موتورهای امنیتی ضد بدافزار جلوگیری میکنند.

به منظور هدایت قربانیان احتمالی به سایت های فیشینگ، آدرس های وب قید شده در متن پیام با استفاده از یک سرویس قانونی و در حالی که دامنه های تحت کنترل عامل نهایی موجود در لینک از دامنه های سطح بالای .xyz ، .club ، .shop ، و .online (به عنوان مثال "c-tl [.] xyz") استفاده میکنند، تنظیم میشوند. اما این پارامترها به عنوان پارامترهایی ارسال می شوند که از راه حل های گیت وی ایمیل گذشته، عبور نمایند.

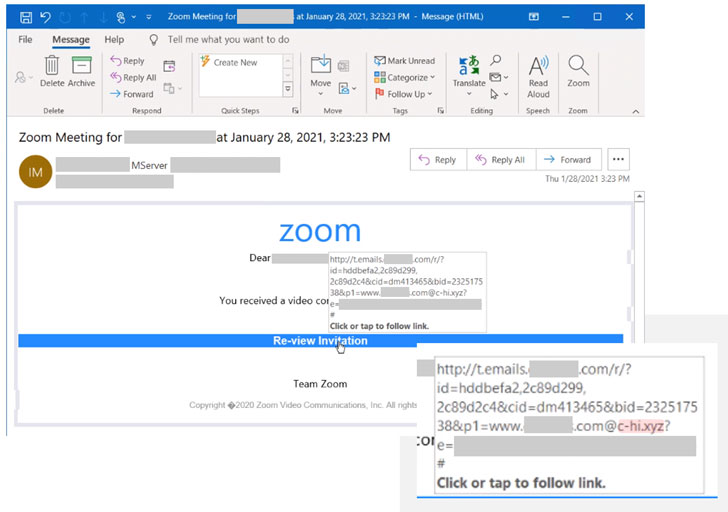

مایکروسافت اعلام کرده است که حداقل 350 دامنه فیشینگ منحصر به فرد را به عنوان بخشی از این کمپین مشاهده کرده است (تلاشی دیگر در راستای مبهم سازی تشخیص)؛ با تأکید بر استفاده موثر کمپین از پارامترهای متقاعدکننده و وسوسه کننده مهندسی اجتماعی که به مثال ادعا می شود پیام های اعلان، برنامه هایی مانند Office 365 و Zoom هستند که با استفاده از تکنیک فرار از تشخیص و همچنین زیرساخت بادوام برای انجام حملات، به خوبی ساخته و طراحی شده اند.

این محقق افزود: "این نه تنها نشان دهنده مقیاس این حمله در حال انجام است، بلکه نشان می دهد که مهاجمان چقدر روی آن سرمایه گذاری می کنند و از سویی نشان دهنده سود بالقوه قابل توجهی است که از آن عایدشان میشود".

برای اصیل و معتبر جلوه دادن حمله، کلیک روی لینک ایجاد شده، کاربران را به یک صفحه مخرب هدایت می کند که از Google reCAPTCHA برای مسدود کردن هرگونه تلاش فعال برای اسکن کردن استفاده می کند. پس از تکمیل و تأیید CAPTCHA، یک صفحه ورود ساختگی و فیک به تقلید از سرویس های خدمات شناخته شده مانند Microsoft Office 365 نشان داده می شود که تنها با ارسال اطلاعات کاربر، گذرواژه های آنها سرقت میشود.

محققان خاطرنشان کردند: "این کمپین فیشینگ نمونه ای از طوفان کامل شامل مهندسی اجتماعی، فرار از شناسایی و زیرساخت های بزرگ حمله، در تلاش برای سرقت اعتبارنامه و در نهایت نفوذ در شبکه است. و با توجه به اینکه 91 درصد از همه حملات سایبری از طریق ایمیل انجام می شود، بنابراین سازمان ها باید راه حل امنیتی مناسبی داشته باشند که به آنها امکان دفاع چند لایه در برابر این نوع حملات را ارائه دهد".

برچسب ها: کمپین, reCAPTCHA, CAPTCHA, ZOOM, cybersecurity, Social Engineering, Microsoft, مهندسی اجتماعی, office 365, phishing, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری