هشدار استفاده هکرها از نقص RCE گیت لب در فضای سایبری

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری هشدار دادهاند که یک آسیبپذیری اجرای کد از راه دور بحرانی (RCE) به شکل فعال در اینترفیس وب GitLab شناسایی شده است که به طور فعال در فضای سایبری مورد سواستفاده قرار میگیرد و باعث میشود که تعداد زیادی از نمونههای GitLab که در تعامل با اینترنت هستند تحت تأثیر حملات قرار گیرند.

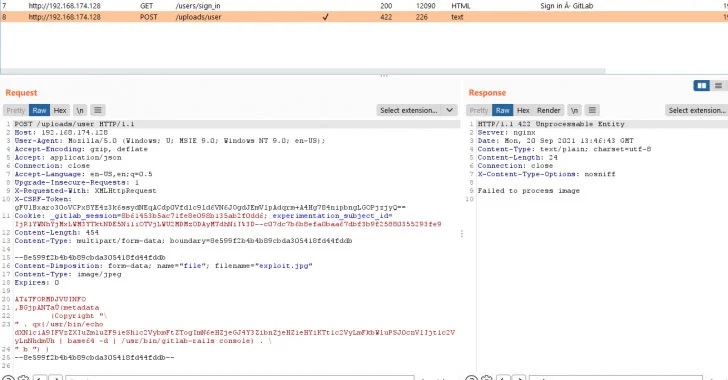

از این مشکل که تحت عنوان CVE-2021-22205 از آن نام برده میشود، مربوط به اعتبارسنجی نامناسب ایمیجهای ارائه شده توسط کاربر است که منجر به اجرای کد دلخواه میشود. این آسیبپذیری که تمامی نسخهها از 11.9 را تحت تأثیر قرار میدهد، توسط GitLab در ۱۴آوریل ۲۰۲۱ در نسخههای 13.8.8، 13.9.6 و 13.10.3 برطرف شده است.

در یکی از حملات واقعی که توسط HN Security در ماه گذشته بررسی و شرح داده شده است، دو حساب کاربری با سطح اختیارات ادمین بر روی یک سرور GitLab با قابل دسترسی عمومی که متعلق به یک مشتری ناشناس بوده با سواستفاده از نقص مذکور برای آپلود یک payload مخرب که منجر به اجرای از راه دور و اجرای دستورات دلخواه، از جمله دریافت مجوزهای سطح بالا میشود، ثبت گردیدهاند.

اگرچه در ابتدا این نقص مربوط به RCE احراز هویت در نظر گرفته شده و امتیاز CVSS 9.9 به آن تخصیص یافته بود، اما به دلیل این نکته که میتواند توسط عوامل تهدید تأیید نشده نیز ایجاد شود، رتبهبندی اهمیت این آسیبپذیری با افزایش به عدد 10.0 در تاریخ ۲۱ سپتامبر ۲۰۲۱ تغییر یافت.

شرکت امنیت سایبری Rapid7 در هشداری که روز دوشنبه منتشر شد، گفت: «علیرغم تغییری اندک در امتیاز CVSS، تغییر از سطح شناخته شده به سطح ناشناخته، پیامدهای بزرگی برای مدافعان سایبری دارد».

علیرغم عمومی بودن دسترسی به این پچها به مدت بیش از شش ماه، از مجموع ۶۰۰۰۰ نصب GitLab در اینترنت، تنها ۲۱ درصد از نمونهها به طور کامل در برابر این مشکل اصلاح شدهاند و ۵۰ درصد دیگر همچنان در برابر حملات RCE آسیبپذیر هستند.

با توجه به ماهیت تأیید نشده این آسیبپذیری، انتظار میرود فعالیتهای بهرهبرداری و سواستفاده از آن افزایش یابد و این امر بسیار ضروری به نظر میرسد که کاربران GitLab در اسرع وقت پلتفرم را به آخرین نسخه بروزرسانی کنند. محققان میگویند: «علاوه بر این، در حالتایدهآل، GitLab نباید یک سرویس متصل به اینترنت باشد. اگر برای GitLab خود نیاز به دسترسی به اینترنت دارید، برای تبادلات و تراکنش دادههای آن از VPN استفاده کنید».

برای تجزیه و تحلیل فنی بیشتر این آسیبپذیری، میتوانید به لینک پیوست مراجعه نمایید.

برچسب ها: RCE Flaw, گیت لب, GitLab, Rapid7, Payload, اینترفیس, RCE, cybersecurity, آسیبپذیری, Github, گیت هاب, VPN, CVSS, احراز هویت, امنیت سایبری, Cyber Attacks, حمله سایبری