هدفگیری سرورهای VMware ESXi با باجافزار Cheerscrypt

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجرمان سایبری با استفاده گسترده از VMware ESXi در تنظیمات سازمانی برای مجازیسازی سرور به خوبی آشنا هستند. باجافزار جدیدی با نام Cheerscrypt یافت شده است که سرورهای VMware ESXi آسیبپذیر یا با سطح امنیت ضعیف را هدف قرار میدهد.

باجافزار Cheerscrypt

باجافزار Cheerscrypt، یک باجافزار مبتنی بر لینوکس است که توسط Trend Micro کشف شده است.

پس از به خطر انداختن سرور VMware ESXi، مهاجمان رمزگذاری را راهاندازی میکنند که به طور خودکار ماشینهای مجازی در حال اجرا را شمارهگذاری میکند و با استفاده از یک دستور esxcli خاص آنها را غیرفعال مینماید.

هنگام رمزگذاری فایلها، به دنبال فایلهایی با پسوندهای log، vmdk. ، vmem. ، vmsn. ، و vswp. میگردد که با اسنپشاتهای ESXi، فایلهای سواپ، فایلهای صفحهبندی، دیسکهای مجازی، و فایلهای لاگ مرتبط هستند.

بر اساس یادداشتهای درخواست باج، مهاجمان به قربانیان خود سه روز فرصت میدهند تا به سایت Tor ارائه شده دسترسی پیدا کنند تا در مورد پرداخت باج برای یک کلید رمزگشایی فعال برای بازپسگیری فایلها قفل شده، مذاکره کنند.

استفاده از تاکتیک اخاذی مضاعف

در حال حاضر، سایت اخاذی و نشت دادههای قربانی برای عملیات باجافزار Cheerscrypt تنها چهار قربانی را نشان میدهد.

وجود این پورتال حاکی از آن است که Cheerscrypt در حین حملات اقدام به استخراج دادهها و استفاده از دادههای سرقت شده میکند.

قربانیان متعلق به سازمانهای نیمه بزرگ هستند و به نظر میرسد که گروه باجافزار ترجیح میدهد به شرکتهایی ضربه بزند که در موقعیتی هستند که باجخواهیهای نسبتاً بزرگتری را بپردازند.

اگر قربانیان از پرداخت باج را امتناع کنند، مهاجمان ادعا میکنند که دادههای سرقت شده را به سایر عوامل تهدید میفروشند. اگر کسی علاقهای به خرید دادهها نشان ندهد، فایلها در پورتال نشت اطلاعات ارسال میشوند.

اطلاعات بیشتر

هر فایل رمزگذاری شده دارای پسوند «.Cheers» است، با این حال، فایلها قبل از رمزگذاری تغییر نام میدهند. اگر اجازه دسترسی برای تغییر نام یک فایل رد شود، رمزگذاری با شکست مواجه شده، اما فایل تغییر نام داده میشود.

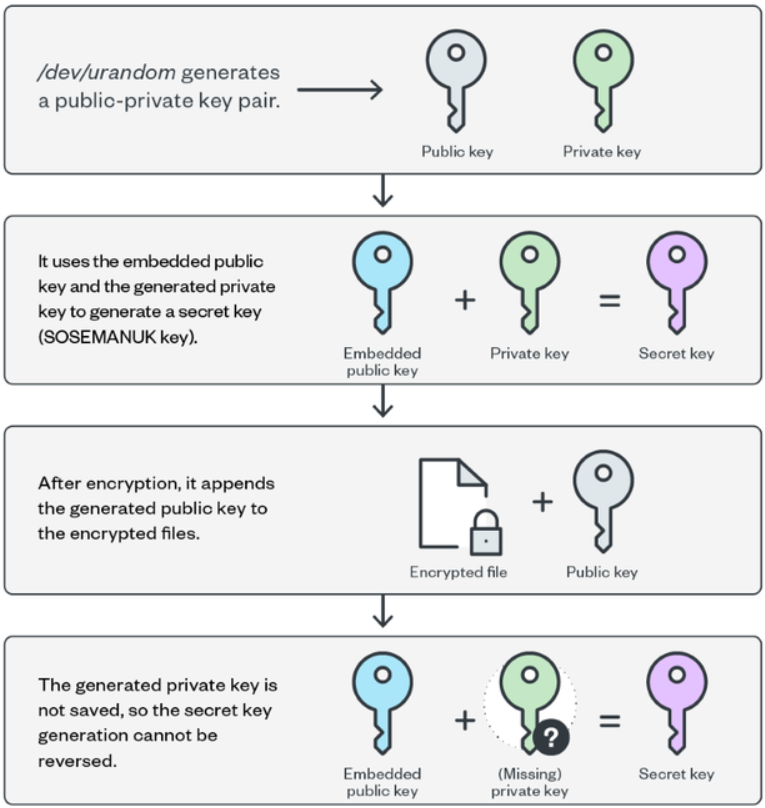

رمزگذاری از یک جفت کلید عمومی و خصوصی برای استخراج یک کلید مخفی استفاده میکند که به هر فایل رمزگذاری شده اضافه میشود. کلید خصوصی که برای تولید کلید مخفی استفاده میشود حذف میشود تا بازیابی آن ممکن نباشد.

نتیجهگیری

اساساً VMware ESXi در تنظیمات سازمانی برای مجازیسازی سرور استفاده میشود و به همین دلیل معمولاً در حملات باجافزار هدف قرار میگیرد. بنابراین، سازمانهایی که از امنیت سایبری خوب دفاع میکنند در برابر حملات باجافزار باید موضعی پیشگیرانه اتخاذ کنند تا در یک چشمانداز تهدید دائماً در حال تغییر، بتوانند از خود محافظت کنند.

برچسب ها: vswp, vmdk, vmsn, esxcli, Cheerscrypt, VMware ESXi, باجافزار, Log, Trend Micro, سرور, باج, Ransom, Tor, Linux, لینوکس, Encryption, VMEM, cybersecurity, VMware, malware, ransomware , رمزگذاری, بدافزار, امنیت سایبری, Cyber Attacks, Bitcoin, حمله سایبری