استفاده بدافزار جدید لینوکس از ۳۰ اکسپلویت پلاگین برای Backdoor سایتهای وردپرس

اخبار داغ فناوری اطلاعات و امنیت شبکه

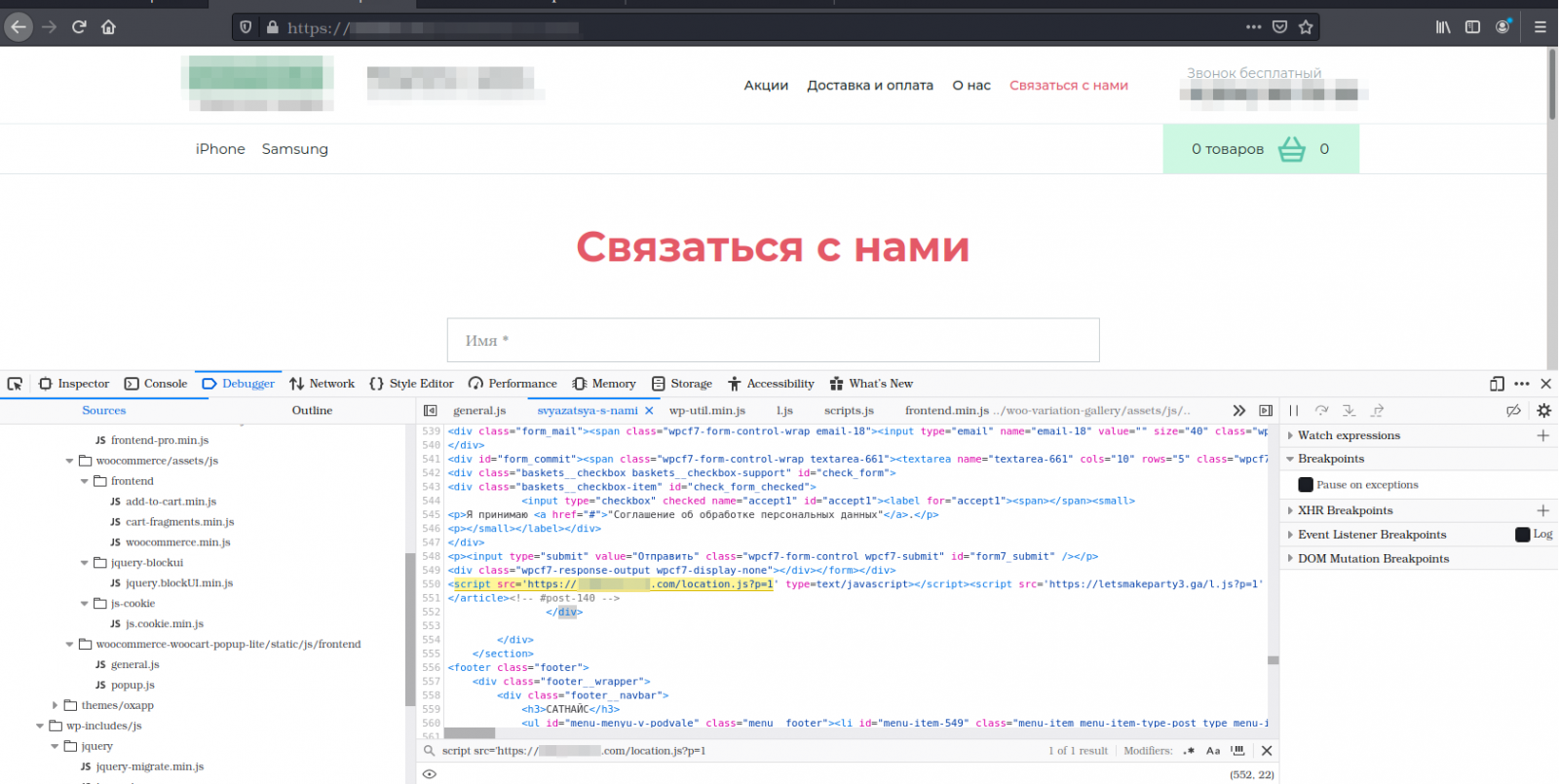

یک بدافزار لینوکس که قبلاً ناشناخته بود، از ۳۰ آسیبپذیری در چندین افزونه و تمهای قدیمی وردپرس برای تزریق جاوا اسکریپت مخرب سواستفاده کرده است.

طبق گزارش کمپانی آنتی ویروس دکتر وب، این بدافزار سیستمهای لینوکس ۳۲ بیتی و ۶۴ بیتی را هدف قرار میدهد و به اپراتور خود قابلیت فرمان از راه دور را میدهد.

عملکرد اصلی تروجان، هک کردن سایتهای وردپرس با استفاده از مجموعهای از اکسپلویتهای کدگذاری شده است که به صورت متوالی اجرا میشوند، تا زمانی که یکی از آنها کار کند.

پلاگینها و تمهای مورد نظر به شرح زیر است:

• افزونه پشتیبانی WP Live Chat

• پستهای مرتبط با Yuzo-WordPress

• پلاگین سفارشی ساز تم ویژوال Yellow Pencil

• پلاگین Easysmtp

• افزونه WP GDPR Compliance

• تم Newspaper در کنترل دسترسی وردپرس (CVE-۲۰۱۶-۱۰۹۷۲)

• کُرThim

• پلاگینGoogle Code Inserter

• پلاگین Total Donation

• پلاگین Post Custom Templates Lite

• مدیر WP Quick Booking

• چت لایو فیسبوک توسط Zotabox

• افزونه وردپرس Blog Designer

• افزونه WordPress Ultimate FAQ (CVE-۲۰۱۹-۱۷۲۳۲ و CVE-۲۰۱۹-۱۷۲۳۳)

• یکپارچهسازی WP-Matomo (WP-Piwik)

• کدهای کوتاه وردپرس ND برای ویژوال کامپوزر

• چت لایو WP

• صفحات Coming Soon و Maintenance Mode

• موارد ترکیبی

اگر وب سایت هدف یک نسخه قدیمی و آسیبپذیر از هر یک از موارد بالا را اجرا کند، بدافزار به طور خودکار جاوا اسکریپت مخرب را از سرور Command-and-Control خود (C2) دریافت میکند و اسکریپت را به سایت وبسایت تزریق میکند.

صفحات آلوده به عنوان هدایت کنندههای مکانی به انتخاب مهاجم عمل میکنند، بنابراین این طرح در سایتهای متروکه و قدیمی بهترین عملکرد را دارد.

این تغییر مسیرها ممکن است در کمپینهای فیشینگ، توزیع بدافزار، و تبلیغات مخرب برای کمک به فرار از شناسایی و مسدود کردن استفاده شود. با این حال، اپراتورهای اینجکتور خودکار ممکن است خدمات خود را به مجرمان سایبری دیگر بفروشند.

یک نسخه به روز شده از payloadی که دکتر وب در فضای ساییری مشاهده کرد، افزونههای وردپرس زیر را نیز هدف قرار میدهد:

• افزونه وردپرس Brizy

• افزونه FV Flowplayer Video Player

• افزونه WooCommerce

• صفحه Coming Soon وردپرس

• قالب وردپرس OneTone

• افزونه وردپرس Simple Fields

• افزونه WordPress Delucks SEO

• رایگیری، نظرسنجی، فرم و آزمون ساز توسط OpinionStage

• ردیاب معیارهای اجتماعی

• پلاگین WPeMatico RSS Feed Fetcher

• پلاگین Rich Reviews

افزونههای جدید مورد هدف نوع جدید نشان میدهد که توسعه backdoor در حال حاضر فعال است.

دکتر وب همچنین اشاره میکند که هر دو نوع دارای عملکردی هستند که در حال حاضر غیرفعال است، که امکان حملات بیرحمانه علیه حسابهای ادمین وب سایت را فراهم میکند.

برای دفاع در برابر این تهدید، مدیران وبسایتهای وردپرس باید تمها و افزونههای در حال اجرا در سایت را به آخرین نسخه موجود بهروزرسانی کنند و آنهایی را که دیگر توسعه نمییابند با جایگزینهایی که پشتیبانی میشوند، جایگزین کنند.

با استفاده از رمزهای عبور قوی و فعال کردن مکانیسم احراز هویت دو عاملی باید از محافظت در برابر حملات brute-force اطمینان حاصل کرد.

برچسب ها: Auto-Injector, Add-on, Exploit, پلاگین, Linux, لینوکس, جاوا اسکریپت, وردپرس, افزونه, WordPress, Plugin, Java Script, اکسپلویت, phishing, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, backdoor, فیشینگ, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news