کنترل دستگاه کلاینت توسط هکرها، با نقص چندگانه Zero-Day در Counter-Strike

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان Neodyme سه آسیبپذیری متفاوت و منحصربفرد RCE را در بازی Counter-Strike: Global Offensive کشف کردند، که در آن هر آسیبپذیری از طریق یک سرور مخرب پایتون هنگام اتصال کلاینت بازی، مورد سواستفاده قرار میگیرد.

علیرغم رفع چندین آسیبپذیری حیاتی با پچ مورخ ۰۴/۲۸/۲۰۲۱، بازی Counter-Strike: Global Offensive همچنان بین ۲۱ میلیون بازیکن ماهانه که عمدتاً به دلیل طیف وسیعی از حالتهای بازی موجود در سرورهای انجمن است، بسیار محبوب است.

نقص چندگانه Counter-Strike Zero-Day

در دسترس بودن گسترده مودهای مختلف بازی، سرورهای اجتماعی و پشتیبانی مودینگ در Counter-Strike: Global Offensive، همراه با تجزیهکنندههای مختلف که دادههای بالقوه مخرب را مستقیماً از سرور بازی مدیریت میکنند، منجر به سطح حمله قابل توجهی میشود.

استک شبکه TCP مانند سورس انجین، که مبتنی بر UDP است، پیچیدگیها و آسیبپذیریهای ذاتی را ارائه میکند که در حملات قبلی مورد سواستفاده قرار گرفتهاند.

در حالی که کامیونیتیهای تقلبکننده مانند UnknownCheats برای گیمرها خستهکننده هستند، آنها منابع ارزشمندی را برای محققان امنیتی، مانند پستهای مهندسی معکوس دقیق و ابزارهای تقلب فراهم میکنند، که به درک پروتکلهای شبکه کمک مینماید.

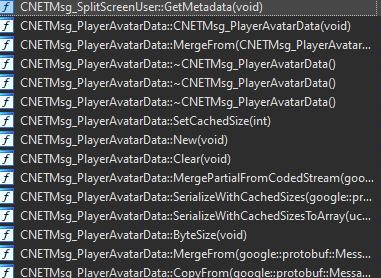

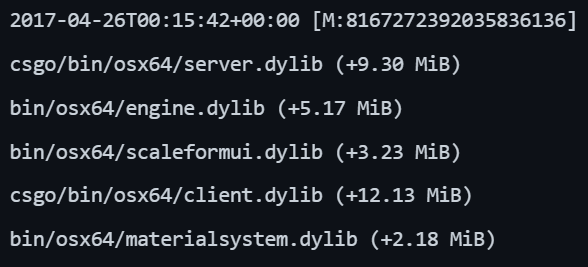

سمبلهای اشکال زدایی، که نام فانکشن و ساختارهای کلاس قابل تشخیص را ارائه میدهند، یک کمک مهندسی معکوس مفید هستند که میتوانند به طور ناخواسته در باینریهای نهایی یک بازی در زمانی که برنامهنویسان فراموش میکنند آنها را حذف کنند، گنجانده شوند.

نسخهآوریل ۲۰۱۷ CS:GO برای macOS به طور ناخواسته شامل سمبلهای کامل اشکال زدایی میشد که میتوانستند به طور خودکار از طریق ابزارهایی مانند SteamDB و مخازن قدیمی شناسایی شوند. با این حال، به نظر میرسد Valve توانایی دانلود نسخههای قدیمیتر از طریق SteamCMD را غیرفعال کرده است.

آسیبپذیریهای کشف شده

در زیر، تمام آسیبپذیریهایی را که محققان امنیت سایبری کشف کردهاند، ذکر شده است:

باگ ۱: اجرای کامندهای با سطح اختیار بالا از سرور

باگ ۲: دانلود خودسرانه فایل به دلیل حذف پسوند

باگ ۳: نوشتن فایل متنی دلخواه در دایرکتوری بازی

باگ ۴: بازگشت به بررسی غیرفعال سیگنچر

هر چهار باگ مذکور، به عنوان بخشی از کل زنجیره باگ برای انجام کارهای غیرقانونی زیر استفاده میشوند:

• دستورات با سطح اختیار بالا را روی کلاینت اجرا کند

• یک DLL مخرب را در دایرکتوری بازی دانلود کند.

• فایل gameinfo.txt را جایگزین کند تا DLL مخرب در راهاندازی بازی بارگیری شود.

• برای رسیدن به حالت ناامن، client.dll را خراب کند.

با کلیک بر روی این لینک در قالب یک ویدیو، میتوان نقصها را در عمل و به شکل کامل مشاهده نمود.

علاوه بر این، محققان امنیتی (فلیپ و آلن) تأیید کردند که نمیتوان گفت چه زمانی برای این پروژه کشف باگ صرف کردهاند.

آنها گفتند که بعدازظهرها در Discord برای همکاری، برنامهریزی و تجزیه و تحلیل یافتهها ملاقات میکردند. آلن با حدود ۲۵۰ ساعت گیم پلی CS:GO اما بدون بازی آنلاین، به سایرین ملحق شد تا به سرعت باگها را کشف کنند.

با این حال، زمان قابل توجهی برای ایجاد یک نمایش RCE استادانه مورد نیاز برنامه پاداش باگ Valve اختصاص داده شد.

به دنبال فشار قابل توجه و تهدید به افشای کامل، اشکالات شناسایی شده در نهایت اصلاح شدند، اما پرداخت 7.5 هزار دلار برای هر باگ، کمتر از انتظارات اولیه آنها بود!

برچسب ها: Gaming, Community, CS:GO, Valve, SteamDB, SteamCMD, UnknownCheats, Modd, Counter-Strike, Counter-Strike: Global Offensive, debugging, Reverse Engineering, اشکال زدایی, game, بازی آنلاین, TCP, RCE, Discord, macOS, bug, مهندسی معکوس, Remote Code Execution, تهدیدات سایبری, Cyber Security, بازی ویدئویی, بازی, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news