پاک کردن داده سرورهای سازمانی با روتکیت جدید iLOBleed

اخبار داغ فناوری اطلاعات و امنیت شبکه

روت کیت ناشناختهای پیدا شده است که روی فناوری مدیریت سرور یکپارچه Lights-Out (iLO) شرکت Hewlett-Packard Enterprise تأثیر گذاشته و برای انجام حملات در فضای سایبری استفاده میشود. این روت کیت ماژولهای سختافزار را دستکاری میکند و دادهها را به طور کامل از سیستمهای آلوده پاک مینماید.

این کشف که اولین نمونه این بدافزار در دنیای واقعی در سیستم عامل iLO است، توسط شرکت یک شرکت امنیت سایبری ایرانی امنیت در این هفته ثبت گردید.

محققان گفتند: "جنبههای متعددی از iLO وجود دارد که آن را به یک مدینه فاضلهایدهآل برای بدافزارها و گروههای APT تبدیل میکند مواردی چون: اختیارات بسیار بالا (بیشتر از هر سطح دسترسی در دیگر سیستم عاملها)، دسترسی سطح پایین به سختافزار، دور از چشم ادمینها و ابزارهای امنیتی بودن، کمبود دانش و ابزارهای عمومی برای بازرسی iLO و/یا محافظت از آن، تداومی که برای باقی ماندن بدافزار حتی پس از تغییر سیستم عامل و به ویژه همیشه در حال اجرا بودن و خاموش شدن آن فراهم میکند".

علاوه بر مدیریت سرورها، این واقعیت که ماژولهای iLO دسترسی گستردهای به تمام فریمور، سختافزار، نرمافزار و سیستمعامل (OS) نصب شده روی سرورها دارند، آنها را به کاندیدایایدهآلی برای نفوذ به سازمانها با استفاده از سرورهای HP تبدیل میکند؛ در حالی که بدافزار را قادر میسازد تا پایداری پس از راهاندازی مجدد را حفظ کرده و حتی از نصب مجدد سیستم عامل درامان بماند. با این حال، نحوه دقیق عملیات مورد استفاده برای نفوذ به زیرساخت شبکه و استقرار پاککنندهها هنوز ناشناخته باقی مانده است.

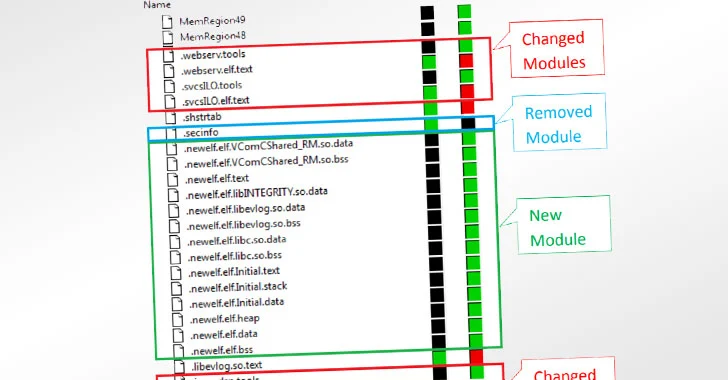

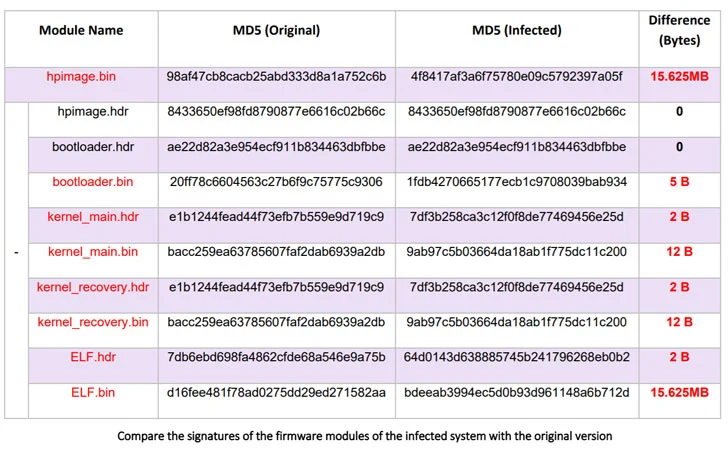

این روت کیت که iLOBleed نام دارد، از سال ۲۰۲۰ در حملات با هدف دستکاری تعدادی از ماژولهای فریمور اصلی به منظور جلوگیری از بروزرسانیهای فریمور مخفیانه استفاده شده است. مشخصاً، تغییرات ایجاد شده در روال فریمور، فرآیند ارتقا فریمور را شبیهسازی میکند (ظاهراً با نمایش نسخه فریمور مناسب و اضافه کردن لاگهای مربوطه)، در حالی که در واقعیت هیچ بروزرسانی انجام نمیشود.

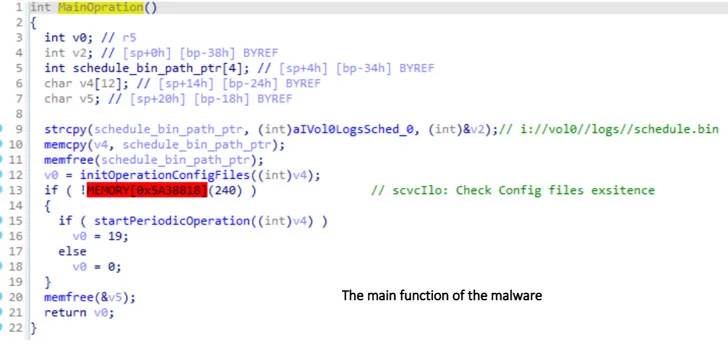

محققان اعلام نمودند: "این به تنهایی نشان میدهد که هدف این بدافزار این است که یک روت کیت با حداکثر امکان مخفی کاری باشد و از همه بازرسیهای امنیتی پنهان شود. بدافزاری که با پنهان شدن در یکی از قدرتمندترین منابع پردازشی (که همیشه فعال است)، میتواند هر دستوری را که از مهاجم دریافت میکند، بدون شناسایی اجرا کند".

اگرچه مهاجمان تاکنون ناشناس باقی ماندهاند، شرکت امنیت سایبری مذکور این روت کیت را کار احتمالاً یک عامل تهدید دائمی پیشرفته (APT) توصیف کرده است؛ نامی که یک گروه دولت-ملت یا گروه تحت حمایت دولت اطلاق میشود که از تکنیکهای هک مداوم، مخفیانه و پیچیده برای دستیابی به دسترسی غیرمجاز به یک سیستم اقدام کرده و برای مدت طولانی بدون جلب توجه در داخل سیستم باقی میماند.

اگر چنین مشکلی پیش بیاید، این توسعه باید یک بار دیگر امنیت فریمور را به دقت مورد توجه قرار دهد و لازم است که بروزرسانی فریمور ارسال شده توسط سازنده به سرعت اعمال شود تا خطرات احتمالی کاهش یابد، شبکههای iLO از شبکههای عامل مجزا شوند و سیستم عامل به طور دورهای برای بررسی علائم آلودگی کنترل شود.

محققان خاطرنشان کردند: "نکته مهم دیگر این است که روشهایی برای دسترسی و آلوده کردن iLO هم از طریق شبکه و هم از طریق سیستم عامل میزبان وجود دارد. این بدان معناست که حتی اگر کابل شبکه iLO به طور کامل قطع شده باشد، باز هم احتمال آلودگی با بدافزار وجود دارد. جالب اینجاست که هیچ راهی برای خاموش یا غیرفعال کردن کامل iLO در صورت عدم نیاز وجود ندارد".

برچسب ها: امنیت سایبری ایرانی, تهدید دائمی پیشرفته, مدیریت سرور یکپارچه, Lights-Out, OS, سیستمعامل, iLO, iLOBleed, HP, فریمور, سرور, Firmware, روت کیت, APT, cybersecurity, Rootkit, malware, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری