هشدار گوگل نسبت به تکنیک جدید هکرها و بدافزارها برای فرار از شناسایی در ویندوز

اخبار داغ فناوری اطلاعات و امنیت شبکه

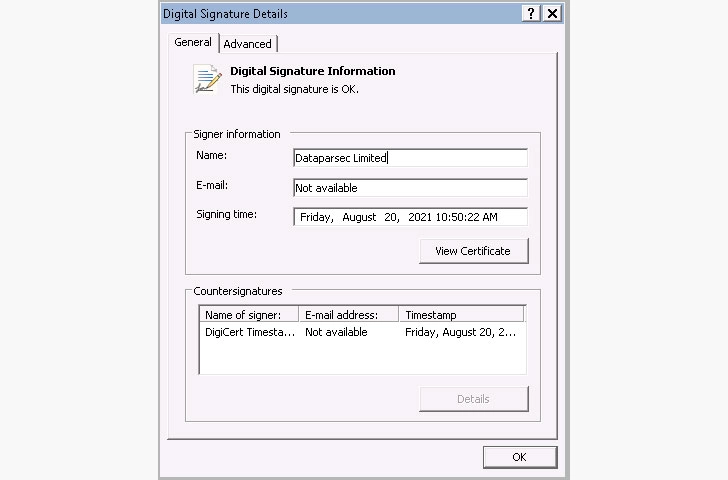

محققان امنیت سایبری تکنیک جدیدی را که عامل تهدید به صورت عمدی برای جلوگیری از تشخیص و شناسایی به کمک امضاهای نادرست دیجیتالی payloadهای بدافزار خود استفاده کرده است، فاش کردهاند.

نیل مهتا از گروه تجزیه و تحلیل تهدیدات گوگل در گزارشی که روز پنجشنبه منتشر شد، اعلام کرد: "مهاجمان امضاهای کد ناقصی را ایجاد کردهاند که توسط ویندوز معتبر تلقی میشوند اما نمیتوانند با کد OpenSSL که در تعدادی از محصولات اسکن امنیتی استفاده میشود، رمزگشایی یا بررسی شوند".

مشخص گردیده است که این مکانیسم جدید توسط گروه بدنامی از نرمافزارهای ناخواسته معروف به OpenSUpdater مورد استفاده قرار میگیرد، که برای بارگیری و نصب سایر برنامههای مشکوک در سیستمهای آسیب دیده استفاده میشود. بیشتر اهداف این کمپین کاربرانی هستند که در ایالات متحده قرار دارند و مستعد دانلود نسخههای کرک شده بازیها و سایر نرمافزارهای نامشخص و نامطمئن هستند.

این یافتهها از مجموعهای از نمونههای OpenSUpdater نشات میگیرد که حداقل از اواسط ماه آگوست در VirusTotal بارگذاری شدهاند.

در حالی که مهاجمان در گذشته برای جاسوسی از ابزارهای تبلیغاتی مزاحم و سایر نرمافزارهای ناخواسته در شناسایی ابزارهای مخرب یا جاسازی کد حمله در اجزای نرمافزاری معتبر و دارای امضای دیجیتالی با آلوده کردن زنجیره تأمین نرمافزار، به گواهیهای دیجیتالی غیرقانونی تکیه کردهاند، OpenSUpdater به دلیل توانایی استفاده عمدی از امضای ناقص برای عبور از سد دفاعی، برجسته است.

بدافزارها در ویندوز قابل تشخیص نیستند

بدافزارهای طراحی شده با یک گواهی نامعتبر X. ۵۰۹ امضا شده و به گونهای ویرایش شدهاند که المان "parametrs" در زمینه SignatureAlgorithm شامل نشانگر پایان محتوا (EOC) به جای برچسب NULL است. اگرچه اینگونه رمزگذاریها توسط محصولاتی که از OpenSSL برای بازیابی اطلاعات امضا استفاده میکنند، نامعتبر است، اما بررسیهای سیستمهای ویندوز اجازه میدهد فایل بدون هیچگونه هشدار امنیتی اجرا شود.

جلوگیری از نشت اطلاعات

مهتا افزود: "این اولین بار است که TAG مهاجمانی را که از این تکنیک برای فرار از تشخیص و شناسایی استفاده میکنند، مشاهده میکند و در عین حال امضای دیجیتالی معتبر روی فایلهای PE را حفظ مینماید".

این محقق همچنین اضافه کرد: "امضاهای کد بر روی قسمتهای اجرایی ویندوز، ضمانتهایی را در مورد یکپارچگی یک فایل اجرایی امضا شده و همچنین اطلاعاتی در مورد هویت امضاکننده، ارائه میدهد. مهاجمانی که قادرند هویت خود را در امضا کتمان و پنهان کنند، بدون اینکه بر تمامیت و کلیت امضا تأثیر بگذارد، میتوانند برای مدتی طولانی از امکان تشخیص جلوگیری کرده و طول عمر گواهینامههای دارای امضای کد خود را به منظور آلوده کردن سیستمهای بیشتر، افزایش داده و تمدید نمایند″.

برچسب ها: Signature, NULL, SignatureAlgorithm, OpenSUpdater, TAG, Payload, Virustotal, OpenSSL, cybersecurity, windows, ویندوز, malware, گوگل, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری