حمله روز صفر در Remote Access Connection Manager ویندوز

اخبار داغ فناوری اطلاعات و امنیت شبکه

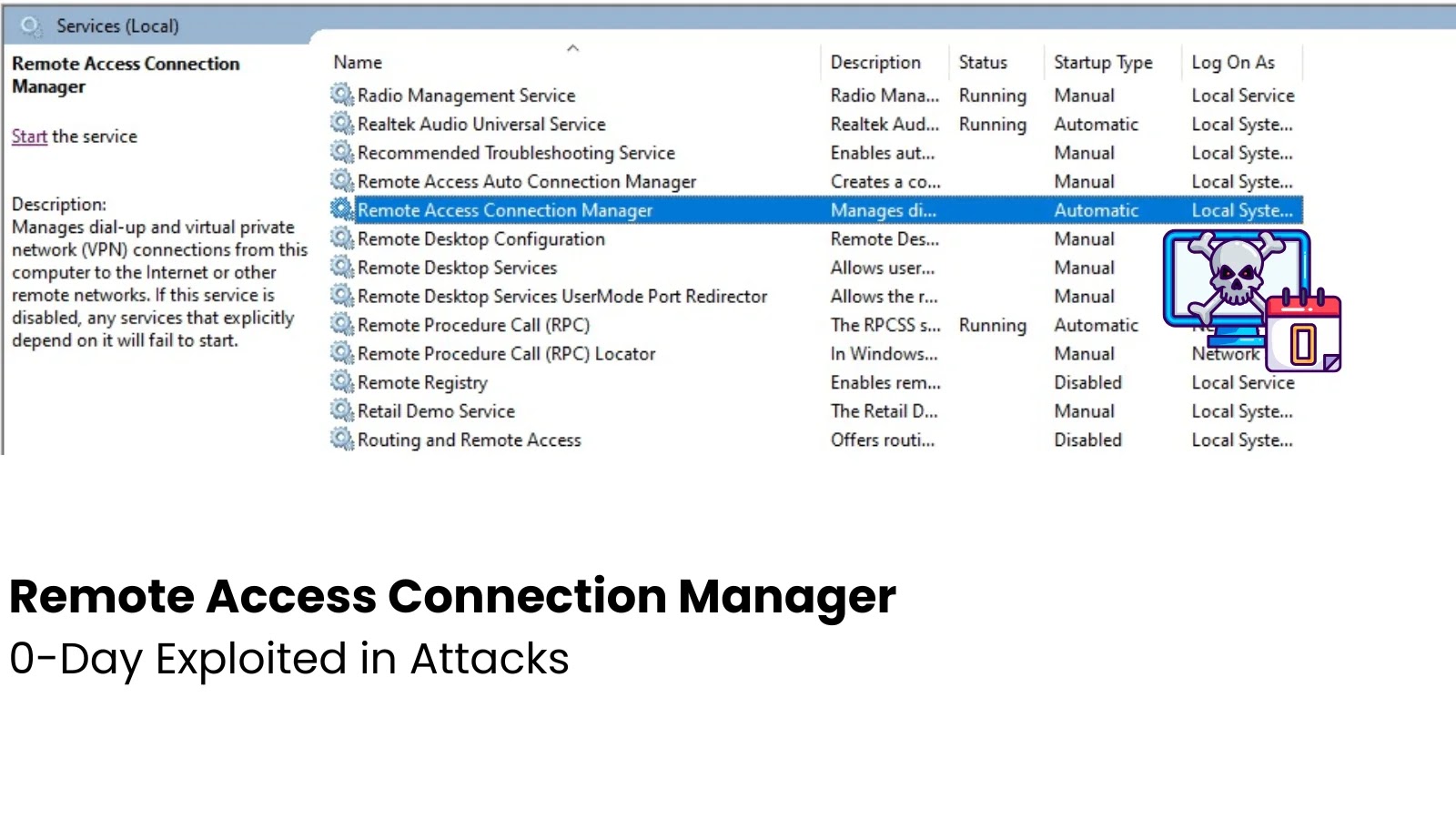

حمله روز صفر در Remote Access Connection Manager ویندوز: مهاجمان از نقص CVE-2025-59230 فعالانه سوءاستفاده میکنند

مایکروسافت تأیید کرده است که یک آسیبپذیری «روز صفر» (Zero-Day) بسیار مهم در سرویس Remote Access Connection Manager (RasMan) ویندوز، فعالانه توسط مهاجمان در حملات واقعی مورد سوءاستفاده قرار گرفته است. این نقص که با شناسه CVE-2025-59230 ردیابی میشود، به مهاجمان دارای امتیاز پایین (Low-Privileged) اجازه میدهد تا سطح دسترسی خود را به بالاترین سطح سیستمی (SYSTEM) ارتقا دهند و کل سیستم را به خطر بیندازند.

جزئیات فنی آسیبپذیری

این نقص در سرویس هستهای RasMan که مسئول مدیریت اتصالاتی مانند VPN و Dial-up است، ریشه دارد. این آسیبپذیری از نوع ارتقاء سطح دسترسی (Privilege Escalation) است و به دلیل کنترل دسترسی نامناسب (Improper Access Control) در این سرویس رخ میدهد.

-

شناسه CVE: CVE-2025-59230

-

سطح خطر CVSS: ۷.۸ (بالا)

-

تأثیر: ارتقاء سطح دسترسی از یک کاربر محلی استاندارد به سطح SYSTEM (بالاترین امتیاز در ویندوز).

-

شرایط بهرهبرداری: حمله فقط به دسترسی محلی (Local Access) و یک حساب کاربری با امتیاز پایین نیاز دارد. هیچ تعامل کاربری مورد نیاز نیست.

-

نحوه عملکرد: یک مهاجم احراز هویت شده میتواند با سوءاستفاده از بررسیهای ضعیف دسترسی، پیکربندی سرویس RasMan را دستکاری کند. این امر میتواند شامل تکنیکهایی مانند بازنویسی فایلهای قابل دسترسی در دایرکتوری RasMan (مانند

C:\Windows\System32\ras) یا تزریق DLL مخرب باشد که پس از راهاندازی مجدد سرویس، با امتیازات بالا اجرا میشود.

اهمیت تهدید: کشف و تأیید این نقص به عنوان «Exploitation Detected» توسط مایکروسافت، نشان میدهد که ابزارهای بهرهبرداری (Exploits) در دنیای واقعی وجود دارند و توسط مهاجمان دولتی یا گروههای باجافزاری مورد استفاده قرار میگیرند. این آسیبپذیری معمولاً به عنوان گام دوم حمله، پس از اینکه مهاجم از طریق فیشینگ یا اپلیکیشنهای وصله نشده، به یک نقطه پایانی دسترسی اولیه پیدا میکند، استفاده میشود.

سیستمهای آسیبپذیر و راهحل

این آسیبپذیری طیف وسیعی از نسخههای ویندوز را تحت تأثیر قرار میدهد، از جمله:

-

ویندوز ۱۰ (نسخههای ۱۸۰۹ و بالاتر)

-

ویندوز ۱۱

-

ویندوز سرور ۲۰۱۹ تا ۲۰۲۵

توصیه فوری مایکروسافت:

مایکروسافت اکیداً توصیه میکند که کاربران و سازمانها فوراً از طریق بهروزرسانیهای Patch Tuesday ماه اکتبر ۲۰۲۵، این وصله حیاتی را نصب کنند. عدم بهروزرسانی سریع، ماشینها را در معرض خطر بالای حملات قرار میدهد.

برچسب ها: Exploit, امنیت_سایبری, windows, Anti-Phishing, Anti Ransomware, هکر, فیشینگ, بدافزار