باج افزارها، تهدیدهای عصر حاضر، نحوه جلوگیری از آنها و تجربه شیوه کمک FBI

اخبار داغ فناوری اطلاعات و امنیت شبکه

در آوریل ٢٠٢١، سوپرمارکتهای هلندی با کمبود مواد غذایی مواجه شدند. علت آن خشکسالی یا افزایش ناگهانی تقاضا برای آووکادو نبود. بلکه دلیل آن حمله باج افزاری بود. در سالهای گذشته، شرکتها، دانشگاهها، مدارس، مراکز پزشکی و سایر سازمانها مورد هدف عوامل تهدید باجافزار قرارگرفتهاند و باجافزارها را به شدیدترین بحران امنیتی فضای اینترنت تبدیل کردهاند.

چشمانداز باج افزارها

باج افزار بیش از ٣٠ سال است که وجود داشته است، اما در دهه گذشته به منبع درآمدی پرسود برای عاملان و باندهای سایبری تبدیل شده است. از سال ٢٠١۵، باندهای باج افزار بهجای افراد، سازمانها را هدف قرار دادهاند. در نتیجه، مبالغ باج به طور قابل توجهی افزایش یافته و به میلیونها دلار رسیده است.

باج افزار بسیار موثر است زیرا به دو روش مکمل به قربانیان فشار میآورد. اول، با تهدید قربانیان به از بین بردن دادههایشان؛ و دوم، با تهدید به انتشار عمومیسازی حمله. تهدید دوم تاثیر غیرمستقیم دارد، اما به همان اندازه جدی است. انتشار عمومی میتواند باعث ایجاد مشکلات نظارتی و ناهماهنگی و همچنین اثرات منفی بلندمدت برند شود.

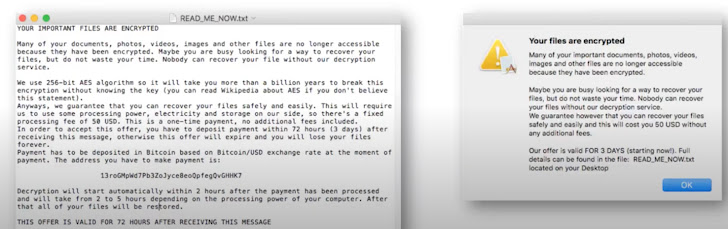

در اینجا چند نمونه از یادداشتهای درخواست باج افزار واقعی آورده شده است :

لازم به ذکر است که Ransomware-as-a-Service (RaaS) به گستردهترین نوع باج افزار تبدیل شده است. در حملات RaaS، زیرساختهای باجافزار توسط مجرمان سایبری توسعه داده میشود و سپس مجوز استفاده از آنها به مهاجمان دیگر داده میشود. مهاجمان مشتری این باجافزارها میتوانند هزینه استفاده از نرمافزار را پرداخت کنند یا میتوانند مبلغ باج دریافتی را با سازندگان تقسیم کنند. اتای مائور، مدیر ارشد استراتژی امنیت در Cato Networks اظهار داشت : "اشکال دیگری از RaaS وجود دارد. پس از دریافت پرداخت باج افزار، برخی از گروههای باج افزار تمام دادههای مربوط به شبکه قربانی را به باندهای دیگر میفروشند. این بدان معنی است که حمله بعدی بسیار سادهتر است و میتواند کاملا خودکار باشد زیرا نیازی به هفتهها کشف و تجزیهوتحلیل شبکه توسط مهاجمان ندارد. "

برخی از بازیگران اصلی RaaS که به خاطر تبدیل چشمانداز RaaS به آنچه امروز است بدنام هستند، CryptoLocker هستند که بیش از یک چهارم میلیون سیستم را در دهه ٢٠٠٠ آلوده کرد و در کمتر از چهار ماه بیش از ٣ میلیون دلار سود برد، CryptoWall که بیش از ١٨ میلیون دلار درآمد داشت و باعث صدور توصیه امنیتی FBI شد، و درنهایت Petya، NotPetya و WannaCry که از انواع مختلف سواستفادهها، ازجمله باجافزار استفاده کردند.

چگونگی کمک FBI به مبارزه با باج افزار

سازمانی که مورد حمله قرار میگیرد، ناامید و سردرگمی را تجربه میکند. یکی از اولین اقدامات توصیه شده این است که با یک تیم واکنش به حادثه (Incident Response) تماس بگیرید. تیم IR میتواند در تحقیقات، بهبودی و مذاکرات کمک کند. سپس، سازمان FBI نیز میتواند کمک کند.

بخشی از ماموریت FBI افزایش آگاهی در مورد باج افزار است. به لطف یک شبکه گسترده محلی و جهانی، آنها به اطلاعات ارزشمند دسترسی دارند. این اطلاعات میتواند به قربانیان در مذاکرات و عملیاتیسازی کمک کند. بهعنوان مثال، FBI ممکن است بتواند اطلاعات پروفایلر را در مورد یک عامل تهدید بر اساس والت بیت کوین مهاجمان ارائه دهد.

برای کمک به قربانیان باج افزار و جلوگیری از حملات باج افزار، FBI پنجاه و شش گروه ویژه سایبری را در سراسر دفاتر میدانی خود راه اندازی و مستقر کرده است. این گروههای ویژه از نزدیک با IRS، وزارت آموزش، دفتر بازرسی کل، سرویس حفاظتی فدرال و پلیس ایالتی همکاری میکنند. آنها همچنین در تماس نزدیک با سرویس مخفی هستند و به آزمایشگاههای پزشکی قانونی منطقهای دسترسی دارند. حتی برای جنایات سایبری امنیت ملی، FBI یک تیم منتخب دارد.

در کنار گروه ویژه سایبری، FBI یک CyWatch بیست چهار ساعته و در هفت روز هفته را اداره میکند که یک مرکز دیدهبان برای هماهنگی دفاتر میدانی، بخش خصوصی و سایر آژانسهای اطلاعاتی و فدرال است. همچنین یک مرکز شکایت جرایم اینترنتی، ic3.gov، برای ثبت شکایات و شناسایی جدیدترین اتفاقات سایبری وجود دارد.

جلوگیری به موقع از حملات باج افزار

بسیاری از حملات باج افزار نباید به نقطهای برسند که حضور سازمانهای امنیتی مورد نیاز باشد. بلکه میتوان پیش از وقوع، از بروز آنها اجتناب کرد. باج افزار یک حمله تک شات و خطی نیست. در عوض، یک سری تاکتیکها و تکنیکها همگی به اجرای آن کمک میکنند. با شناسایی شبکه و آسیبپذیریهای امنیتی از قبل که حمله را فعال میکند، سازمانها میتوانند توانایی بازیگران تهدید برای اجرای باجافزار را مسدود یا محدود کنند. اتای مائور اضافه کرد : "ما باید در این مفهوم تجدید نظر کنیم که "حملهکنندگان باید فقط یک بار حق داشته باشند و همیشه حق با مدافعان سایبرز است". حمله سایبری ترکیبی از تاکتیکها و تکنیکهای متعدد است. به این ترتیب، فقط میتواند با یک رویکرد کل نگر، با چندین سیستم امنیتی همگرا که همگی زمینه مشترک را در زمان واقعی دارند، مقابله شود. این دقیقا همان چیزی است که یک معماری SASE، و نه معماریهای دیگر، به مدافعان سایبری ارائه میدهد. "

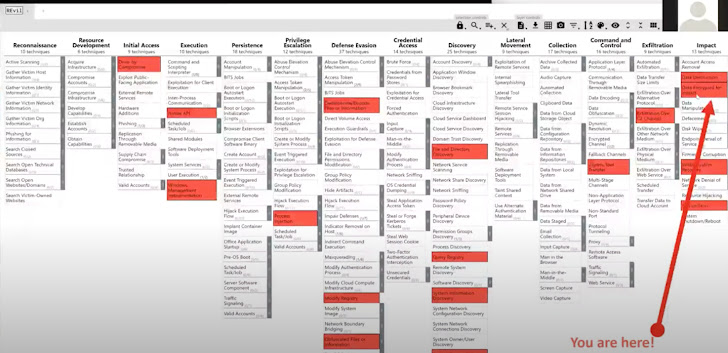

بهعنوان مثال، در اینجا تمام مراحل حمله REvil به یک سازنده معروف، که با فریمورک MITER ATT&CK ترسیم شده، آورده شده است. همانطور که میبینید، مراحل متعددی وجود دارد که قبل از باج واقعی اتفاق افتاده و برای "موفقیت" آن ضروری است. با کاهش این خطرات، ممکن بود بهراحتی از وقوع این حمله جلوگیری شود.

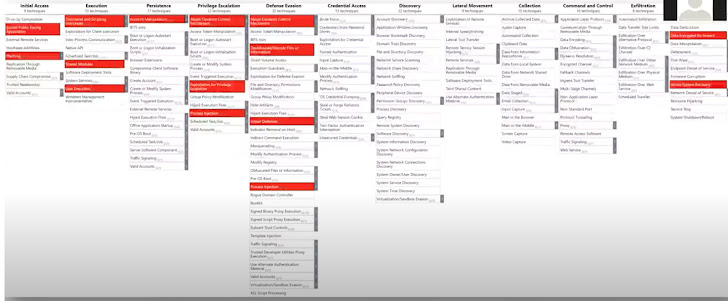

در اینجا نقشه مشابهی از حمله Sodinokobi آمده است :

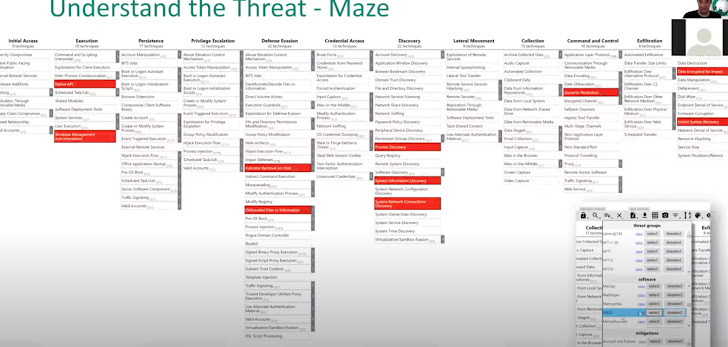

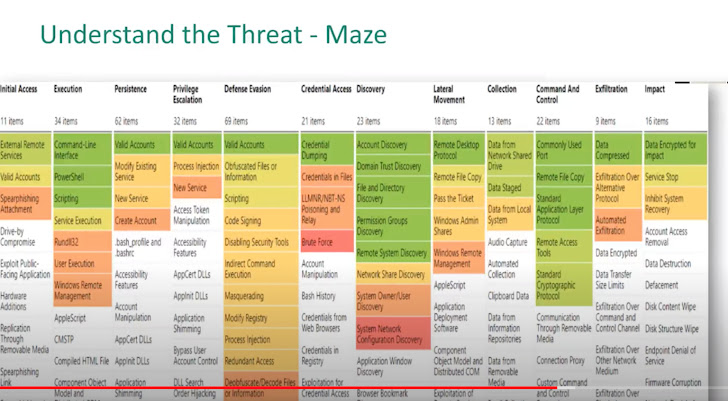

مپینگ حمله Maze به فریمورک MITER:

راه دیگر برای ترسیم حملات باج افزار از طریق هیت مپ ها است که نشان میدهد تاکتیکها و تکنیکهای مختلف چقدر استفاده میشود. در اینجا یک نقشه حرارتی از حملات Maze آمده است :

یکی از راههای استفاده از این مپینگها، تجزیهوتحلیل شبکه و تست سیستمها است. سازمانها با آزمایش انعطافپذیری سیستم در برابر این تاکتیکها و تکنیکها و اجرای کنترلهایی که میتوانند خطرات را کاهش دهند، خطر حمله باجافزار توسط یک عامل مهاجم خاص به منابع حیاتی خود را کاهش میدهند.

چگونگی جلوگیری از حملات، بر مبنای منابع موثق

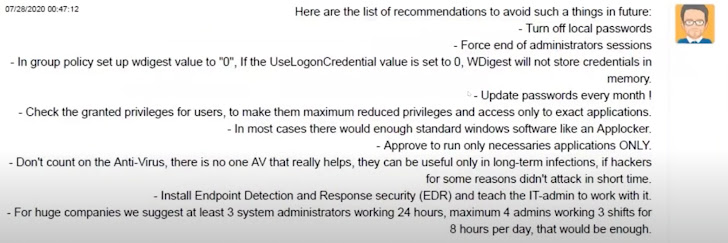

اما حرف ما را قبول نکنید. برخی از مهاجمان باج افزار بهاندازه کافی "مهربان" هستند تا بهترین شیوهها را برای محافظت از خود در برابر حملات باج افزار آینده به سازمانها ارائه دهند. این شیوهها و توصیهها عبارتند از :

غیرفعال کردن رمزهای عبور محلی

استفاده از رمز عبورهای امن

تحمیل پایان sessionهای ادمین

پیکربندی پالیسیهای گروه

بررسی دسترسی کاربران با سطح اختیار بالا

اطمینان از اینکه فقط برنامههای ضروری در حال اجرا هستند

محدود کردن اتکا به آنتی ویروس

نصب EDRها

تخصیص ادمین ٢٤ ساعته سیستم

ایمنسازی پورتهای آسیبپذیر

نظارت بر فایروالهای با پیکربندی

و غیره

اتای مائور از Cato Networks تاکید میکند : "هیچ چیز جدیدی در آنچه چندین گروه باج افزار میگویند که سازمانها باید انجام دهند، نیست. این شیوههای بهینه، برای سالها موردبحث قرارگرفتهاند. دلیل اینکه آنها هنوز هم کار میکنند این است که ما سعی میکنیم آنها را با استفاده از راهحلهای نقطهای و غیر مرتبط بهکار ببریم. اینروشها کار نکرده و کار نخواهد کرد. یک معماری SASE، فضای ابری محلی، که در آن همه راهحلهای امنیتی زمینه مشترک دارند و قابلیت دیدن جریان هر شبکه و دریافت دیدگاهی جامع از چرخه حیات حمله را دارند، میتوانند شرایط زمین بازی را در برابر حملات سایبری یکسان کنند. "

پیشگیری از حملات باج افزار : یک فعالیت مداوم

درست مانند مسواک زدن دندانها یا ورزش، بهداشت امنیتی یک تمرین و روند مداوم و روشمند است. مهاجمان باج افزار اینطور شناخته شدهاند که در صورت عدم حل مشکلات، مجددا به صحنه جرم بازمیگردند و باج دوم را میخواهند. با بکارگیری کنترلهای امنیتی که میتواند به طور موثر تهدیدات امنیتی را کاهش دهد و داشتن یک طرح مناسب برای واکنش به حادثه، میتوان خطرات و همچنین احتمال نیاز به پرداخت باج به مهاجمان را به حداقل رساند. سازمان FBI کمک میکند.

برچسب ها: اف بی آی, Mapping, مپینگ, Maze, MITER, Sodinokobi, MITER ATT&CK, SASE, CyWatch, Incident Response, Petya, CryptoWall, CryptoLocker, NotPetya, فریمورک, Framework, WannaCry, Ransomware-as-a-Service, RaaS, REvil, malware, FBI, ransomware , دفاع سایبری, تهدیدات سایبری, Cyber Security, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news