ارائه و انتشار گسترده نسخه مخرب پکیج محبوب "Ctx" پایتون

اخبار داغ فناوری اطلاعات و امنیت شبکه

اخیراً یک پکیج محبوب پایتون در معرض خطر قرار گرفته و با یک نسخه مخرب جایگزین شده است که ظاهراً برای کمک به مهاجم طراحی شده تا اعتبارنامه AWS را دریافت کند.

این مسأله توسط Sonatype، مؤسسه SANS و یک محقق مستقل مورد بررسی قرار گرفت. در واقع دو لایبرری وجود دارد که به نظر میرسد در این حمله هدف قرار گرفتهاند، اما تنها یکی از آنها ممکن است تأثیر مهمتری داشته باشد.

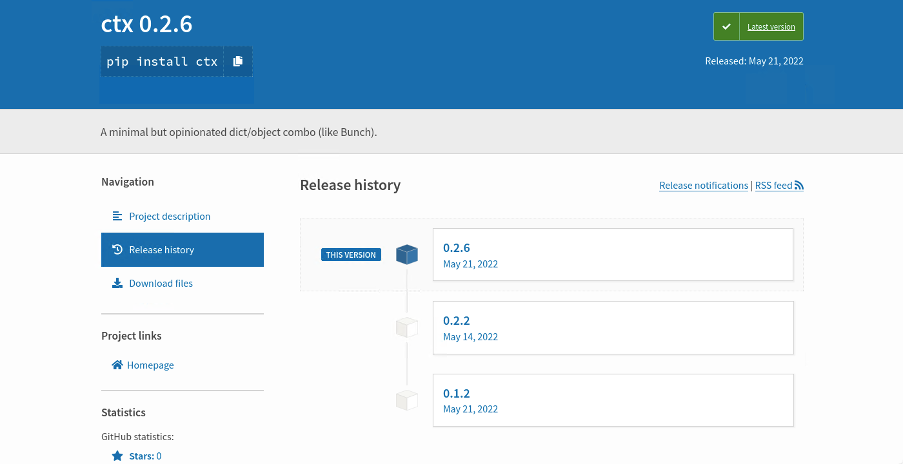

پکیج Python به نام Ctx که به طور متوسط ۲۲۰۰۰ بار دانلود در هفته را دارد، در ۱۴ می در فهرست پکیج پایتون (PyPI) در معرض خطر قرار گرفت. آخرین بروزرسانی Ctx قبل از این حمله در دسامبر ۲۰۱۴ در PyPI آپلود شد، اما نسخههای جدید. در تاریخ ۱۴ میو پس از آن منتشر گردید.

یک تحقیق نشان داد که نام دامین اصلی نگهدارنده منقضی شده و مهاجم دامین را در ۱۴ می ثبت کرده است. با دسترسی به دامین، آنها میتوانستند یک آدرسایمیل ایجاد کنند که لینک بازنشانی و تغییر رمز عبور به آن ارسال شود.

نسخههای Ctx آپلود شده توسط مهاجم - 0.1.2 (این آخرین نسخه اصلی نیز بود)، 0.2.2 و 0.6.2 - دارای عملکردی برای سرقت دادهها و آپلود آن در یک مکان از راه دور تحت کنترل مهاجم بودهاند.

دادههای هدفمند در یک نسخه شاملشناسه کلید دسترسی AWS، نام رایانه و کلید دسترسی مخفی AWS هنگام ایجاد دیکشنری بود. نسخه مخرب دیگری از Ctx همه متغیرهای محیط را هدف قرار داده است.

دومین لایبرری در معرض خطر، فریمورک هش رمز عبور PHP پرتابل PHPass بود. PHPass اصلی در سپتامبر ۲۰۲۱ به همراه حساب توسعه دهنده اصلی آن حذف شده است. به نظر میرسد که نام کاربری توسعهدهنده در دسترس قرار گرفته و توسط مهاجم ادعای مالکیت آن مطرح شده است و به آنها امکان دسترسی به حساب GitHub پروژه را میدهد.

هر دو لایبرری آسیب دیده از بین رفتهاند. در حالی که نسخه مخرب Ctx ممکن است بسیاری از کاربران را تحت تأثیر قرار داده باشد، به نظر میرسد PHPass در هفتههای اخیر تنها تعداد معدودی نصب داشته است.

مجموعه Sonatype گزارش داد شواهدی را مشاهده کرده است که نشان میدهد این دو حادثه با یکدیگر مرتبط هستند.

توسعهدهندگانی که در روزهای اخیر یکی از دو پکیج را دانلود کردهاند باید اطمینان حاصل کنند که از یکی از نسخههای مخرب استفاده نمیکنند. مؤسسه SANS شاخصهای در معرض خطر بودن (IoC) را ارائه کرده است.

هفته گذشته، Sonatype گزارش داد که PyPI یک پکیج مخرب پایتون را ارائه میکند که به نظر میرسید کلاینت محبوب PyKafka Apache Kafka را تقلید کند. این پکیج مخرب که "pymafka" نام دارد، تقریباً ۳۰۰ بار دانلود شده است که نهایتاً Cobalt Strike را در دستگاههای Windows، macOS و Linux مستقر مینماید.

برچسب ها: Kafka, pymafka, PyKafka Apache Kafka, PHPass, Ctx, Library, لایبرری, IOC, AWS, Cobalt Strike, پکیج, پایتون, Package, Sonatype, PyPI, Python, اعتبارنامه, Credentials, PHP, Linux, macOS, cybersecurity, Github, windows, امنیت سایبری, Cyber Attacks, حمله سایبری